Sie möchten Snyk in Aktion erleben?

Cloud-Sicherheit: Kernsäule für Cybersecurity

Was ist Cloud-Sicherheit?

Cloud Computing erfreut sich aufgrund seiner Skalierbarkeit, Flexibilität und Agilität im Deployment bei Unternehmen aller Größen enormer Beliebtheit. Public und/oder Public Clouds bilden dabei die Plattform, auf der Software wie cloudnative Anwendungen ausgerollt und ausgeführt werden kann. So entfallen Kosten und Komplexität im Zusammenhang mit On-Prem-Infrastruktur, zugleich entsteht aber auch ein auf seine eigene Weise komplexes Geflecht, das es anhand adäquater Cloud-Security abzusichern gilt.

Die Sicherheit ihrer Services ist für Public-Cloud-Provider essenziell, baut ihr Geschäftsmodell doch in erster Linie auf dem Vertrauen ihrer Kunden auf. Zugleich verschwimmen durch ihre Nutzung zunehmend die Grenzen zwischen Cloud- und klassischer On-Prem-Infrastruktur. Denn Cloud-Umgebungen sind allesamt miteinander vernetzt, öffnen damit diverse potenzielle Eintrittswege, über die Angreifer in Netzwerke gelangen und sich zwischen ihnen bewegen können. Umso schwieriger ist es also auch, sämtliche Vorgänge cloudnativer Anwendungen und der zugehörigen Datenbewegungen im Blick zu behalten, geschweige denn sie zu kontrollieren. Derart weit verteilt und dynamisch sind Cloud-Umgebungen inzwischen.

Nicht zuletzt auch deshalb braucht es neue Strategien zur Absicherung cloudnativer Anwendungen, deren Entwicklung nach modernen Methodiken wie CI/CD, Serverless und Containern erfolgt. Denn Sicherheit, die erst in der Produktionsumgebung greift, ist in diesem Umfeld nicht mehr praktikabel.

Worauf es in punkto Cloud-Security ankommt, welche Punkte gerade für Entwickler wichtig sind und wie Sie sie umsetzen, das erläutern wir im Folgenden.

Was bedeutet Cloud-Sicherheit genau?

Im Kern werden darunter alle Verfahren, Maßnahmen und Tools zum Schutz von Cloud-Infrastruktur sowie der Anwendungen und Daten zusammengefasst, die darin ausgeführt bzw. bewegt und gespeichert werden. In der Vergangenheit ging es in punkto Security in erster Linie darum, interne Netzwerke gegen externe Bedrohungen abzusichern. Cloud-Technologie lässt die Grenzen des Netzwerkperimeters jedoch verschwimmen, außerdem gestaltet sich der Betrieb der zugrunde liegenden Infrastruktur in vielerlei Hinsicht vollkommen anders als bei klassischen Rechenzentren. Anhand adäquater Security-Mechanismen lässt sich diesen Spezifika rund um Datenschutz, Zugriffskontrollen für Netzwerke und Ressourcen sowie Compliance Rechnung tragen. Richtig umgesetzt reduziert sich dabei zudem der Aufwand für IT-Teams, sodass diesen mehr Zeit für gewinnbringendere Aufgaben bleibt.

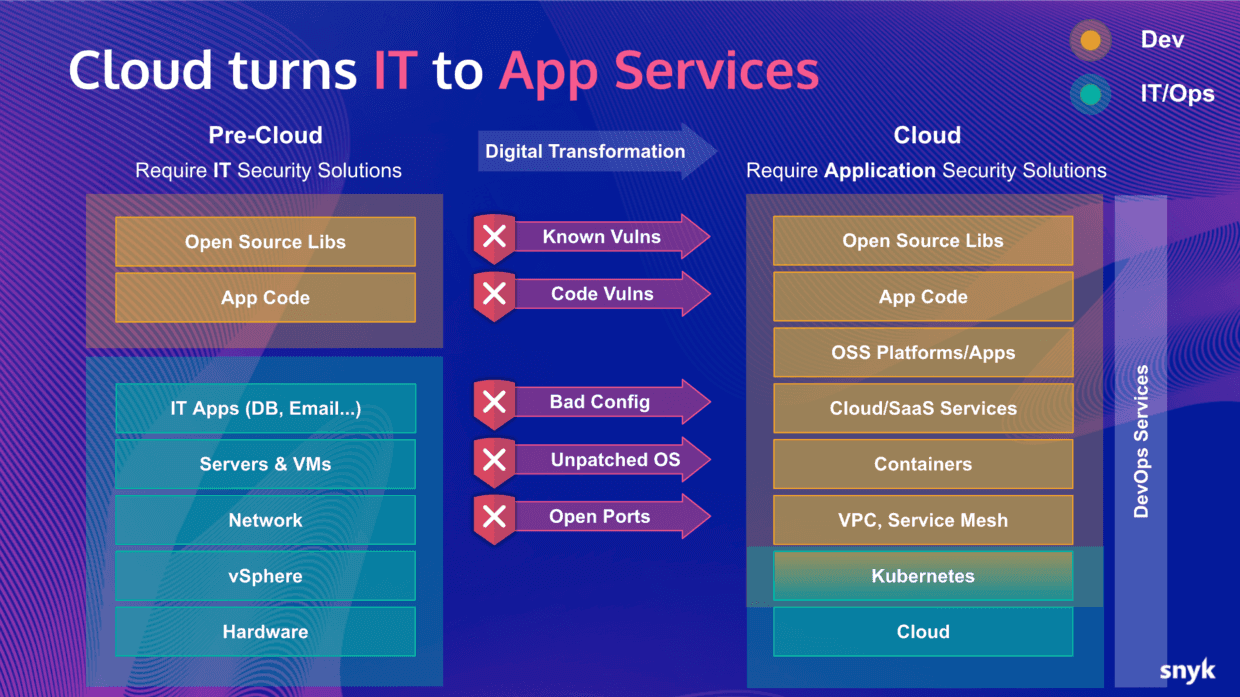

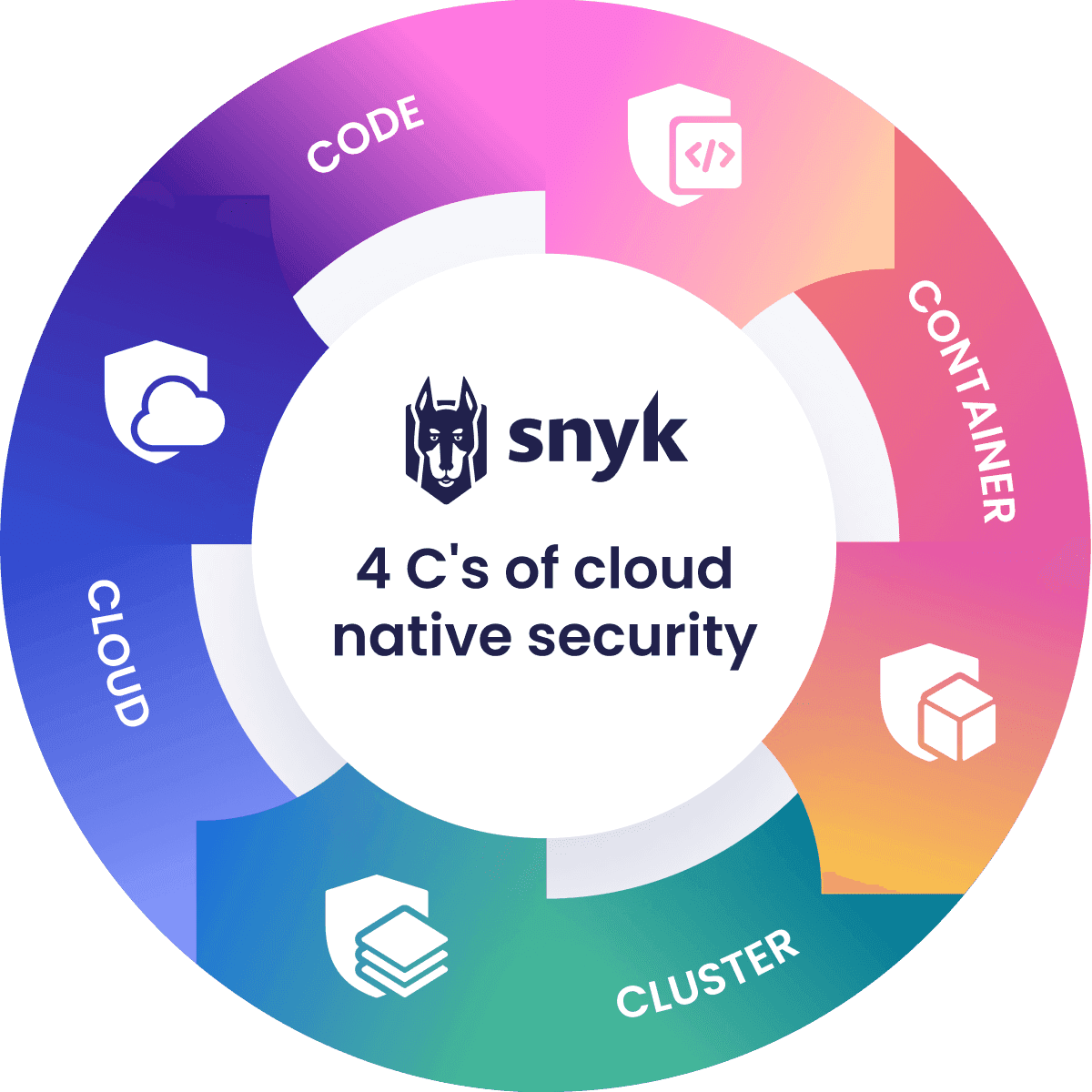

Aufzuziehen sind die zugehörigen Mechanismen Kubernetes zufolge auf den 4 C’s cloudnativer Sicherheit:

Cloud

Cluster

Container

Code

Die 5 Kernvorteile adäquater Cloud-Security

Stärkung des Kundenvertrauens

Vereinfachtes Management

Zentralisierte Sicherheit

Datenschutz und Compliance

Resilienz

Anwendungsbereitstellung und Datenspeicherung sind in der Cloud mit weniger Zeit- und Kostenaufwand verbunden als bei On-Prem-Deployments, bei denen zudem die Wartung intern abzuwickeln ist. Zugleich fehlt es in der Cloud aber auch oft an Transparenz und Kontrolle für kritische Prozesse. Dem entgegenwirken lässt sich mit einem passenden Programm für Cloud-Security, das zudem eine Reihe wichtiger Vorteile realisierbar macht:

Stärkung des Kundenvertrauens: Benutzer können von überall aus mit beliebigen Geräten auf Daten und Anwendungen zugreifen, ohne sich um Cyber-Bedrohungen oder darum sorgen zu müssen, dass etwas unbeabsichtigt gelöscht wird.

Vereinfachtes Management: Bislang galt es in punkto IT-Sicherheit, Konfigurationen und regelmäßige Updates manuell vorzunehmen. Über die Cloud lässt sich dies jedoch proaktiv lösen. Sind die Mechanismen einmal eingerichtet, ist Schutz rund um die Uhr bei nahezu keinerlei manuellem Aufwand gewährleistet.

Zentralisierte Sicherheit: Über die Cloud werden User-Workflows von beliebigen Geräten oder Endpunkten aus verfügbar. Der dafür nötige Zugriff ist anhand klassischer Methodiken jedoch nur schwer zu handhaben. Richtig umgesetzte Cloud-Sicherheit ermöglicht dagegen umfassendes Netzwerk-Monitoring und macht Updates für Software und Policies unkompliziert durchführbar, da sämtliche Management-Prozesse komplett zentral gesteuert werden.

Datenschutz und Compliance: Entwickler können über Cloud-Infrastruktur Datenschutz- und Compliance-Policies einrichten und ihre Umsetzung automatisieren.

Resilienz: Da Sicherheit in der Cloud komplett zentral verwaltet wird, lassen sich auch Disaster-Recovery-Pläne einfacher umsetzen.

Kernaspekte von Sicherheit in der Cloud

Zu nennen sind hier im Wesentlichen die Folgenden:

Datensicherheit: Schutz von Daten bei ihrer Speicherung wie auch bei ihrer Übertragung

Identity & Access Management (IAM): Implementierung von Identitäts- und Zugriffskontrollen für den Traffic zwischen sämtlichen Bereichen der Cloud-Architektur

Governance und Compliance: Erfüllung von unternehmensspezifischen und gesetzlichen Bestimmungen über die gesamte Cloud-Architektur hinweg

Datenverfügbarkeit und Business Continuity: Einrichtung von Redundanzen zur Wiederherstellung von Systemen im Falle von Netzwerkausfällen oder Datenverlusten

Im Folgenden ein Blick darauf, worum es dabei im Speziellen geht:

Datensicherheit

Sensible Daten müssen sowohl bei der Speicherung in Public Clouds als auch bei der Übertragung vor unbefugtem Zugriff und nicht autorisierter Veröffentlichung geschützt werden. Hierzu braucht es jedoch neue Ansätze, denn schließlich kann über die Cloud von beliebigen Standorten aus mit beliebigen Geräten zugegriffen werden.

Möglich wird dies anhand folgender Tools und Methodiken:

Verschlüsselung: Dies erfolgt anhand eines Algorithmus, der auf gespeicherte und übertragene Daten gleichermaßen angewendet wird. Auf diese Weise sind Daten selbst dann nicht für Angreifer einsehbar, wenn es ihnen gelingt, an anderen Schutzmechanismen vorbei zu gelangen. Beziehungsweise müssten sie sie dazu zuerst entschlüsseln, wofür enorme Rechenleistung nötig wäre. Für Angreifer wäre dies kaum rentabel genug, daher bildet Verschlüsselung eine wichtige Kernsäule zum Datenschutz.

Virtual Private Networks (VPNs): Hierüber lassen sich Daten verschlüsselt und somit sicher über potenziell unsichere Verbindungen übermitteln. Da die Übertragung über einen Remote-Server erfolgt, bleiben Identität und Standort des jeweiligen Nutzers dabei ebenfalls vor anderen verborgen.

Cloudspezifische Security-Architektur: Einbrüche in cloudnative Deployments erfolgen häufig über Exploits von Fehlern, Schwachstellen oder nicht adäquat konfigurierten bzw. unsicheren Interfaces, über die Angreifer Daten ausschleusen und in ihre eigenen Netzwerke übermitteln. Als Best Practice zum Schutz davor gilt es daher, von Anwendungen und Containern bis hin zu virtuellen Maschinen und Daten sämtliche Komponenten der Cloud-Architektur voneinander zu isolieren. Möglich wird dies etwa anhand virtueller Private Clouds oder den Toolsets rund um Azure VNet, mittels derer Workloads in Subnetze segmentiert werden können. Durch Einrichtung differenzierter Sicherheits-Policies, IAM- und Routing-Konfigurationen sowie Firewalls lässt sich der Zugriff dabei zusätzlich kontrollieren.

Monitoring für Cloud-Services: Cloud-Services bilden bekanntlich Entitäten, die von außerhalb an interne Netzwerke und Geräte angebunden werden. Über klassische Methodiken zum Monitoring des internen Traffics hinaus sind daher solche vonnöten, die sämtliche Datenbewegungen in und zwischen Cloud-Deployments abdecken. Hierzu braucht es ein integriertes Management-Modell, das Visibility für zunehmend komplexe Multicloud-Umgebungen ebenso gewährleistet wie für solche auf Basis der Cloud-Services von nur einem Anbieter.

All diese Tools und Methodiken dienen zudem nicht nur dem Schutz vor Angriffen, sondern tragen auch zur Vorbeugung menschlicher Fehler bei, die zu Datenlecks oder -verlusten führen können. Entsprechend bedeutet ihre Implementierung einen wichtigen ersten Schritt dafür, das potenzielle Ausmaß von Kompromittierungen einzugrenzen.

Identity & Access Management (IAM)

Cloud-Computing-Modelle umfassen von Datenbank- und objektorientierten Storage-Services über Software und Betriebssysteme bis hin zu virtuellen Maschinen verschiedenste Technologien, die Nutzer häufig anhand von BYOD-Geräten nutzen. Entscheidend für die Sicherheit ist hier Visibility für sowie Kontrolle des Traffics zwischen all diesen Bereichen, für Endpunkte wie Benutzer gleichermaßen. Genau das wird mit IAM möglich.

Konzeptionell umfasst IAM Folgendes:

Authentifizierung und Autorisierung: Eine zentrale Säule für den Schutz von Daten und Systemen vor Kompromittierungen durch böswillige wie auch legitime Akteure bilden Zugriffskontrollen. Neben starken Passwörtern zur Nutzerauthentifizierung einschließlich zugehörigem Management braucht es hierzu etwa auch Zwei-Faktor-Authentifizierung als zusätzliche Sicherheitsebene.

Rollenbasierte Zugriffskontrollen: Statt Zugriffsrechte nur nach einzelnen Nutzern zu verwalten, empfiehlt sich selbiges nach Rolle. Dies vereinfacht den Prozess insbesondere auch, wenn ein Benutzer eine andere Rolle annimmt. Abhängig vom Umfang der Zugriffsanforderungen sollten dabei stärkere Authentifizierungsmechanismen zur Anwendung kommen, gleichzeitig aber auch stets das sogenannte Prinzip der geringsten Rechte. Denn selbst wenn es einem Angreifer gelingen sollte, einen Account zu kapern, erhält er nur die ihm jeweils zugewiesenen Rechte. Der Zugriff auf das System oder wichtige Daten wie etwa API-Schlüssel bleibt ihm jedoch verwehrt.

Zonenübergreifende Sicherheit: Hierbei geht es um die Sperrung von Ports mit Zugriff nur gegen Autorisierung, granulare Sicherheitskontrollen und mehr.

In einer idealen Welt würden Security-Teams die Identität und Authentifizierung jedes einzelnen Nutzers separat kontrollieren. Hierzu fehlt es aber freilich an Ressourcen, daher ist Aufklärung der Nutzer unabdingbar. So gilt es, ihnen zumindest die Grundlagen dazu zu vermitteln, wie sie das Risiko für Kompromittierungen ihrer Accounts etwa durch starke Passwörter und Multi-Faktor-Authentifizierung reduzieren können. Im IAM-Kontext wichtig sind zudem die Prinzipien einer sicheren Cloud-Architektur. Für ihre Umsetzung empfiehlt es sich daher, eine dedizierte Rolle mit Experten zu besetzen, die neben der korrekten Einrichtung auch das Management der Architektur übernehmen.

Governance und Compliance

Mit dem Schritt in die Cloud geht eine ganze Bandbreite von Datenschutzanforderungen einher, die neben gesetzlichen Bestimmungen wie SOC 2, PCI und HIPAA auch interne Regelwerke umfassen. Ein geeignetes Compliance-Framework muss daher über die Infrastruktur hinaus auch die Schnittstellen zwischen internen Systemen, der Cloud und dem Internet adäquat adressieren.

Am besten wird Compliance in Cloud-Umgebungen anhand automatisierter Policy- und Kontrollmechanismen erreicht, die Tracking und Priorisierung von Bedrohungen ebenso umfassen wie ihre Mitigierung. Zusätzlicher Schutz für kritische Systeme und Daten lässt sich dabei anhand rollenbasierter Zugriffskontrollen, Verschlüsselung und Logging gewährleisten, dies zudem flankiert durch Policies rund um nutzerseitige Sicherheitsmaßnahmen wie die Einrichtung starker Passwörter.

Compliance in der Cloud automatisiert im Dev-Workflow

Snyk vereint automatisierte Compliance-Checks für Ihre Cloud-Infrastruktur mit effizientem Reporting für Leadership und Auditoren.

Datenverfügbarkeit und Business Continuity

Hierbei geht es darum, über die Cloud Redundanzen einzurichten, um den Geschäftsbetrieb im Falle von Notsituationen oder unvorhergesehenen Datenverlusten weiterhin aufrechtzuerhalten. Hierzu werden Daten- und System-Backups angelegt, Testszenarien für diese durchgespielt und Anweisungen für die Wiederherstellung festgehalten. Nützlich ist dies nicht zuletzt auch im Falle einer Infektion mit Ransomware, mit der Angreifer sämtliche Daten auf dem betroffenen System verschlüsseln und erst gegen Zahlung eines Lösegelds wieder freigeben. Denn mithilfe eines passenden Backups aus der Cloud lassen sich die Daten mühelos wiederherstellen, ohne den Forderungen der Erpresser nachzukommen.

Sicherheit als Kernprämisse effektiver Cloud-Nutzung

Cloud-Architekturen bilden ein komplexes Geflecht verschiedenster miteinander vernetzter Entitäten, die es abzusichern gilt. Für die Cloud-Services selbst bestehen zwar bereits umfangreiche Security-Mechanismen seitens ihrer Anbieter. Schließlich möchten sie ja auch ihr Geschäftsmodell schützen. Doch auch diese können Hacker potenziell umgehen. Einen häufigen Weg bildet dabei die Kompromittierung von Identitäten (was beispielsweise auch bei einem Angriff auf Unternehmen und Behörden der US-Regierung geschah, der über die Cloud-Services von Microsoft erfolgte).

Hierzu kann es bereits ausreichen, dass nur ein einzelnes Gerät unsicher oder eine Cloud-Ressource falsch konfiguriert ist. Denn über die entsprechenden Interfaces können Angreifer in weitere Cloud Systeme vordringen und so Anmeldedaten abgreifen und in ihre eigenen Cloud-Accounts oder Server einspeisen.

Wichtig ist es daher, die Security-Mechanismen der Cloud-Anbieter um Maßnahmen zu ergänzen, die zur Absicherung sämtlicher Zugriffe an Endgeräten, Anwendungen, Cloud-Ressourcen und Netzwerke beitragen.

Über den Schutz der Cloud vor Cyber-Bedrohungen hinaus geht es jedoch auch darum, ihre Funktion zur Gewährleistung von Geschäftskontinuität im Falle von Ausfällen von Netzwerken oder Rechenzentren zu sichern. Denn diese können nicht nur bedeuten, dass Daten ad hoc nicht verfügbar sind, sondern in besonders schweren Fällen auch für immer verloren gehen. Umso wichtiger also, dass die Cloud auch im Kontext von Anwendungs- und Daten-Backups stark abgesichert ist.

Von cloudnativen Anwendungen und verschwimmenden Security-Grenzen

Cloud- und Anwendungssicherheit gehen immer mehr ineinander über. Umso mehr gilt dies für cloudnative Architekturen wie Serverless oder Container, bei denen auch die Cloud-Infrastruktur von Entwicklern definiert wird. Policy as Code (PaC) und Infrastructure as Code (IaC) ermöglichen es dabei, manuelle Prozesse durch replizierbare Methodiken auf Code-Basis zu ersetzen.

In diesem Zuge liegt jedoch auch die Sicherheit der Anwendungen wie auch der zugrunde liegenden Infrastruktur zunehmend in der Hand der Dev-Teams – eine Entwicklung, die den Betroffenen bisweilen auch Sorgen bereitet. Denn wie aus unseren Untersuchungen hervorgeht, haben 61 % der Entwickler bei cloudnativen Technologien Bedenken, wie es dabei um die Sicherheit bestellt ist.

In der Tat muss in diesem Zusammenhang zunächst beantwortet werden, wer alles für Sicherheitsthemen verantwortlich zeichnet. Denn unternehmensintern stehen hier Security-, Ops- und Dev-Teams in der Pflicht, andererseits gibt es aber schließlich auch den Provider, der die Cloud-Services zur Verfügung stellt.

Sicherheit für Ihre Konfigurationen von der IDE bis in die Live-Cloud-Umgebung

Mit Snyk entwickeln Ihre Dev-Teams sichere Cloud-Infrastruktur und beheben IaC-Probleme bereits im Quellcode.

Wer also ist für Sicherheit in der Cloud verantwortlich?

Gemäß dem bereits genannten Modell der geteilten Verantwortung, das Cloud-Anbieter hierfür in der Regel zugrunde legen, verteilen sich die Verantwortlichkeiten auf die Aspekte der Cloud, die Provider und Nutzer jeweils selbst schützen können.

Dies bedeutet, dass die Sicherheit von Netzwerken, Cloud-Infrastruktur und den physischen Servern zum Daten- und Workload-Hosting den Providern obliegt. Kunden wiederum stehen in der Pflicht, wenn es um Benutzerzugriffe, die Erfüllung unternehmensinterner und gesetzlicher Compliance-Vorgaben und die Konfiguration und Verwaltung der Systeme geht. Eine Reihe von Unterscheidungen gibt es hierbei jedoch je nach Art des Cloud-Service.

Security-Verantwortlichkeiten nach Art des Cloud-Service

Wie sich die Verantwortlichkeiten verteilen, hängt davon ab, welche Art von Cloud-Service genutzt wird. Hierfür stehen folgende zur Auswahl:

Software as a Service (SaaS)

Auf den Kunden entfällt hierbei in erster Linie die Absicherung des Zugriffs anhand geeigneter Protokolle. Die Sicherheit am Backend obliegt dagegen dem Provider. Zur Stärkung der Sicherheit auf Kundenseite ist dabei Visibility für User-Workflows und Daten wichtig, da Angreifer häufig Integrationen von SaaS-Anwendungen mit anderen Plattformen als Einfallstor nutzen.

Platform as a Service (PaaS)

Bei diesem Modell erhalten Kunden eine Art Sandbox-Umgebung zur Entwicklung von Anwendungen. Auf der zugehörigen Infrastruktur sorgt der Provider für die Sicherheit von Betriebssystem, Middleware und Runtime-Umgebung, der Kunde wiederum muss sich um Endgeräte und Netzwerke sowie Anwendungen, Daten und Benutzerzugriffe kümmern. PaaS-Umgebungen sind weniger transparent, erschweren also die Erkennung von Bewegungen oder nicht autorisierten Zugriffen von Angreifern. Daher braucht es hier systematische Kontrollen und Tools, die neben Visibility für verdächtige Aktivitäten auch ihre Vorbeugung ermöglichen.

Infrastructure as a Service (IaaS)

Als kostengünstige Alternative zu On-Prem-Infrastruktur bietet IaaS die Möglichkeit, Hardware- und Computing-Infrastruktur von einem Provider anzumieten. Dieser verantwortet die Sicherheit der physischen Server, Netzwerke und Datenspeicher, während der Kunde für alles verantwortlich ist, was auf der Infrastruktur ausgeführt wird – von Betriebssystemen, Anwendungen und Middleware bis hin zu Benutzerzugriffen, Konfigurationen von Ressourcen, Endgeräten und Netzwerken.

Cloud-Umgebungen aus Security-Perspektive

Häufig wird die Cloud als eine Art Standort beschrieben. Konzeptionell lässt sie sich jedoch eher als ein Modell zur Speicherung von Daten und Ausführung von Workloads in einer verteilten Umgebung umreißen. Dabei wird zudem zwischen verschiedenen Cloud-Umgebungen unterschieden, darunter:

Public Clouds

Hierbei wird Infrastruktur von einem externen Anbieter bezogen, die für mehrere Kunden zur Verfügung gestellt wird. Der Zugriff erfolgt in der Regel über Webbrowser, abgesichert wird die Cloud hier bereits in großem Umfang durch den Anbieter. Allerdings besteht über Fehlkonfigurationen und andere kundenseitige Fehler dennoch ein nicht unerhebliches Risiko für Security Incidents. So prognostiziert Gartner, dass 99 % aller bis 2025 verzeichneten Security Incidents im Cloud-Kontext auf Fehler seitens der Kunden zurückgehen werden.

Private Clouds

Hier wird die Umgebung nur von einem Kunden bzw. Unternehmen genutzt. Auch Private Clouds können als Service von einem Provider bezogen werden, oder aber sie werden intern als moderne Alternative zum klassischen Rechenzentrum verwaltet. Im Allgemeinen gelten sie als sicherer als Public Clouds, da sie durch die Firewall des Nutzers isoliert sind. Gegen Schwachstellen etwa im Hinblick auf das Identitätsmanagement sind aber auch sie nicht ohne Weiteres gefeit.

Clouds für den öffentlichen Sektor

Diese Cloud-Umgebungen speziell für die Anforderungen von Behörden und anderen Stellen des öffentlichen Sektors sind isoliert angelegt, um so die stringenten Sicherheitsbestimmungen etwa im Hinblick auf sensible Daten oder Staatsgeheimnisse erfüllen zu können.

Multicloud

Hierbei werden mehrere Cloud-Services unterschiedlicher Provider in einer Umgebung zusammengeführt (z. B. verschiedene Public- mit Private-Cloud-Services). Gewählt wird dieser Ansatz häufig von Unternehmen mit stark verteilten Organisationsstrukturen, in denen aufgrund von Timelines und technischen Anforderungen der einzelnen Projekte jeweils spezifische Cloud-Services vonnöten sind. Ebenfalls möglich wären entsprechende Cloud-Konstellationen beispielsweise auch nach Fusionen oder Übernahmen. Aus Security-Perspektive gestalten sich diese Umgebungen besonders komplex, da neben spezifischem Know-how rund um Cloud-Sicherheit auch das hierfür genutzte Tooling sämtliche Cloud-Varianten abdecken muss.

Hybrid Cloud

In diesen Infrastrukturen werden Public-Cloud-Services mit Private-Cloud-Umgebungen kombiniert, die entweder von externen Anbietern bereitgestellt oder in internen Rechenzentren gehostet werden. Gartner verweist in diesem Kontext etwa auch auf sogenannte bimodale Ansätze, bei denen Workloads sowohl in der Cloud als auch im internen Rechenzentrum betrieben werden – dies insbesondere bei Migrationen oder Vorhaben rund um die digitale Transformation.

Intern vs. extern verwaltete Cloud-Umgebungen

Im Unterschied zu extern bezogenen Services, bei denen der Provider die Umgebung verwaltet, lassen sich bei internen Lösungen sämtliche Ressourcen komplett individuell konfigurieren. Dafür muss von Netzwerken, Storage und Servern bis hin zu deren Sicherheit aber auch alles intern vom Unternehmen abgewickelt werden. In dieser Hinsicht bieten externe Clouds als Remote-Service durchaus attraktive Kostenvorteile rund um Hardware und Wartung und sind zudem aus Security-Perspektive einfacher zu handhaben.

Starke Sicherheit für Ihre Cloud-Umgebungen mit Snyk

Sicherheit muss heute in sämtlichen Phasen des SDLC greifen und nicht erst als nachgelagerter Prozess in der Produktion. Denn die Entwicklung von Software ist heute vollkommen anders charakterisiert als noch in der Vergangenheit: Anstelle klassischer Infrastruktur tritt Infrastructure as Code, ebenso werden Anwendungsservices und -container als Code definiert. Dabei basieren Anwendungen zudem zu einem erheblichen Teil auf Code aus Open-Source-Elementen, der den Code rund um Anweisungen für Deployment und Konfigurationen der Infrastruktur wie Container, virtuelle Maschinen und Serverless-Architekturen etwa auf Kubernetes- oder Terraform-Basis noch zusätzlich ergänzt.

Umso wichtiger also, dass Entwickler Sicherheit direkt am Code cloudnativer Anwendungen durchgängig in der gesamten CI/CD-Pipeline umsetzen können. Snyk bietet hierfür ein Feature Set, das all dies unkompliziert innerhalb von Dev-Tools und -Workflows möglich macht.

Sicherheit mit Developer-Fokus

Die Tools für Developer-First Security von Snyk stehen für Sicherheit von der ersten Codezeile an in einer Plattform, die von Scans für Open-Source-Abhängigkeiten bis hin zu Containern und Infrastruktur sämtliche Aspekte moderner Anwendungen abdeckt.

Sicherheit für Infrastructure as Code (IaC)

Anhand von IaC-Templates wird die Cloud-Infrastruktur definiert. Vergleichbar einem automatisierten Runbook sind darin die Eigenschaften manueller Deployments festgehalten, dies in Form von reproduzierbaren Schritten, die vor ihrer Ausführung getestet werden können. Die Definition von Infrastruktur erfolgt so quasi nach Best Practices der Software-Entwicklung.

Snyk IaC bietet eine unkomplizierte Methodik, mit der sich sämtliche Änderungen am Code auf ihre Konformität mit Sicherheits- und Architektur-Policies hin testen lassen – dies für AWS-, Azure- und GCP-Infrastruktur ebenso wie für IaC auf Kubernetes- und Terraform-Basis. Mit einer umfassenden Policy Engine sowie durchgängig angewandten Regelsätzen sorgt Snyk IaC dabei für zentralisierte Visibility und Governance über Dev-Workflows, -Pipelines und Cloud-Umgebungen hinweg. Erkennt das Tool Probleme im Cloud-Komplex, ordnet es diese automatisch dem für sie ursächlichen IaC-Code in Git-Workflows zu. So ist direkt klar, wo genau Fixes einzusteuern sind und von welchen Entwicklern. Entsprechende Anpassungen lassen sich dann direkt testen, damit im Deployment alles sicher bleibt.

Sicherheit für Container und Runtime

Mit Snyk Container sichern Entwickler Anwendungen und Container im selben Anlauf ab. Hierzu erhalten sie ein Toolset, mit dem sich Base-Images auf Schwachstellen scannen und ggf. via Upgrades durch eine sichere Version ersetzen lassen. Schwachstellen in Containern können dabei automatisch sowohl in der IDE als auch in der Runtime-Umgebung auf Schwachstellen gescannt und Fixes eingesteuert werden. Dank unserer Partnerschaft mit Sysdig erhalten Entwickler zudem direkt in Snyk Container Visibility sowie Security-Feedback zu Kubernetes-Umgebungen in der Runtime.

Shift Left und DevSecOps

Klassische Methodiken, nach denen AppSec-Scans auf Schwachstellen erst in der Produktionsumgebung erfolgen, werden der Komplexität moderner Cloud-Umgebungen nicht mehr gerecht. Ebenso wenig wie der hohen Release-Frequenz der in ihnen ausgeführten Anwendungen. Snyk bringt von Anfang an eine moderne DevSecOps-Methodik und mit ihr den so fundamentalen Shift Left von Security-Aufgaben in den Dev-Prozess cloudnativer Anwendungen.

Sicherheit für Ihre Konfigurationen von der IDE bis in die Live-Cloud-Umgebung

Mit Snyk entwickeln Ihre Dev-Teams sichere Cloud-Infrastruktur und beheben IaC-Probleme bereits im Quellcode.

Nächster Artikel dieser Serie

The shared responsibility model for cloud security

Cloud security is a shared responsibility between cloud providers and customers.

Weiterlesen