Python 静的解析の 10 の要素

2024年7月17日

0 分で読めます"リンティング" とも呼ばれる Python 静的解析は、ソフトウェア開発の重要な要素です。この解析では、Python コードを実行せずに検査し、潜在的なバグ、プログラミングエラー、スタイルの問題、または事前定義されたコーディング標準に準拠していないパターンを特定します。また、開発プロセスの早い段階で脆弱性を特定し、安全でないコードが本番環境にデプロイされる可能性を低減することもできます。たとえば、ハードコードされた資格情報の使用などのセキュアでないコーディングプラクティス、SQL インジェクション攻撃につながる可能性のある一般的なミス、データサニタイズに関する潜在的な問題を特定できます。

Python には、Pylint、Pyflakes、Flake8 など、静的解析用のライブラリとツールが複数提供されています。たとえば、Pylint はコーディング標準の適用、エラーの検出、コードの複雑度の検査に役立ちます。以下は、Pylint の使用方法を示すシンプルなコードスニペットです。

これに対して Pylint を実行すると、次のように表示されます。

整数と文字列を追加しようとしたときに Pylint がエラーを検出しました。これは Python で有効な操作ではないためです。

1. Python 静的解析の型チェック

Python は汎用性が高く、動的言語であり、その柔軟性が開発者に好まれる理由の一つです。しかし、この動的性が原因で、特に型エラーに関しては、見つけにくいバグが発生することがあります。そこで役立つのが Python の静的解析です。

型チェックについて詳しく確認する前に、Python での動的型付けの意味を理解しておきましょう。Python は動的型付け言語です。つまり、変数の型は実行時にチェックされ、ユーザーが明示的に指定する必要はありません。下のコードスニペットでこれが示されています。

動的型付けは Python の使いやすさと可読性を向上させる一方で、コードが実際に実行されるまで検出されない型エラーの原因となる可能性もあります。

静的型チェックの役割

静的型チェックは、実行時ではなく、コーディング中やビルド中など、開発プロセスの早い段階で型エラーを検出するアプローチです。これにより、本番環境コードに潜在的なバグがもたらされるのを防ぎ、コードのセキュリティと信頼性を高めることができます。静的型付けプログラミング言語の例として、Java と C++ が挙げられます。

Python は動的型付け言語ですが、オプションで型アノテーションによる静的型指定もサポートしています。この機能を使用することで、変数、関数パラメーター、戻り値に期待される型を明示できます。これらの型は Python ランタイムでは強制されませんが、静的解析ツールで潜在的な型エラーを検出するために使用できます。

この例では、name は文字列であることが期待されており、この関数も文字列を返すことが期待されています。

Python での静的型チェック用ツール

Python での静的型チェックには、いくつかのツールを使用できます。その中でも、堅牢性に優れ、Python コミュニティで広く普及しているのが Mypy、Pyright、Pyre です。

Mypy: 動的型指定と静的型指定の利点を両立させることを目的とする、Python 用のオプションの静的型チェッカーです。汎用性が高く、CI/CD パイプラインで使用して、型エラーを本番環境に影響が及ぶ前に検出できます。

Pyright: Microsoft が開発した Pyright は、パフォーマンスを重視した静的型チェッカーです。TypeScript で記述され、Node.js 上で実行されます。

Pyre: Pyre は、Facebook が開発した、Python 用の高性能の型チェッカーです。ターミナルやお気に入りのエディタで対話的に型エラーにフラグを設定することで、コード品質と開発速度を改善することを目的としています。

コードの例: Mypy を使用した型チェック

Mypy は、pip install mypy を実行するだけで簡単にインストールできます。インストールしたら、Python ファイルの型エラーをチェックするために使用できます。以下は単純な例です。

次のように、Mypy を使用してこのファイルをチェックできます。

ご覧のように、Mypy はコードの実行前に型エラーを検出しました。

2. Python 静的解析における linter

linter は、プログラミングエラー、バグ、スタイルエラー、疑わしい構造にフラグを設定するために使用される静的コード解析ツールです。Python のコンテキストでは、linter はコードの品質とセキュリティを維持するうえで重要な役割を果たします。linter は、コーディング標準の適用、開発プロセスの早い段階での潜在的なバグやセキュリティ脆弱性の検出、Python コードの全体的な可読性と保守性の向上に役立ちます。

Python のエコシステムで最も広く使用されている linter としては、Pylint、Flake8、Pyflakes が挙げられます。

Pylint: Pylint は、Python コードのエラーをチェックし、コーディング標準を適用し、コードの臭いを検出する、高度な構成が可能なオープンソースツールです。Pylint を使用して、特定のユースケース向けのカスタムプラグインを作成することもできます。

Flake8: Flake8 は、PyFlakes、pycodestyle、および Ned Batchelder の McCabe スクリプトをラップする Python ライブラリです。プロジェクトが Python のスタイルガイドである PEP 8 に準拠しているかどうかをチェックするツールキットとして、非常に優れています。

Pyflakes: Pyflakes は、Python のソースファイルを実行することなくそのエラーを迅速にチェックします。スタイルガイドを適用しないため Pylint や Flake8 よりも高速で、Python コードに対して簡単で基本的なチェックを行うのに適しています。

コードの臭いの概念とコーディング標準の適用

コードの臭いとは、コードに潜む深刻な問題の兆候のことです。基本的な設計原則の違反を示し、設計品質に悪影響を及ぼすコード内のパターンを指します。Python におけるコードの臭いの一般的な例としては、巨大なクラス、長すぎるメソッド、重複したコード、デッドコードなどが挙げられます。

Pylint、Flake8、Pyflakes などの linter を使用して、このようなコードの臭いを検出し、Python コードにコーディング標準を適用することで、コード品質を向上させて許容可能な水準を維持することができます。linter は、事前定義済みのルールとガイドラインに照らしてコードをチェックします。これらのルールとガイドラインの多くは、Python の PEP 8 など、コミュニティで採用されているベストプラクティスに基づきます。

linter の動作を示すコードの例

以下は、Pylint を使用して example.py という名前の Python ファイルに対して静的解析を実行する方法を示す例です。

このファイルに対して Pylint を実行するには、次のコマンドを使用します。

コードに問題がある場合は、Pylint によってフラグが付けられ、詳細なレポートが提供されます。たとえば、関数 add に関数 docstring がないことが強調表示される可能性があります。これは、適切な Python コードを記述するための PEP 8 のガイドラインに違反しているためです。

linter のカスタムルール

Pylint などの linter を使用して、Python プロジェクトのカスタムルールを定義できます。カスタムルールは、プロジェクトや組織に固有の特定のコーディング標準またはガイドラインがある場合に特に役立ちます。

Pylint でカスタムルールを作成するには、Pylint のチェッカークラスの一つに基づく Python クラスを作成してから、実際のコードチェックを実行するメソッドを定義します。カスタムルールを定義したら、register_checker メソッドを使用してそれらを Pylint チェッカーに追加できます。

以下は、print ステートメントの使用をチェックするカスタム Pylint ルールの単純な例です。

この例では、NoPrintStatementsChecker クラスが print ステートメントの使用についてチェックし、見つかった場合には警告を発行します。その後、register 関数を使用して、Pylint でこのカスタムチェッカーが登録されます。

3. セキュリティ脆弱性の検出

Python 静的解析の最も重要な要素の一つが、セキュリティ脆弱性の検出です。Python 静的解析におけるセキュリティの重要性、Python コードの一般的なセキュリティリスク、セキュリティ脆弱性の検出に使用できるいくつかのツール (Bandit や Snyk Code など) について詳しく説明します。

Python コードを記述する際には、セキュリティを後回しにせず、開発プロセスにおける不可欠な要素として扱う必要があります。Python 静的解析は、コードの実行前を含め、開発サイクルの早い段階で潜在的なセキュリティ脆弱性を特定するのに役立つため、コードセキュリティを確保するうえで重要な役割を果たします。インジェクション攻撃、安全でない直接オブジェクト参照、セキュリティの構成エラー、クロスサイトスクリプティング (XSS) などの脆弱性が、Python コードではよく見られます。

たとえば、以下は Python コードにおける SQL インジェクションの脆弱性を示しています。

上の例では、user_id が SQL クエリで直接使用されているため、user_id が適切にサニタイズされずにユーザーから提供された場合、SQL インジェクションが発生する可能性があります。

セキュリティ脆弱性検出用のツール

Bandit

Bandit は、Python コードにおける一般的なセキュリティ上の問題を発見するために設計されたツールです。各ファイルを処理し、Python コードから AST (抽象構文木) を構築し、AST ノードに対して適切なプラグインを実行します。

以下のように、Bandit を使用して、Python コードをスキャンしてセキュリティ脆弱性を確認できます。

Bandit は Python での安全でない直接オブジェクト参照を検出できるでしょうか。確信が持てない方は、次の Snyk についてお読みください。

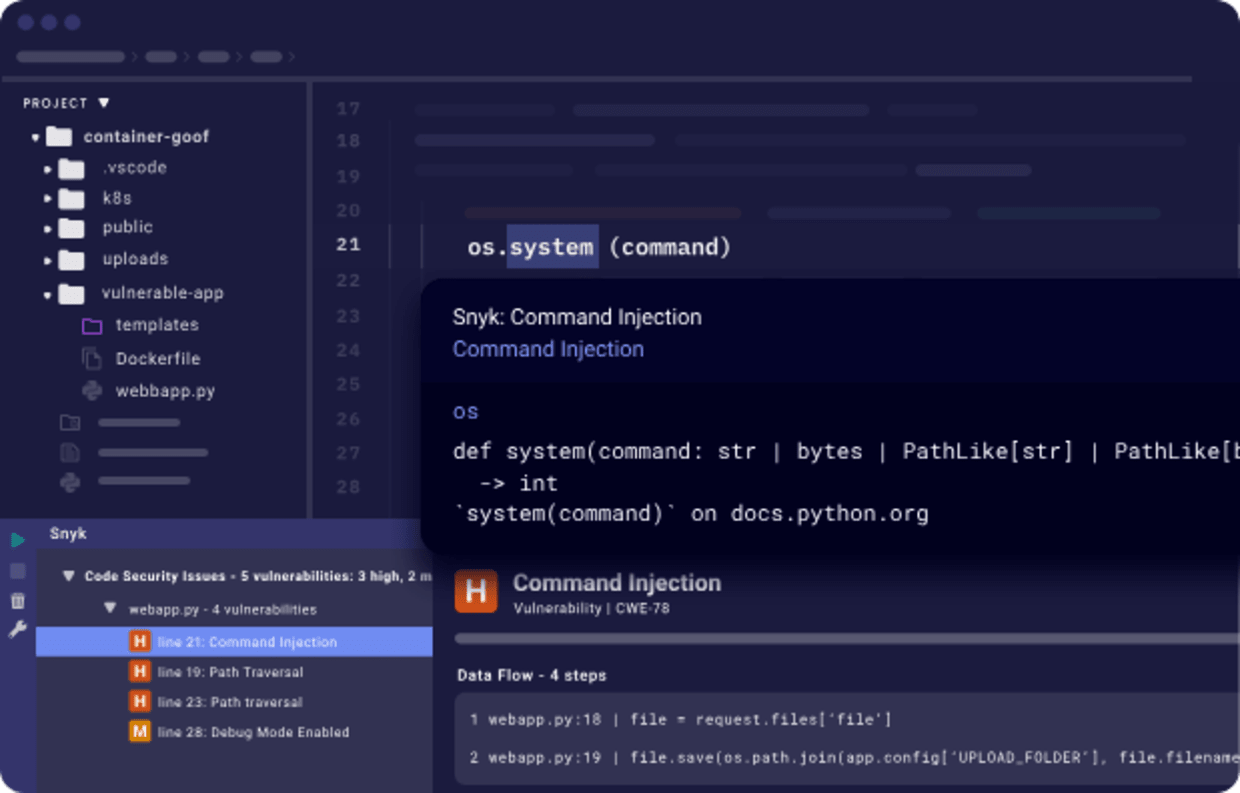

Snyk Code

もう一つのツールである Snyk Code は、高速でシンボリックな AI を活用した解析エンジンを提供します。Snyk Code を使用すれば、Python コードのセキュリティ脆弱性を迅速に発見できます。Snyk Code の静的解析エンジンは、コードのコンテキストとフローを理解できるように設計されており、他のツールでは見逃される可能性がある複雑なセキュリティ脆弱性を検出できます。

Snyk Code には PyCharm IDE プラグインも含まれているため、開発者はコーディング中にセキュリティ上の問題をリアルタイムで検出して修正できます。

Snyk Code は、Snyk 用の PyCharm IDE プラグインをダウンロードするだけで、無料で使い始めることができます。

Python 静的解析の一部としてセキュリティ脆弱性の検出を実装することは、ソフトウェアのセキュリティを確保するうえで非常に重要です。Bandit や Snyk Code などのツールによって、開発者は Python コードのセキュリティ脆弱性を簡単かつ効率的に検出して修正できます。

4. コード複雑度の解析

コード複雑度は、コードの理解や変更の難易度を測定するために使用される指標です。複雑度が高くなると、コードを理解しにくくなることが多く、それがコードの保守性に影響を与えます。

コードの保守は開発者の通常業務に含まれますが、コードベースが複雑になると、コードの理解と変更が難しくなります。この問題は、バグの原因となり、ソフトウェアの全体的な品質を低下させる可能性があります。そのため、コードの品質と保守性を確保するうえで、ソフトウェア開発においてコード複雑度の解析は非常に重要です。

Radon による循環的複雑度の測定

Python のコード複雑度を測定するためにさまざまなツールを使用できますが、その一つが Radon です。Radon は、抽象構文木 (AST) から抽出された情報からさまざまな指標を計算する Python ツールです。それらの指標の一つに、循環的複雑度があります。

循環的複雑度は、プログラムの複雑度を示すために使用されるソフトウェア指標です。プログラムのソースコード内の線形的に独立した経路の数の定量的指標です。Radon は Python コードを解析し、A から F までのランクを付けます。A はコードがシンプルで理解しやすいことを意味し、F はコードが複雑すぎることを意味します。

Radon を使用するには、まずインストールする必要があります。pip を使用してインストールできます。

コード複雑度の解析を示すコードの例

Radon をインストールしたら、これを使用して Python コードを解析できます。以下の Python コードを考えてみましょう。

上のコードの複雑度を測定するために、次のコマンドを実行します。

このコマンドは、コードの循環的複雑度を返します。上のコードの複雑度は 2 で、それほど複雑ではないことを意味します。

しかし、下のようなもっと複雑な関数はどうでしょうか。

このコードに対して Radon を実行すると、複雑度がより高いことを示す 5 が返されます。

循環的複雑度ツールを使用することで、コードの品質を維持でき、その理解と変更が容易になります。Radon などのツールによって、Python のコード複雑度を簡単に測定できるため、コードの保守性が向上して、バグが発生しにくくなります。

5. 依存関係解析

ソフトウェア開発の重要なステップがオープンソースソフトウェアで実行される時代において、依存関係解析は開発者が見落とすことができない重要な要素です。この手順は、Python などの言語で大規模なコードベースを扱う場合に非常に重要になります。依存関係解析では、ソフトウェアプロジェクト内のさまざまな要素間の依存関係を特定します。依存関係を理解して管理することの重要性、Snyk や Snyk Advisor などの依存関係解析ツール、および依存関係解析の実際の例を見てみましょう。

依存関係を理解して管理することの重要性

Python プロジェクトにおいて、依存関係はプロジェクトで使用される外部のパッケージやライブラリです。これらは、Django や Flask などの Web フレームワークから、NumPy や pandas などのデータサイエンスライブラリまで多岐にわたります。

依存関係を理解して管理することが重要な理由はいくつか挙げられます。

ソフトウェアの安定性と信頼性を維持するうえで役立ちます。プロジェクト内の依存関係にバグや破損があると、ソフトウェアも破損する可能性があります。

プロジェクトのセキュリティ向上につながります。依存関係にはセキュリティ脆弱性が含まれる可能性があり、パッチを適用しないとプロジェクトに影響が及ぶ可能性があります。

ライセンス要件を満たすのに役立ちます。依存関係にそれぞれ独自のライセンスがある場合は、それらすべてに準拠していることを確認する必要があります。

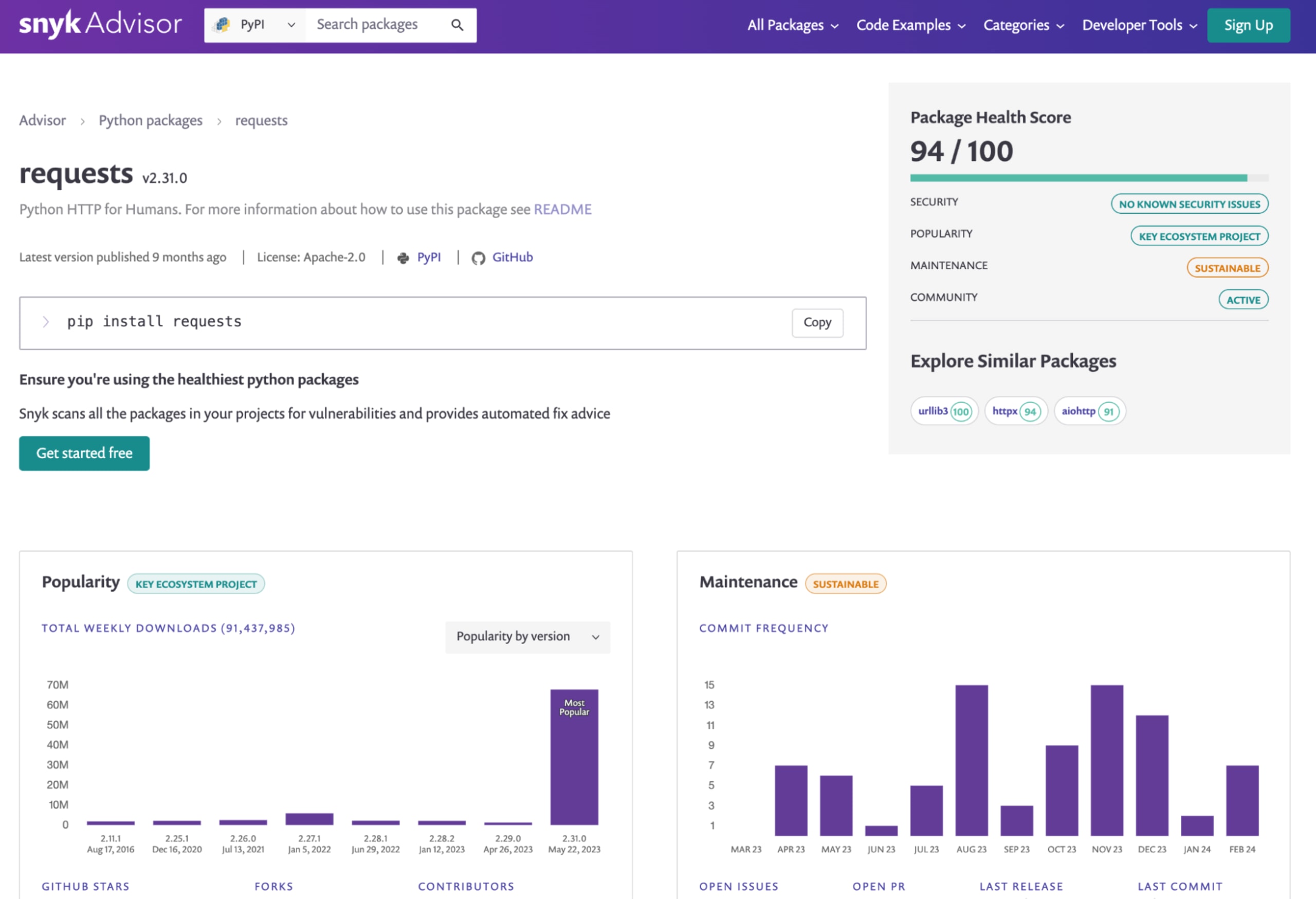

依存関係解析用の Snyk Advisor

Snyk Advisor は、セキュリティ脆弱性、ライセンスの問題、古いパッケージに関する情報など、Python プロジェクトの依存関係に関するインサイトを提供するツールです。依存関係に関連するリスクを把握できるようサポートし、リスクを軽減するための実践的なアドバイスを提供します。

Snyk CLI を使用することで、Python プロジェクトの依存関係を解析し、PyPI からインストールされた脆弱なオープンソースパッケージや、Python プログラム内の安全でないコードに関する警告を受け取ることができます。Snyk CLI をインストールしたら、次のコマンドを実行してプロジェクトを解析できます。

このコマンドによってプロジェクトの依存関係が解析され、セキュリティ脆弱性、ライセンスの問題、または古いパッケージに関するレポートが提供されます。たとえば、Python FastAPI プロジェクトをスキャンすると、脆弱性について警告される場合があります。

Snyk for Python security の使用を開始して、コードの 1 行目から最後の pip 依存関係、デプロイされた Python コンテナアプリケーションまで、すべてを保護しましょう。

依存関係解析での pipenv graph の使用

依存関係解析の実際の動作を示すために、単純な Python Flask アプリケーションを考えてみましょう。下は app.py ファイルです。

この例では Pipenv を使用します。最初に、Pipenv を初期化して Flask をインストールします。

ここで pipenv graph を実行すると、以下が表示されます。

この出力は、プロジェクトの直接依存関係である Flask が click、itsdangerous、Jinja2、および Werkzeug に依存していることを示しています。Jinja2 はさらに MarkupSafe に依存しています。このように、プロジェクトの依存関係を正しく解析できました。

pipenv を使用したことがなく、その詳細を確認する場合は、「mastering Python virtual environments: A complete guide to venv, Docker, and securing your code (Python 仮想環境を使いこなす: venv、Docker、コード保護の完全ガイド)」を読んで、Python における仮想環境の概念を理解することをおすすめします。

まとめると、Python プロジェクトの定期的な依存関係解析は、コードの信頼性の維持、セキュリティの強化、ライセンスのコンプライアンス確保のために不可欠です。Snyk、Snyk Advisor、Pipenv などのツールを使用することで、このタスクを管理しやすくなり、依存関係ツリーを明確に把握できます。

6. コードフォーマットツール

コードのスタイルとフォーマットの一貫性を保つことは、コードの可読性と効率性の維持におけるもう一つの側面です。コードフォーマットツールは、このコンテキストで重要な役割を果たします。開発者は、これらのツールを使用することで、事前定義された一連のルールに従ってコードベースを自動的にフォーマットできます。これにより、全体的なコード品質が向上するだけでなく、手動のコードレビューに要する時間と労力が削減されます。Black や YAPF などの人気のあるコードフォーマッターをご紹介します。

コードフォーマッターのメリットを理解するための例を考えてみましょう。以下は、Black フォーマッターを適用する前後の Python コードの一部です。

フォーマット前:

Black によるフォーマット後:

YAPF Python コードフォーマッター

YAPF (Yet Another Python Formatter) は、PEP8 よりも統一されたコードスタイルを提供する、Python 用のもう一つのコードフォーマッターです。PEP8 とは異なり、YAPF はコードの見た目を考慮して、可読性を向上させます。

YAPF の使用方法の例を以下に示します。

7. Python の抽象構文木 (AST)

抽象構文木 (AST) とは何でしょう。抽象構文木は、プログラミング言語で記述されたソースコードの構文構造を木で表したものです。木の各ノードは、ソースコードの構成要素を表します。構文は、実際の構文に含まれるすべての詳細を表していない点で '抽象的' です。

Python では、インタープリターがコードを実行する際、最初にバイトコードと呼ばれる中間形式に変換します。この変換プロセスの中で、AST が作成されます。Python の AST は、Python のコード構造を簡略化して表したものです。書式や空白などの詳細は省略し、コマンドとその順序のみに焦点を当てて、コードの構造を表します。

Python ast モジュールとその機能

Python の標準ライブラリには ast モジュールが含まれており、これを使用して AST を作成、操作、検査できます。このモジュールでは、Python AST をプログラムで操作するためのクラス、関数、ヘルパーメソッドのセットが提供されます。

ast.parse() 関数は、AST を作成するための一般的なエントリポイントです。この関数は Python ソースコードを AST ノードに解析します。その後、その AST ノードを操作したり検査したりできます。

ast モジュールでは、AST を辿って、見つかったノードごとにビジター関数を呼び出す NodeVisitor クラスも提供されます。このクラスはそのまま使用することも、サブクラス化してメソッドをオーバーライドし、特定のノードタイプに対する機能を提供することもできます。

AST の検査と操作: 実例

ast モジュールを使用して Python で AST を検査および操作する単純な例を見てみましょう。

この例では、まず ast.parse() を使用して、単純な Python print ステートメントを AST に解析します。次に、すべてのノードを辿ってその型を出力し、AST を検査します。その後、Print ノード内の文字列リテラルを変更することで、AST を変更します。最後に、compile() を使用して、変更された AST をコードに戻し、exec() を使用して実行します。このコードの出力は、'Hello, World!' ではなく 'Hello, AST!' になります。

この例は、Python の ast モジュールの検査および変更機能を示しています。コードセキュリティとソフトウェア開発の分野では、AST を幅広い用途で利用できます。これには、自動コードリファクタリングや、セキュリティ脆弱性に関する高度な静的コード解析などが含まれます。

8. 制御フロー解析およびデータフロー解析

制御フロー解析およびデータフロー解析は、重要なコンポーネントです。この手法により、エラー検出が効率化され、コードの可読性と Python アプリケーションの全体的な品質が向上します。

制御フロー解析はプログラム内のステートメントや命令の実行順序を評価するものであり、データフロー解析はプログラム全体を通して変化するデータ値の追跡と解析に重点を置いています。これらの解析は、以下の理由により重要です。

潜在的なエラーの検出: 制御フロー解析およびデータフロー解析は、無限ループ、到達不能コード、未使用の変数など、コード内の潜在的なバグや脆弱性を特定するのに役立ちます。

コードの最適化: コードを通じたデータの動きと制御のフローを理解することで、非効率領域を特定し、必要な改善を実行できます。

コードの可読性の向上: 制御フロー飼いせkおよびデータフロー解析は、コードのさまざまな部分の依存関係と相互作用を強調表示することで、コードをより理解しやすくします。

セキュリティの確保: セキュリティを確保するには、アプリケーション内のデータと制御のフローを理解することが不可欠です。それにより、データの漏洩やインジェクション攻撃などの潜在的なセキュリティ脆弱性を特定しやすくなります。

制御フロー解析およびデータフロー解析を示すコードの例

Python での制御フロー解析およびデータフロー解析の概念を説明するために、単純な Python 関数を考えてみましょう。

この関数では、制御フローが if-else ステートメントによって決定されます。quantity が 0 以下の場合、この関数はエラーメッセージを返します。それ以外の場合は、合計価格を計算して返します。

一方、データフローは、入力パラメーター (price と quantity) から最終結果 (total) までトレースできます。これらの変数の値は、関数を通過する中で変化します。

静的解析ツールは、この関数の制御フローとデータフローを解析して、潜在的な問題を検出します。たとえば、price や quantity が定義される前に使用された場合や、total が返される前に定義されなかった関数を通過する可能性がある経路があった場合は、問題にフラグが設定される可能性があります。

制御フロー解析およびデータフロー解析によって、効率的で、理解しやすく、安全な Python アプリケーションを開発できます。このプロセスをソフトウェア開発ライフサイクルに統合することで、コード品質を維持し、潜在的なセキュリティ脆弱性がアプリケーションにもたらされるのを防ぐことができます。

9. Python 開発環境との統合

Python の静的解析ツールは、スタンドアロンユーティリティとして使用することを目的としたものではありません。開発環境にシームレスに統合されることで最も効果を発揮し、開発ワークフロー、継続的インテグレーション (CI) パイプライン、コードエディタを強化できます。

以下では、これらの分野における Python の静的解析ツールの役割について説明し、上記の統合の実例を示します。

開発ワークフローでの役割: 静的解析ツールは、開発ワークフローで重要な役割を果たします。Python 開発者は、これらのツールを使用することで、コードの実行前を含め、開発フェーズに中に潜在的な問題を特定して修正できます。このように問題を早期に検出できるため、デバッグ時間を大幅に短縮し、コード品質を向上させることができます。

CI パイプラインでの役割: 継続的インテグレーションパイプラインでは、静的解析ツールを使用して、各コミットリクエストまたはプルリクエストでコードを自動的に解析できます。これにより、新たな変更がすべてコーディング標準に準拠しており、潜在的な脆弱性をもたらさないことが確実になります。これらのツールは、Jenkins、GitLab CI、GitHub Actions などの CI パイプラインに統合できます。

コードエディタでの役割: Visual Studio Code、PyCharm、Atom、Sublime Text などの最新のコードエディタの多くは、静的解析ツールの統合をサポートしています。そのため、開発者は、コードの構造、スタイル、潜在的な脆弱性に関するフィードバックをコードの記述時にリアルタイムで得ることができます。

実例: Visual Studio Code への PyLint の統合

PyLint は、人気のある Python 静的解析ツールです。ここでは、広く使われているコードエディタである Visual Studio Code に PyLint を統合する方法を説明します。

まず、Python 環境に PyLint がインストールされていることを確認します。インストールされていない場合は、pip を使用してインストールできます。

次に、Visual Studio Code を開いて、拡張機能ビューから Microsoft の Python 拡張機能をインストールします。

この拡張機能がインストールされたら、設定 (「ファイル」 > 「プリファレンス」 > 「設定」) を開きます。「ユーザー設定」セクションで、Python Linting を検索します。「有効」チェックボックスがオンになっており、「linter」ドロップダウンで「Pylint」が選択されていることを確認します。

これで、Visual Studio Code で Python ファイルを開くたびに、PyLint がコードを自動的に解析し、検出された問題が強調表示されるようになります。

以下で、サンプルの Python コードと、PyLint で問題がどのように強調表示されるかを紹介します。

上記のコードでは、PyLint によって c に下線が付けられ、警告メッセージ Undefined variable 'c' が表示されます。これにより、コードの実行前にエラーを見つけやすくなります。

10. パフォーマンスプロファイリング

パフォーマンスプロファイリングは、Python 静的解析の重要な要素です。コードを検査して、ボトルネック、非効率的なセクション、またはコードの中で CPU やメモリのリソースを大量に消費する部分を特定します。徹底的なパフォーマンスプロファイリングを行うことで、開発者はコードを最適化し、アプリケーションの全体的な速度と効率を高めることができます。

パフォーマンスプロファイリングによって、コードの複雑度を時間と空間の観点から測定できます。時間複雑度はプログラムの実行に必要な合計時間に関連し、空間複雑度はプログラムで使用されるメモリの量に関連します。パフォーマンスプロファイルでは、関数の呼び出し回数、各関数に費やされた時間に関する詳細なレポートと、アプリケーションのパフォーマンス最適化に役立つその他の情報が提供されます。

パフォーマンスプロファイリングを示す Python コードの例

Python ではパフォーマンスプロファイリング用のツールがいくつか提供されていますが、最も一般的なツールの一つが、堅牢性と柔軟性の高いプロファイラーを提供する組み込みの cProfile モジュールです。下の単純な例は、このモジュールの使い方を示しています。

このコードを実行すると、cProfile によって、各関数に費やされた時間を示すレポートが生成されます。出力は下のようになります。

この出力では、各関数の呼び出し回数 (ncalls)、サブ関数の呼び出しを除く関数の総消費時間 (tottime)、サブ関数を含む関数の累積消費時間 (cumtime)、およびその他の有用な情報が示されています。

メモリリークやメモリ使用量に関するパフォーマンスプロファイリングも、本番環境のアプリケーションでは非常に重要です。Drew Wright 氏は、Snyk エンジニアリングチーム在籍時に直面したメモリリークの問題に関する自身の経験と苦労に基づき、Python でのメモリリークの診断と修正に関する優れた記事を書いています。

パフォーマンスプロファイリングは、コードに直接影響を与えます。これによってパフォーマンスボトルネックとなっているコード領域を特定し、それらの領域の最適化に集中できるようになります。プロファイリングは、通常のテストでは見つからないことがあるバグの検出にも役立ちます。また、パフォーマンスプロファイリングはコードの記述方法にも活かされる可能性があります。時間複雑度と空間複雑度を正しく理解することで、より効率的なコードを記述できるようになり、最終的にはアプリケーションのパフォーマンスが向上します。

結論

静的解析は、コード品質を大幅に向上させ、コードをより安全なものにできる強力なツールです。この記事で説明した Python 静的解析の 10 の要素を活用することで、ソフトウェア開発プロセスを強化し、コードベースに潜在的なバグがもたらされるのを防いで、セキュリティの脅威に対するアプリケーションの脆弱性を低減できます。

Python 静的解析の各要素が連携して機能することで、潜在的な問題を、本番環境に影響が及ぶ前に検出できます。バグを早期に発見することで、後から修正する場合に発生するコストを節約できます。Python 静的解析は、コードセキュリティを確保するためにも不可欠です。これにより、手動のコードレビューでは見落とされがちな潜在的なセキュリティ脆弱性を発見できます。Python 静的解析をソフトウェア開発プロセスに組み込むことで、セキュリティを強化し、アプリケーションを潜在的な攻撃から保護できます。

コード品質とセキュリティの向上のための開発者への推奨

この記事が、Python 静的解析の 10 の要素と、それらを使用したコード品質とセキュリティの向上についての理解を深める助けになれば幸いです。高品質で安全なコードの条件は、バグや脆弱性を防ぐことだけではありません。信頼性と堅牢性に優れ、実際の課題に対処できるソフトウェアを構築できることも必要です。

Python でのコマンドインジェクションを防ぐ方法や、Python でのコードインジェクションからアプリケーションを保護する方法をご存じですか?

Python アプリケーションのセキュリティを確保するには、Python セキュリティのベストプラクティスに準拠することが不可欠です。Python コードのセキュリティ脆弱性をすばやく簡単に見つけて修正するために、今すぐ無料の Snyk アカウントを作成し、Snyk IDE 拡張機能をインストールしましょう。