Developer-First Security mit Snyk: 2022 auch in der Cloud

Lauren Place

11. Januar 2023

0 Min. LesezeitIm Jahr 2022 war Snyk in punkto Cloud-Security technologisch federführend.

Bekannt sind wir ja in erster Linie für unsere Developer-First-Methodik im AppSec-Kontext. Als Pioniere für Technologien, die Entwicklern bereits in den Frühphasen des SDLC die Erkennung und Behebung von Schwachstellen ermöglichen, haben wir den Markt für AppSec-Lösungen geprägt wie kaum ein anderer Anbieter: Mit Security-Checks, die direkt am Code greifen, haben wir die Silogrenzen zwischen den Technologien und Prozessen der Teams aus Entwicklung und Security eliminiert, die mit dem klassischen Modell von Deployment, Erkennung und Reaktion bisheriger Tools einhergehen.

Selbiges Problem-Paradigma war aber nach wie vor im Bereich der Cloud-Sicherheit zu beobachten: Die Tools in diesem Segment sind fokussiert auf die Teams aus der IT-Sicherheit, wenden dabei dasselbe Modell auf Workloads und Infrastruktur der IT an wie ihre AppSec-Cousins auf Anwendungen. So entstehen erneut Silogrenzen, dies nun zwischen den Security-Tools für Infrastructure as Code (IaC), Anwendungen und Cloud. Probleme werden dadurch häufig erst verzögert behoben, entsprechend groß ist der Frust bei allen Beteiligen. Denn dadurch, dass Cloud-Security-Tools erst spät im Infrastruktur-Lifecycle greifen, lassen sich Probleme im Cloud-Komplex nicht bis zum Code der zugrunde liegenden IaC zurückverfolgen.

Unserer Ansicht nach sollte die Cloud im Kontext moderner Custom-Anwendungen jedoch als Code-Element betrachtet werden, das die in sie integrierten Plattform-Services steuert. Ihre Sicherheit kann somit also auch am effektivsten vom Developer-Ende aus adressiert werden. Dabei gilt es, programmierbare Infrastruktur wie IaC und Container nicht nur vor dem Produktions-Rollout absichern zu können, sondern es Entwicklern zugleich auch zu ermöglichen, Fixes für die zugrunde liegenden Konfigurationen skalierbar in der Cloud einzusteuern – dies zudem mit Kontext zu den jeweiligen Cloud-Umgebungen.

Genau dieser Prämisse haben wir mit der Übernahme von Fugue Rechnung getragen: Nach Abschluss der Integration der Teams und Technologien des Spezialisten für Cloud-Security und Compliance in unseren Stack entstand 2022 der jüngste Neuzugang in unserer Plattform: Snyk Cloud, die branchenweit erste Lösung für Cloud-Security mit Developer-Fokus. Snyk Cloud vereint Anwendungssicherheit und Developer-First Security in einer Methodik, die die Erkennung und Behebung von Schwachstellen in Cloud-Konfigurationen komplett nahtlos macht – von der ersten Code-Zeile zur Definition der Infrastruktur- bis zur Ausführung der Ressourcen in der Cloud. Welche Releases diesen bedeutenden Launch in diesem Jahr geprägt haben, wollen wir im Folgenden noch einmal Revue passieren lassen.

Sicherheit für Cloud-Infrastruktur von der ersten Codezeile an

Cloud-Security bedeutet im Kontext unserer Vision, Sicherheit für den Code der ihr zugrunde liegenden Infrastruktur proaktiv durch Entwickler adressieren zu lassen. Voraussetzung hierfür also: Es ihnen ermöglichen, IaC von Anfang an genau dort sicher zu machen, wo sie den zugehörigen Code definieren: in der IDE.

Realisiert haben wir dies in der Snyk Erweiterung für VS Code sowie in unseren Plug-ins für Jetbrains und Eclipse\: Security-Checks für IaC sind darin seit 2022 kostenlos verfügbar. Damit erhalten Entwickler nun schnelles, konkret umsetzbares Feedback zur Sicherheit nicht nur ihres Codes und ihrer Open-Source-Abhängigkeiten, sondern auch ihrer IaC-Konfigurationen direkt in der IDE ihrer Wahl. Unterstützt werden dabei sämtliche von Snyk IaC abgedeckten Formate, darunter etwa Terraform, CloudFormation, ARM-Templates und Kubernetes.

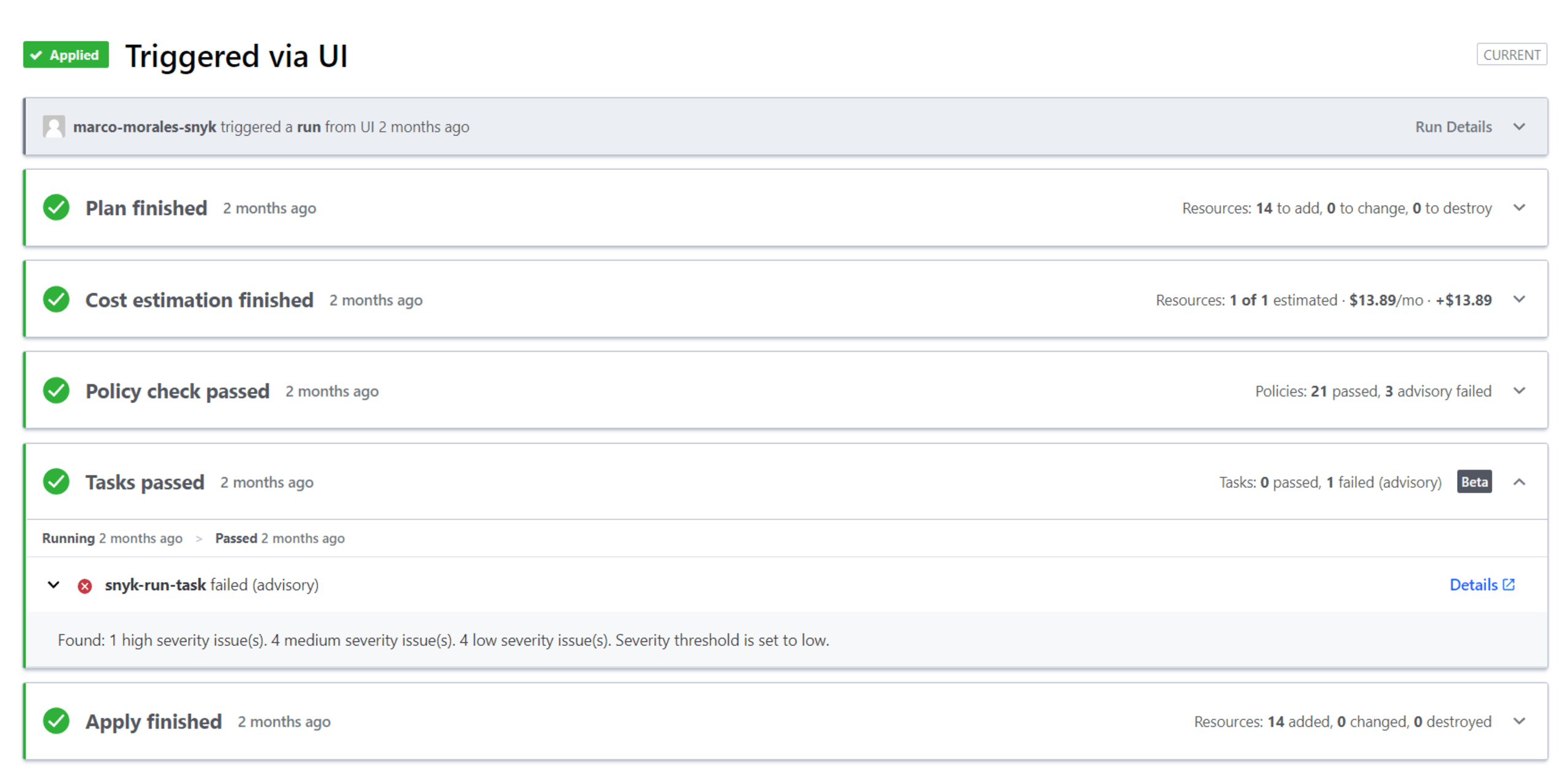

Daneben bildet der Launch unserer Terraform Cloud- und Enterprise-Integration einen weiteren wichtigen Puzzlestein dafür, Entwickler bereits in den Frühphasen des SDLC in die Sicherheit von Cloud-Infrastruktur einzubinden. Hierzu lassen sich Security- und Policy-Checks für IaC anhand von Terraform Run-Tasks automatisieren.

SDLC-übergreifende Sicherheit, vom Code bis in die Cloud

Bislang stehen in vielen Unternehmen noch voneinander separate Tools und Prozesse hinter der Sicherheit von Cloud, Anwendungen und IaC. Für Entwickler und Security-Teams gehen damit jedoch diverse Probleme einher. Denn allzu leicht kommt es so etwa zu widersprüchlichen Resultaten mit der Folge von Nacharbeiten, die sich zudem nur schwer handhaben lassen. Und eine konsistente Sicht auf den Sicherheitsstatus des SDLC als Ganzes, mit der sich dies vermeiden ließe, kann gar nicht erst entstehen.

Snyk Cloud sorgt hier für die nötige Konsistenz: Über eine umfassende Policy Engine für sämtliche Workflows rund um IaC- und Cloud-Security lassen sich Snyk Sicherheitsregeln definieren, die nach einmaliger Einrichtung durchgängig für die gesamte Umgebung gelten. Herzstück bildet dabei der Open Policy Agent (OPA), der Checks für IaC- und Cloud-Konfigurationen konsistent in beliebigen Phasen des SDLC ermöglicht – so etwa lokal in der CLI oder IDE der Entwickler, via Auto-Scans in Git-Repositories, beim Testing und Gating in der CI/CD oder auch im laufenden Betrieb von Cloud-Umgebungen. Das Onboarding der Cloud-Umgebungen erfolgt dabei schnell und einfach agentless via UI und API. Möglich ist dies derzeit mit AWS und Google Cloud, Unterstützung für Azure ist für 2023 geplant.

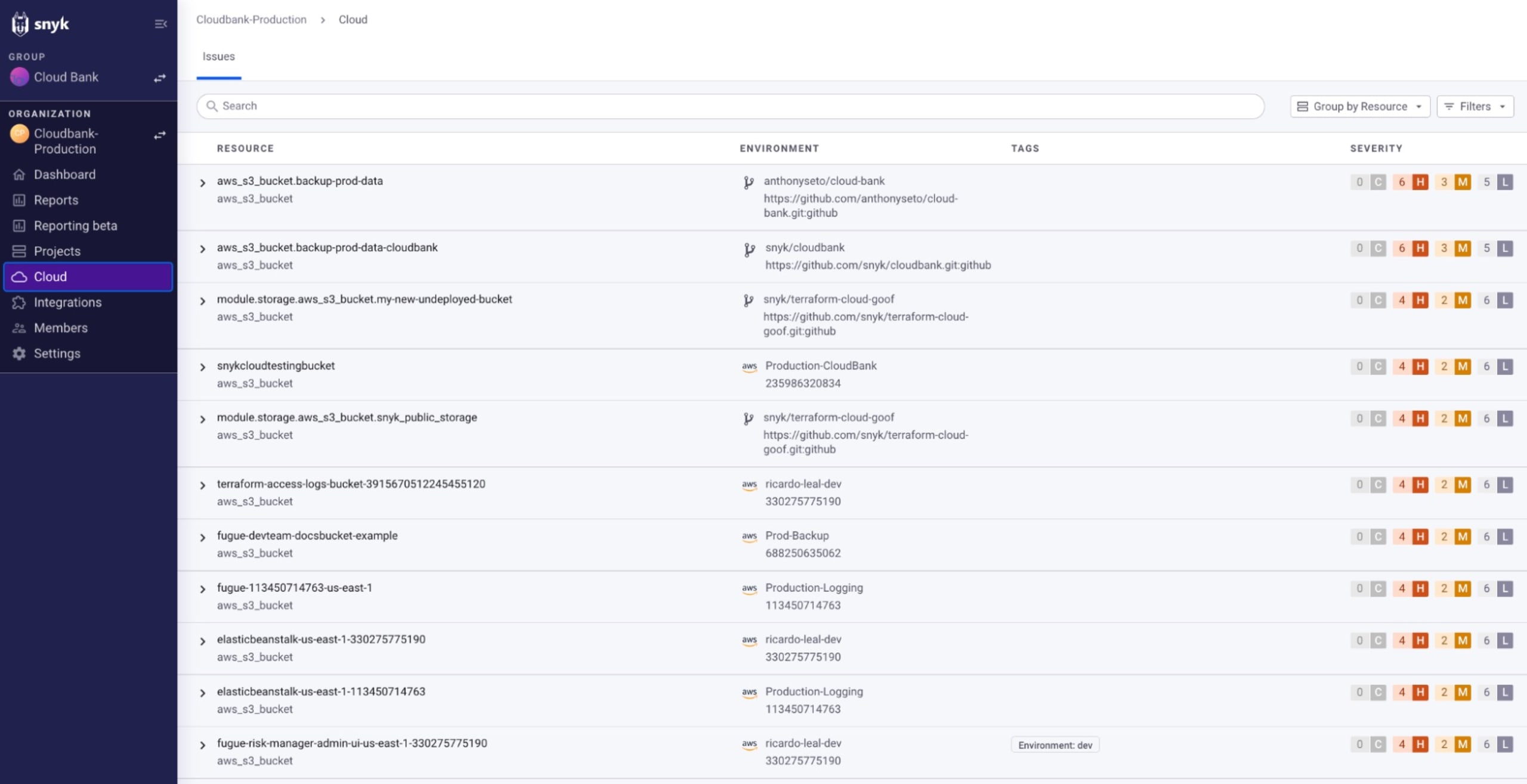

Erkannte Probleme, Ressourcen und Umgebungen führt Snyk Cloud zudem kompakt und zentral in flexiblen Ansichten zusammen. Anhand von Filtern lassen sich spezifische Bereiche genauer ausleuchten und dabei Prioritäten für Behebungsmaßnahmen und Dev-Tasks der kritischsten Risikoherde zuweisen. Eingrenzen lässt sich die Ansicht so etwa auf einzelne Produktionsumgebungen oder nach hohem und kritischem Schweregrad.

Kontext-Klarheit von der Cloud zum Code

In punkto Cloud-Sicherheit ist Visibility das eine. Zielführend ist sie jedoch nur, wenn sie auch effektiv zum Security-Fixing im Code beiträgt. Ein besonderer Fokus unserer Anstrengungen lag deshalb darauf, Kontext zu Cloud-Deployments zurück an den Code zu bringen. Denn so können Entwickler Probleme im Gesamtbild nachvollziehen und entsprechend klarer priorisieren.

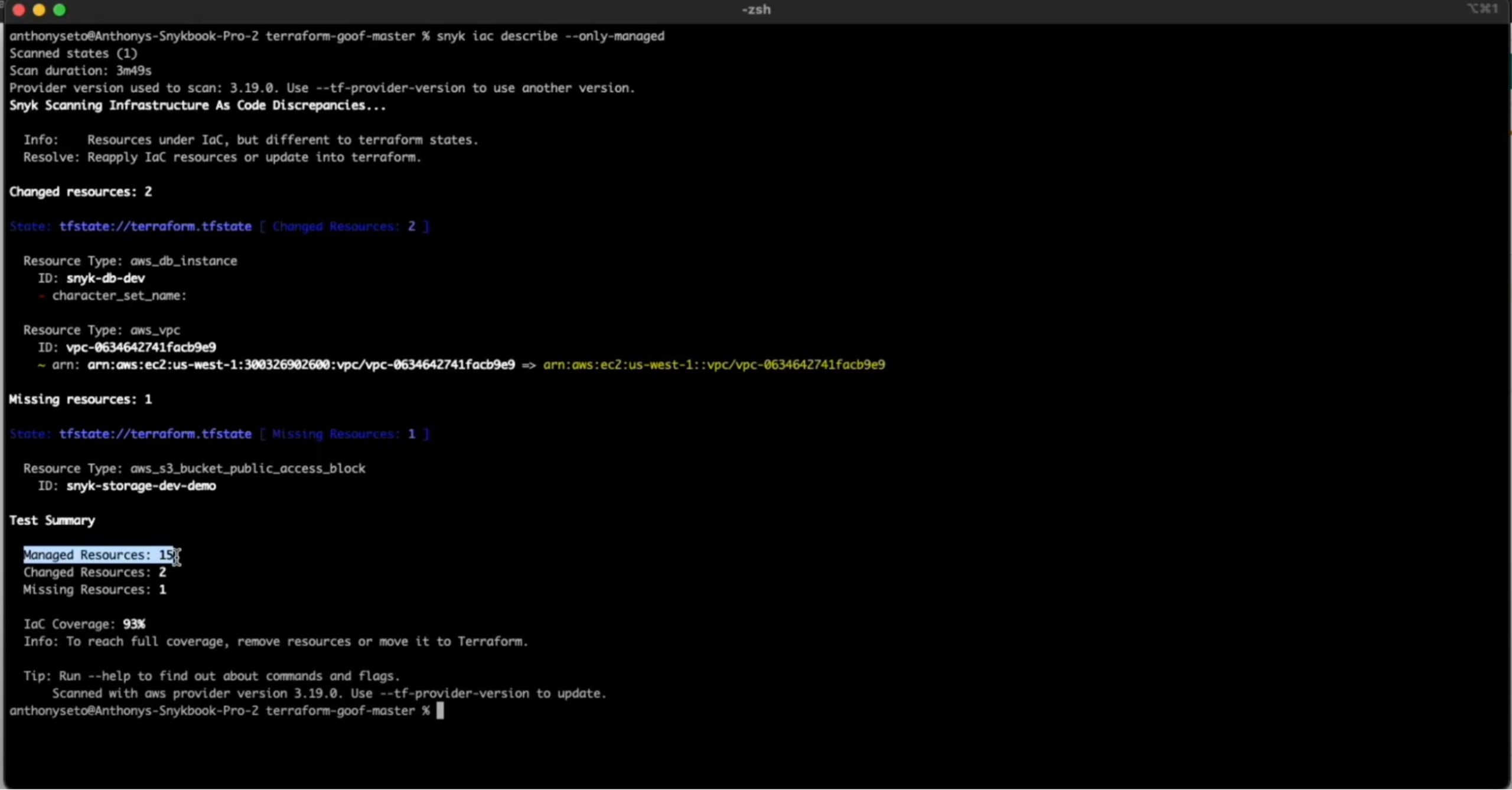

Umgesetzt haben wir dies mit Features zur Drift-Erkennung, die seit Mai 2022 in Snyk IaC verfügbar sind. Entwickler können damit Aufschluss über Konfigurationsabweichungen in ihren Cloud-Umgebungen erhalten, indem sie der Lösung Zugriffrechte zum Lesen in der CLI erteilen. Daraus liest sie dann die bestehenden IaC-Definitionen aus und gleicht sie mit den Konfigurationen der Live-Ressourcen in der Cloud ab. Die Insights umfassen:

Abweichende Konfigurationen: Cloud-Ressourcen, die via IaC konfiguriert und ausgerollt wurden, doch inzwischen nicht mehr die ursprüngliche Konfiguration aufweisen (dies entweder aufgrund eines Eingriffs böswilliger Akteure oder einer Person, die über direkte Zugriffsrechte hierfür verfügt)

Nicht verwaltete Ressourcen: Cloud-Ressourcen, die nicht explizit im Code definiert sind und somit innerhalb des Dev-Prozesses nicht im gleichen Umgang auf ihre Sicherheit geprüft wurden

IaC-Abdeckung innerhalb der Cloud-Umgebung in %: Prozentualer Anteil an via IaC verwalteten und somit unter Einhaltung der bestehenden Sicherheits- und Compliance-Standards definierten Ressourcen

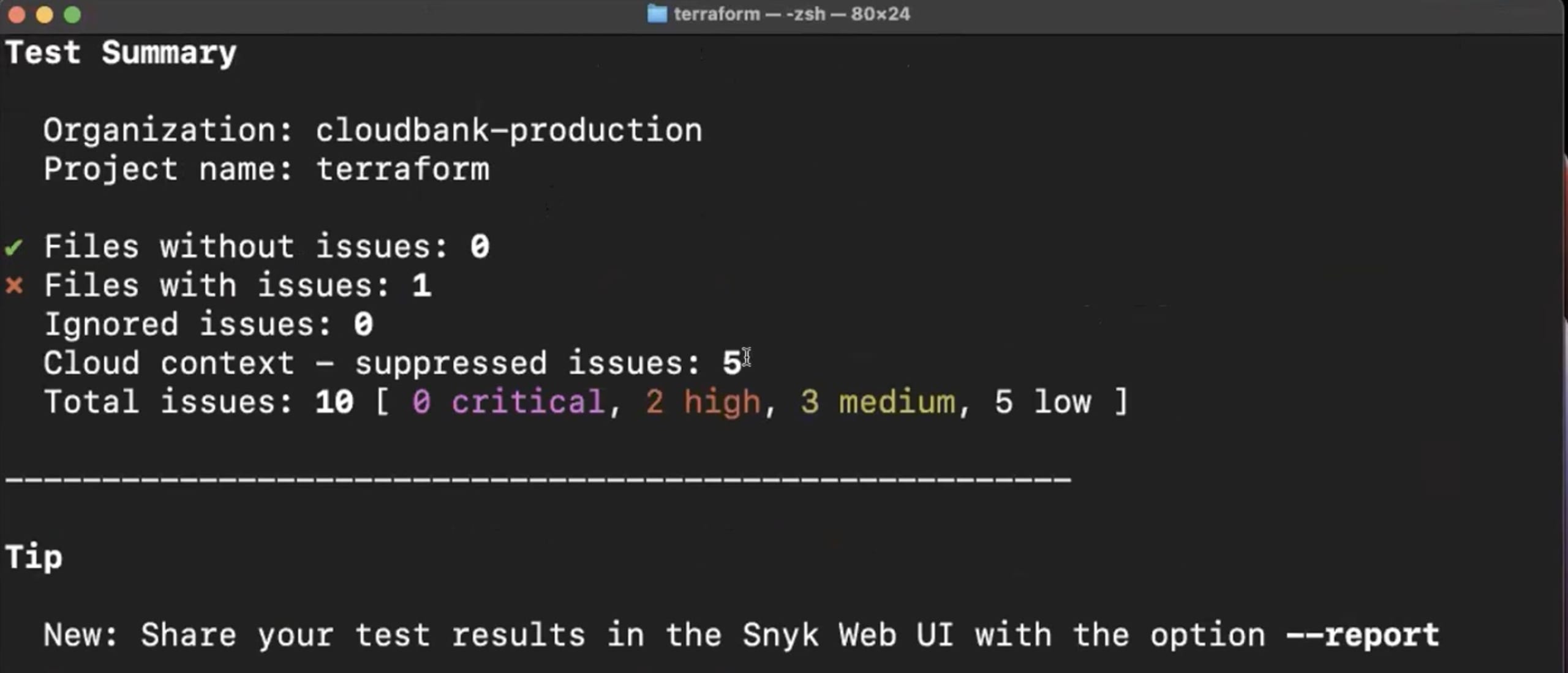

Bei Anwendung konventioneller Verfahren für SAST und statische Code-Analysen auf IaC stehen im Ergebnis häufig kaum überschaubare Zahlen von False Positives – was wenig zielführend ist und bei den Teams aus Security und Plattformentwicklung eher für wenig Begeisterung sorgt. Entspannung liefert hier das Feature für Cloud-Kontext, das im Rahmen von Snyk Cloud im November 2022 vorgestellt wurde. False Positives lassen sich damit erheblich reduzieren.

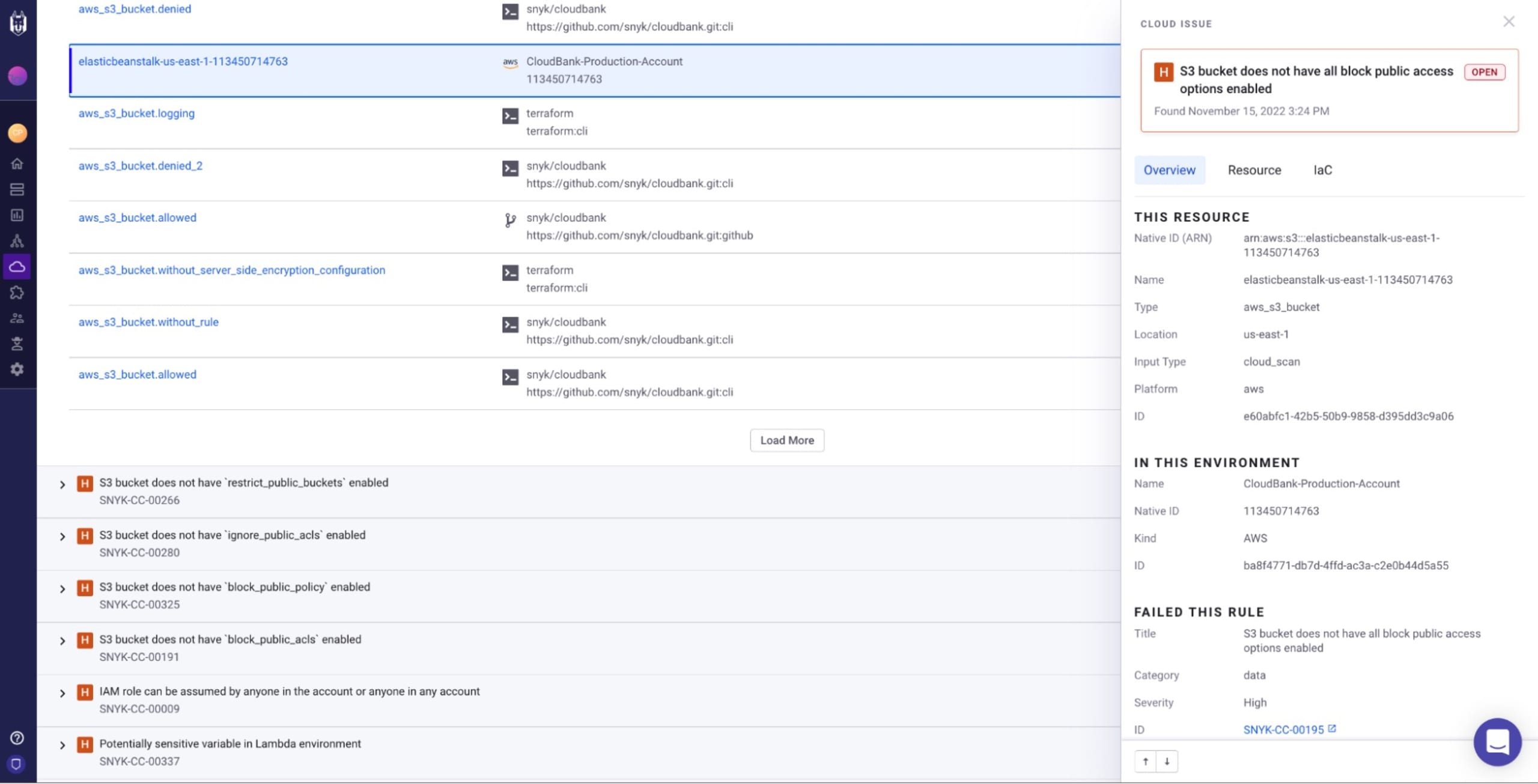

Gestützt auf die Policy Engine stellt Snyk Cloud kontextuelle Zusammenhänge zwischen Code und Cloud her. So erkennt die Lösung IaC-Fehlkonfigurationen, die bereits durch die Einstellungen des Cloud-Kontos behoben wurden, und blendet diese aus den Ergebnissen aus. Ein Beispiel hierfür wäre die Erkennung eines „öffentlich zugänglichen S3-Bucket“ als Problem, dem aber gemäß der Einstellungen des seinem Deployment zugehörigen AWS-Kontos keine Rechte für öffentlichen Zugriff zugewiesen sind. Dieser Cloud-Kontext wird von Snyk Cloud erkannt, das entsprechende Problem automatisch ausgeblendet und so eine falsch-positive Meldung vermieden.

Ausblick für 2023

Wir blicken auf ein Jahr zurück, in dem wir so bedeutende Meilensteine für unsere Vision von Developer-First Cloud-Security passiert haben wie in kaum einem anderen. Überwältigend war neben der Unterstützung, die wir dabei erhielten, auch die enorm positive Resonanz von Kunden wie etwa Tealium oder Global Giving. Umso größer ist der Ansporn, diese Entwicklungsdynamik zu behalten und mit unserer Plattform noch nahtlosere Visibility für Anwendungen, Infrastruktur und Cloud-Umgebungen im laufenden Betrieb über das gesamte SDLC hinweg zu gestalten. So werden wir es etwa möglich machen, Cloud-Bereiche mit der höchsten Anfälligkeit für Schwachstellen punktgenau aufzudecken, die Insights an das passende Dev-Team zu übermitteln und von dort aus direkt den passenden Fix einzusteuern.

Geplant ist so bereits für das erste Halbjahr 2023 eine Reihe bedeutender Launches, die die Erkennung von Sicherheitsproblemen in Cloud-Infrastruktur noch weiter erleichtern. So wird sich direkt nachvollziehen lassen, welches Code-Element für diese ursächlich ist, und nahtlos der passende Fix einsteuern lassen. Helfen werden dabei zudem noch differenziertere Insights in punkto Drift-Reporting.

Weiter werden wir Ansichten und Reporting zum Security- und Compliance-Status für Security-Teams optimieren, dabei außerdem eine konsequente Umsetzung von Custom-Sicherheitsregeln über das gesamte SDLC hinweg möglich machen.

Zusätzlich verfeinern werden wir die Regelsätze und Filterfunktionen unserer Engine, dies insbesondere auch mit Fokus auf Infrastructure as Code sowie Unterstützung für Terraform-Workflows und neue IaC-Formate. Flankiert werden wird dies zudem durch eine noch präzisere Problemerkennung im jeweiligen Cloud-Kontext, um False Positives weiter zu reduzieren und Entwickler noch effizienter auf kritische Risiken aufmerksam zu machen.

All dies möglich macht nicht zuletzt auch Ihre anhaltende Unterstützung. Umso mehr freuen wir uns, Sie auch 2023 in gewohnter Manier mit Innovation rund um Developer-First Security zu begeistern.