Quer experimentar?

Guia completo para a segurança de aplicativos

O Guia de Segurança de Aplicativos oferece todas as informações necessárias para você garantir sua proteção em 2023.

O que é a segurança de aplicativos?

A segurança de aplicativos se refere ao uso de ferramentas e processos para proteger aplicativos durante todo o seu ciclo de vida. A velocidade atual do desenvolvimento impede as organizações de aguardar até que um aplicativo esteja em execução para protegê-lo. Em outras palavras, a segurança precisa ser considerada desde o início com práticas como a modelagem de ameaças. A abordagem deve prosseguir durante todo o desenvolvimento, com ferramentas de verificação ajudando a automatizar a segurança, incluindo até a infraestrutura e os contêineres usados para executar os aplicativos.

Este guia aborda os principais conceitos em segurança de aplicativos, explica os desafios associados e disponibiliza ferramentas e práticas recomendadas necessárias para você permanecer em segurança em 2023.

Por que a segurança de aplicativos é tão importante?

Os aplicativos, em especial os nativos da nuvem, são uma porta de entrada para servidores e redes e apresentam um vetor de ataque ideal para invasores. Como esses invasores continuam a refinar seus métodos para penetrar software, é crucial que haja uma atividade contínua de segurança integrada ao processo de desenvolvimento. As práticas recomendadas para a segurança de aplicativos ajudam a descobrir vulnerabilidades antes que os invasores possam usá-las para violar redes e dados. Também é importante considerar a segurança de dados dos aplicativos para garantir a proteção de dados confidenciais, como dados dos clientes.

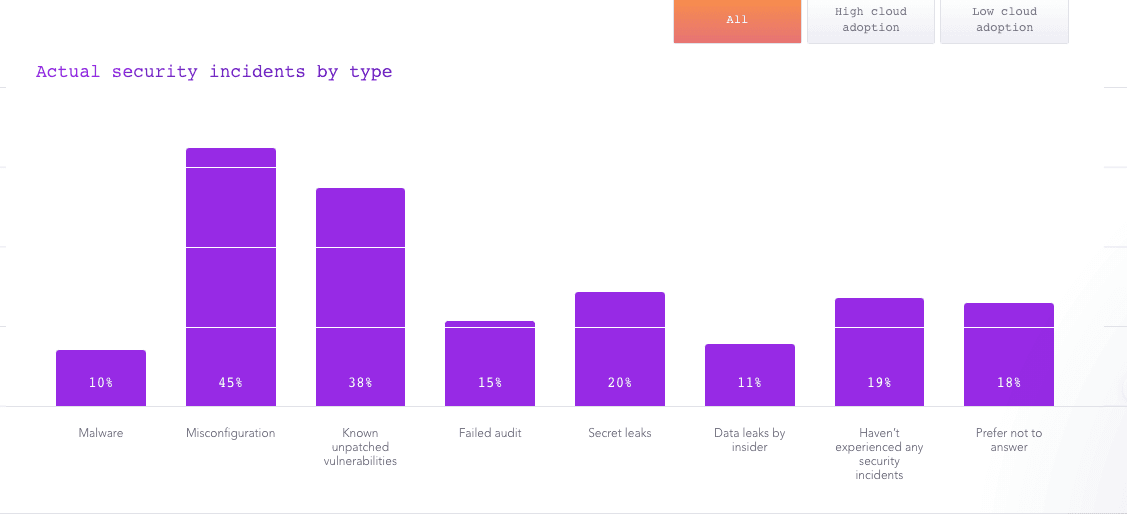

As vulnerabilidades podem surgir a partir de algo simples, como um erro de configuração ou pelo uso de um componente de software que contenha uma vulnerabilidade conhecida. O problema é amplo: de acordo com o relatório “Estado da segurança de aplicativos nativos da nuvem em 2021” da Snyk, mais de 56% das organizações sofreram algum incidente relativo a erro de configuração ou vulnerabilidade conhecida sem patch envolvendo aplicativos nativos da nuvem. Ainda que nem todas essas vulnerabilidades ofereçam grande risco à segurança, os próprios hackers avaliam vulnerabilidades para encontrar as que apresentam um método de penetração plausível.

Organizações de todos os portes também devem estar cientes do risco representado por erros de configuração, sobretudo as que trabalham com dados altamente confidenciais (como instituições financeiras). A segurança de aplicativos está crescendo como um mercado independente e pode alcançar US$ 12,9 bilhões até 2025, segundo analistas da Forrester. Para melhorar a segurança dos aplicativos, as empresas precisam adotar uma abordagem com dois objetivos:

Implementar os processos necessários para proporcionar segurança, centralizados em uma cultura de segurança desde o início e um esforço para integrar a segurança ao DevOps.

Adotar as ferramentas necessárias para ter segurança abrangente, como ferramentas de verificação que se integram às ferramentas e aos fluxos dos desenvolvedores.

Além dessas ferramentas e processos, os desenvolvedores e as equipes de segurança podem acessar vários recursos para acompanhar a segurança dos aplicativos, incluindo organizações como a Open Web Application Security Project (OWASP), organização sem fins lucrativos que divulga uma lista anual das principais vulnerabilidades de segurança de aplicativos na web. Os recursos da Snyk, como o relatório Estado da segurança de aplicativos nativos da nuvem, também ajudam os desenvolvedores a abordar a segurança nesta era de aplicativos nativos da nuvem.

Encontre e corrija automaticamente as vulnerabilidades

A Snyk oferece solicitações de pull de correção em um clique e recomendações de correção para seu código, dependências, contêineres e infraestrutura na nuvem.

Tendências da segurança de aplicativos em 2023

O ano de 2022 foi um divisor de águas para a cibersegurança, com as organizações enfrentando ameaças mais fortes e complexas. As organizações estão focando na cibersegurança de diferentes maneiras:

Os CISOs estão assumindo posições permanentes na equipe executiva. Nos EUA, a cibersegurança é considerada uma questão de segurança nacional. Em fevereiro de 2022, o presidente Biden assinou a Ordem Executiva sobre as cadeias de suprimento dos EUA, que visa a fortalecer o apoio à cibersegurança em áreas críticas do setor de tecnologia da informação e comunicação (TIC). O conflito na Ucrânia aumentou o interesse na cibersegurança devido aos possíveis ataques cibernéticos patrocinado pela Rússia.

Mesmo tendo uma função específica, os CISOs têm a incumbência de fazer mais com os mesmos recursos. Isso requer inovação nas áreas de pessoal, tecnologia e processos.

A segurança da cadeia de suprimentos de softwareestá ganhando cada vez mais relevância após o ataque Log4J. Invasores maliciosos continuam tentando comprometer repositórios de código-fonte aberto ou outros links na cadeia de suprimentos. As organizações estão respondendo, identificando pontos fracos e implementando medidas de segurança mais eficazes ao longo da cadeia de suprimentos.

A disseminação de aplicativos nativos da nuvem significa que as configurações da infraestrutura da nuvem e da infraestrutura como código (IaC) precisam ser incluídas nas considerações sobre segurança e conformidade. A orquestração dos testes de segurança de aplicativos, que integra a segurança continuamente ao processo de desenvolvimento, faz parte dessa postura de segurança. Você precisa incluir todos os níveis de segurança de aplicativo, desde seu próprio código via dependências até a configuração da nuvem.

Quais são os desafios da segurança de aplicativos moderna?

A segurança de aplicativos moderna é um assunto amplo e complexo. Reduzimos a questão aos cinco principais desafios que as organizações costumam enfrentar:

Vulnerabilidades herdadas

Vulnerabilidades de terceiros e código aberto

Ação de uma abordagem DevSecOps

Recrutamento de especialistas qualificados

Falta de uma ferramenta de gestão centralizada

Vamos analisar esses pontos em detalhes.

Vulnerabilidades herdadas

Os desenvolvedores precisam estar cientes das vulnerabilidades que podem introduzir durante o processo de programação, mas algumas vulnerabilidades são inerentes aos aplicativos modernos. Essas vulnerabilidades herdadas existem por alguns motivos:

Os sistemas de software sofrem entropia – estão sempre mudando, tornando-se mais complexos e precisando de atualizações e melhorias.

Priorizar as correções, as atualizações e as atividades de manutenção mais importantes é um esforço vital e contínuo.

Códigos antigos continuam desempenhando um papel importante nos ambientes de muitas organizações, e as equipes de segurança precisam verificar esses códigos e priorizar as correções mais importantes. Os códigos antigos são menos impressionantes do que os novos, então menos pessoas querem mexer neles. Mesmo assim, ainda é necessário ter cuidados referentes à segurança.

As novas ferramentas de segurança muitas vezes não têm licença para lidar com códigos antigos. Os problemas se acumulam ao longo do tempo se o código não é mantido e nem protegido.

Vulnerabilidades de terceiros e código aberto

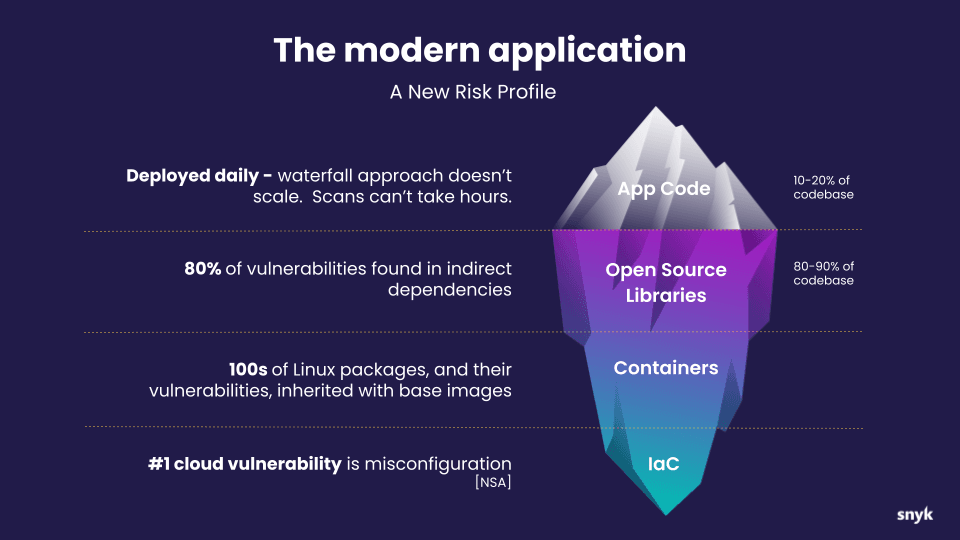

O amplo uso de bibliotecas de terceiros e código aberto fazem dessas vulnerabilidades um vetor de ataque convidativo. Dependências transitivas (ou indiretas) são uma preocupação especial, pois os desenvolvedores podem usar pacotes vulneráveis sem perceber.

Esse problema foi abordado recentemente quando a Snyk descobriu uma instância de sabotagem pelo administrador do popular pacote node-ipc. O administrador adicionou um módulo chamado peacenotwar, que detecta a localização geográfica do sistema e produz um símbolo de coração para usuários na Rússia e na Bielorrússia. O peacenotwar não tinha praticamente nenhum download até ser adicionado como dependência ao pacote node-ipc.

Esse incidente, junto com a corrupção intencional do pacote de npm colors, mostra que os invasores externos não são a única preocupação nas dependências de código aberto. Os próprios administradores podem lançar pacotes com códigos ou vulnerabilidades maliciosas.

É impossível capturar todas essas vulnerabilidades manualmente. Por isso, para proteger dependências de código-fonte aberto, é preciso usar ferramentas que permitam determinar o que deve ser atualizado (e quando) e detectar novas vulnerabilidades à medida que surgirem. Além das ferramentas de verificação, a implementação de políticas pode ajudar a garantir a segurança dos projetos desde o início. As equipes devem desenvolver políticas que sigam práticas recomendadas e selecionar ferramentas que implementem essas políticas. O framework OpenSSF, por exemplo, define regras para projetos de software de código aberto que devem ser seguidas. Se todos usarem essa estrutura, as ferramentas de segurança talvez não sejam tão necessárias. É improvável, no entanto, que isso ocorra em pouco tempo.

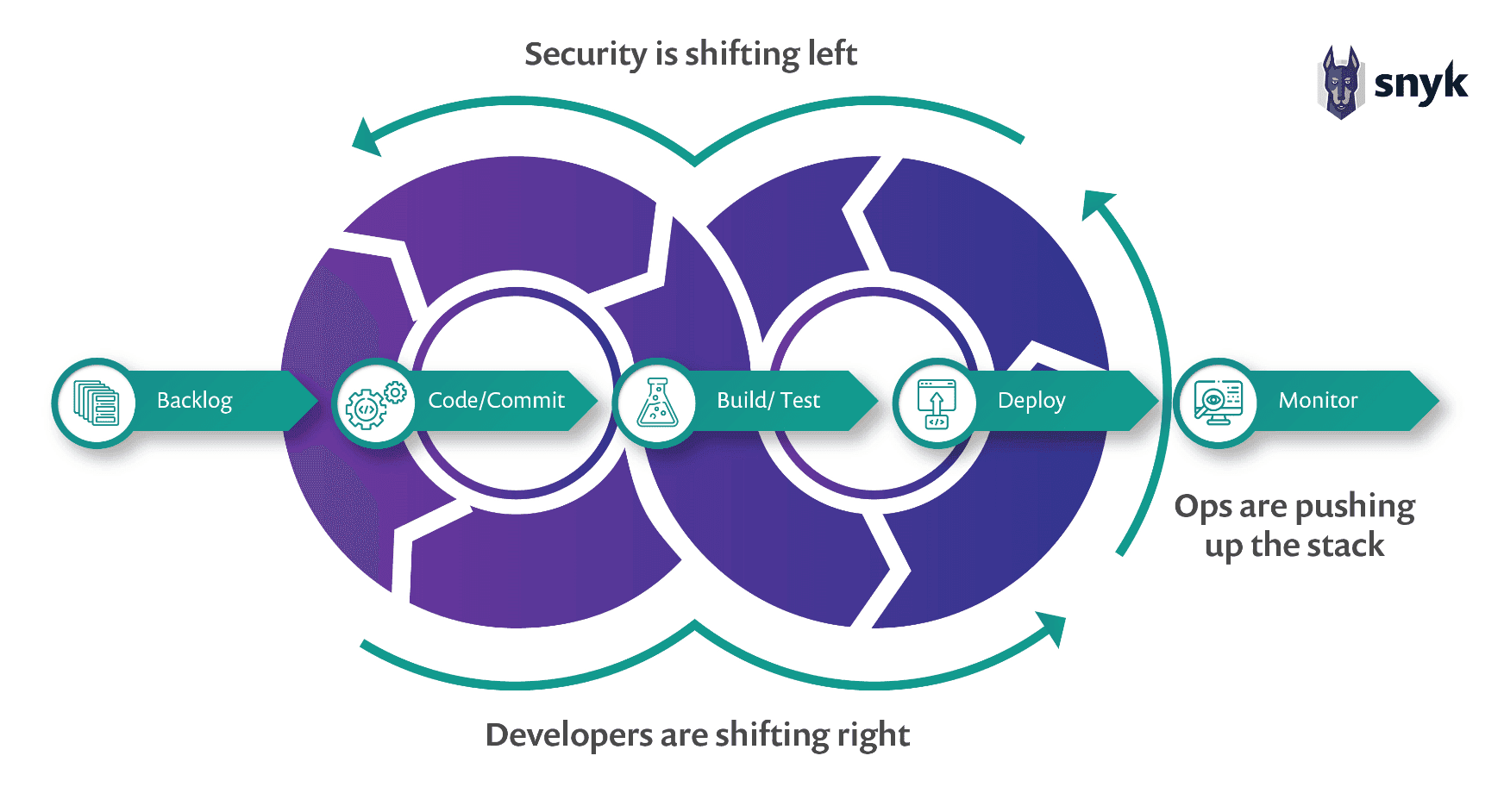

Ação de uma abordagem DevSecOps

Além das ferramentas, é fundamental adotar uma abordagem de segurança desde o início para incorporá-la em todo o desenvolvimento. Tradicionalmente, a verificação ocorre nos últimos estágios do ciclo de vida de desenvolvimento do software. Os resultados eram enviados às equipes de desenvolvimento para as devidas correções, fazendo com que as equipes de segurança se tornassem um obstáculo para outras áreas da empresa. As ferramentas em si também eram um obstáculo que gerava mais preocupações para os desenvolvedores: o alto número de falsos positivos exigia que membros da equipe perdessem tempo fazendo a triagem de problemas.

Essa abordagem antiquada funcionava bem o suficiente para organizações que usavam a abordagem em cascata para o lançamento de software. Por outro lado, os processos modernos exigem uma integração mais ágil entre a segurança e o desenvolvimento. Encontrar e corrigir os problemas no início do desenvolvimento torna o processo mais eficiente para as equipes de segurança e todos os envolvidos.

Os testes no início do processo integram práticas recomendadas o mais cedo possível no pipeline de CI/CD.

Recrutamento de especialistas qualificados

Além de adotar a segurança desde o início, o lado humano também é importante. Encontrar especialistas qualificados é uma prioridade, e as próprias equipes de segurança precisam melhorar o treinamento, desenvolver processos eficientes e analisar as ferramentas. Elas podem se preparar para uma abordagem de segurança mais integrada, com verificações paralelas aos pipelines de CI/CD, permitindo que os desenvolvedores apliquem facilmente as correções. As organizações estão com dificuldades para contratar pessoas com experiência em cibersegurança, já que a proporção entre desenvolvedores e tais profissionais é de aproximadamente 100:1. Com isso, mais organizações estão adotando a segurança de desenvolvedores com educação e automação.

Falta de uma ferramenta de gestão centralizada

Os profissionais de segurança precisam gerenciar os riscos aos quais uma organização está disposta a se expor. A ideia de que é possível eliminar esse risco é, no mínimo, ingênua e, no máximo, contraproducente. Um aspecto importante do gerenciamento de riscos é avaliar as vulnerabilidades contidas nos aplicativos e quando e como abordá-las segundo um plano de priorização.

As equipes de segurança de aplicativos precisam de ferramentas para oferecer suporte. Elas precisam monitorar e avaliar constantemente a postura de segurança de um aplicativo. Ter uma postura de segurança significa combinar o conhecimento em segurança em todos os níveis do aplicativo. Com base nesse conhecimento, as equipes de segurança precisam fazer triagem e criar um backlog de problemas para abordar no processo de segurança do aplicativo.

Por fim, a equipe precisa monitorar e garantir que os problemas surgidos do backlog sejam corrigidos de forma precisa e pontual. As melhores ferramentas conseguem centralizar todos os relatórios necessários e apresentá-los aos envolvidos em um único painel.

OWASP Top 10 Application Security 2021: destaques

A OWASP Top 10 2021 oferece uma lista diversificada de vulnerabilidades que serve como base para avaliar ferramentas. Dois pontos importantes:

A lista mudou significativamente em relação ao ano anterior devido a alterações nos perfis das ameaças e a uma nova metodologia, que considera a explorabilidade e o possível impacto de uma vulnerabilidade. O controle de acesso quebrado passou do 5º para o 1º lugar, enquanto falhas de identificação e autenticação caíram do 2º para o 7º, talvez devido à disponibilidade de estruturas padronizadas.

As vulnerabilidades são diversas, como design inseguro, falhas de criptografia e falha na verificação de dados ou integridade do pipeline. Isso significa que a segurança precisa ser abordada mais cedo e incluir todos os aspectos do aplicativo.

A OWASP Top 10 2021 é baseada em dados de mais de 500 mil aplicativos e fornece insights valiosos sobre vulnerabilidades comuns e os perfis de risco associados. Dessa forma, é um bom ponto de partida para avaliar a abrangência de uma ferramenta.

Na versão de 2021, o principal risco é o controle de acesso quebrado, um problema abordado pelo Snyk Infrastructure as Code (Snyk IaC). Em terceiro, estão os ataques de injeção, que o Snyk Code pode descobrir usando análise de fluxo de dados. Em sexto na lista, estão os componentes vulneráveis e desatualizados, que podem ser encontrados pelo Snyk Open Source.

Em resumo, a Snyk pode lidar com todos os elementos avaliados pelos testes de segurança de aplicativos da OWASP Top 10. Saiba mais sobre a OWASP Top 10 e leia a lista completa com nossa análise.

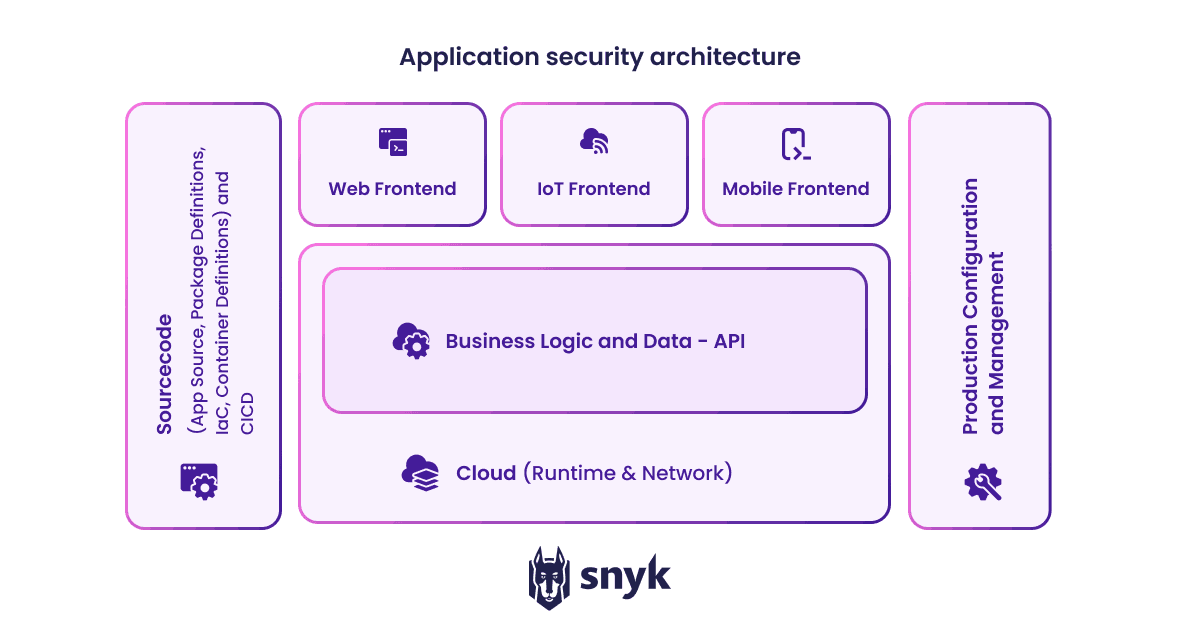

As três camadas da arquitetura de segurança de aplicativos

Existem três camadas na arquitetura de um aplicativo moderno, e cada uma tem os próprios riscos que precisam ser abordados. Agora vamos analisá-las para entender sua estrutura e o perfil de risco potencial que oferecem.

Camada superior: clientes

Essa camada superior, que pode ser um front-end para web, internet das coisas (IoT) ou dispositivos móveis, é onde os usuários interagem com um aplicativo. Os desenvolvedores de front-end priorizam a oferta de experiências de alto desempenho e alta qualidade ao usuário final, mas cada tipo de front-end tem seu próprio perfil de ameaça, e a segurança não pode ser deixada de lado. Existem várias formas de atacar um front-end, incluindo ataques de injeção e negação de serviço.

Camada intermediária: aplicativo

É onde os dados coletados dos usuários são processados. A própria arquitetura em camadas ajuda a proteger contra exploits, criando um tipo de firewall entre os usuários finais e os dados. Outras ferramentas, como os controles de acesso detalhados, podem ajudar a protegê-la.

Camada inferior: back-end

Inclui os sistemas operacionais, infraestrutura da nuvem, contêineres – enfim, tudo que é usado para executar aplicativos e armazenar dados. A maioria dos ataques tenta violar essa camada, então é importante usar configurações seguras, redes configuradas corretamente e criptografia de dados robusta para proteger o back-end.

Diagrama da arquitetura de um aplicativo moderno.

No diagrama abaixo, podemos ver a arquitetura de um aplicativo moderno. A base do front-end é composta por uma camada de lógica de negócio e acesso a dados que expõe uma API ao front-end e é executada dentro da nuvem (como AWS, Azure ou Google Cloud).

No lado esquerdo, o código-fonte define o cliente e a lógica, os pacotes das suas dependências, as especificações da nuvem (usando IaC) e os arquivos do contêiner que fornecem a configuração dos contêineres nos quais seu aplicativo será executado.

No lado direito, está o gerenciamento ativo de produção. Os consoles de gerenciamento da nuvem para produção são alvos valiosos para os hackers: se alguém obtém controle do console de gerenciamento da nuvem, pode usá-lo para assumir o controle de máquinas para minar bitcoins e outras formas de uso não autorizadas.

É importante orquestrar a segurança entre todas as camadas para garantir o gerenciamento e a operacionalização. Isso pode oferecer vários benefícios adicionais, como a capacidade de detectar fraudes de cliques que podem causar o uso excessivo de recursos da nuvem.

Três pilares fundamentais da segurança de aplicativos

Os três principais pilares de uma segurança de aplicativos eficiente são:

Tecnologia, incluindo processos e ferramentas de treinamento

Processos, incluindo políticas, princípios e controles

Pessoas, que precisam de educação e treinamento em segurança (por exemplo, para evitar phishing)

É necessário adequar a importância de cada seção à sua empresa para que você possa avaliar seus pontos fracos e determinar onde é possível melhorar. Além disso, os pilares interagem entre si. Por exemplo, todas as ferramentas contêm elementos humanos. A qualidade de uma ferramenta depende das pessoas treinadas para utilizá-la. Os humanos podem pensar estrategicamente nas ferramentas, por exemplo, ao usar segurança física e de software. Para saber mais detalhes, confira nossa lista de verificação com 15 práticas recomendadas para a segurança de aplicativos.

Veja algumas recomendações referentes aos três pilares da segurança de aplicativos:

Tecnologia: revise suas ferramentas

Para começar, defina um conjunto abrangente de ferramentas que podem se integrar entre si e que de adéquem às suas funcionalidades e ao seu orçamento. Lembre-se de que as melhores ferramentas fornecem recomendações – e precisam que pessoas sigam essas recomendações para agregar o máximo de valor.

Conheça as novas ferramentas que estão disponíveis e confira as funcionalidades.

Planeje o roteiro das suas ferramentas Aonde elas vão? Qual é a sua visão a respeito delas? Elas vão dar conta das necessidades do seu negócio?

Processo: mantenha a clareza

Defina os processos de segurança de aplicativos. Escreva-os para ter mais clareza.

Teste seus processos. Eles funcionam? É melhor descobrir possíveis problemas durante os testes do que durante uma emergência.

Mantenha um repositório centralizado dos seus processos. Isso ajuda durante o onboarding e pode ajudar a identificar sobreposições nos processos.

Humanos: valorize cada função

As equipes de segurança e os desenvolvedores são profissionais de conhecimento. Eles precisam estar sempre atualizados, assim como o software. O setor de segurança está em constante mudança, mas a comunidade de desenvolvimento é rica em informações, treinamentos e eventos. Eduque e invista em seu pessoal para que eles fiquem por dentro da evolução das ameaças e das práticas de mitigação.

Invista em todas as camadas de segurança. Todos devem estar cientes sobre a importância e as regras de segurança, dos funcionários da limpeza aos CEOs.

Incentive uma cultura aberta a cuidar dos detalhes minuciosos. O lema deveria ser “VEJA, DIGA, ORGANIZE”. Não é possível corrigir um problema se ninguém fala sobre ele.

Primeiros passos com Capture the Flag

Saiba como resolver desafios de Capture the Flag assistindo ao nosso workshop virtual de conceitos básicos sob demanda.

Seis tipos de ferramentas de verificação para segurança de aplicativos

As ferramentas de verificação são essenciais para a segurança de aplicativos porque permitem que os desenvolvedores os testem antes de executá-los em um ambiente de produção. Essas ferramentas possuem várias formas, incluindo as que verificam o código-fonte diretamente e as que avaliam um aplicativo executando entradas nele. Veja seis tipos comuns de ferramentas de verificação:

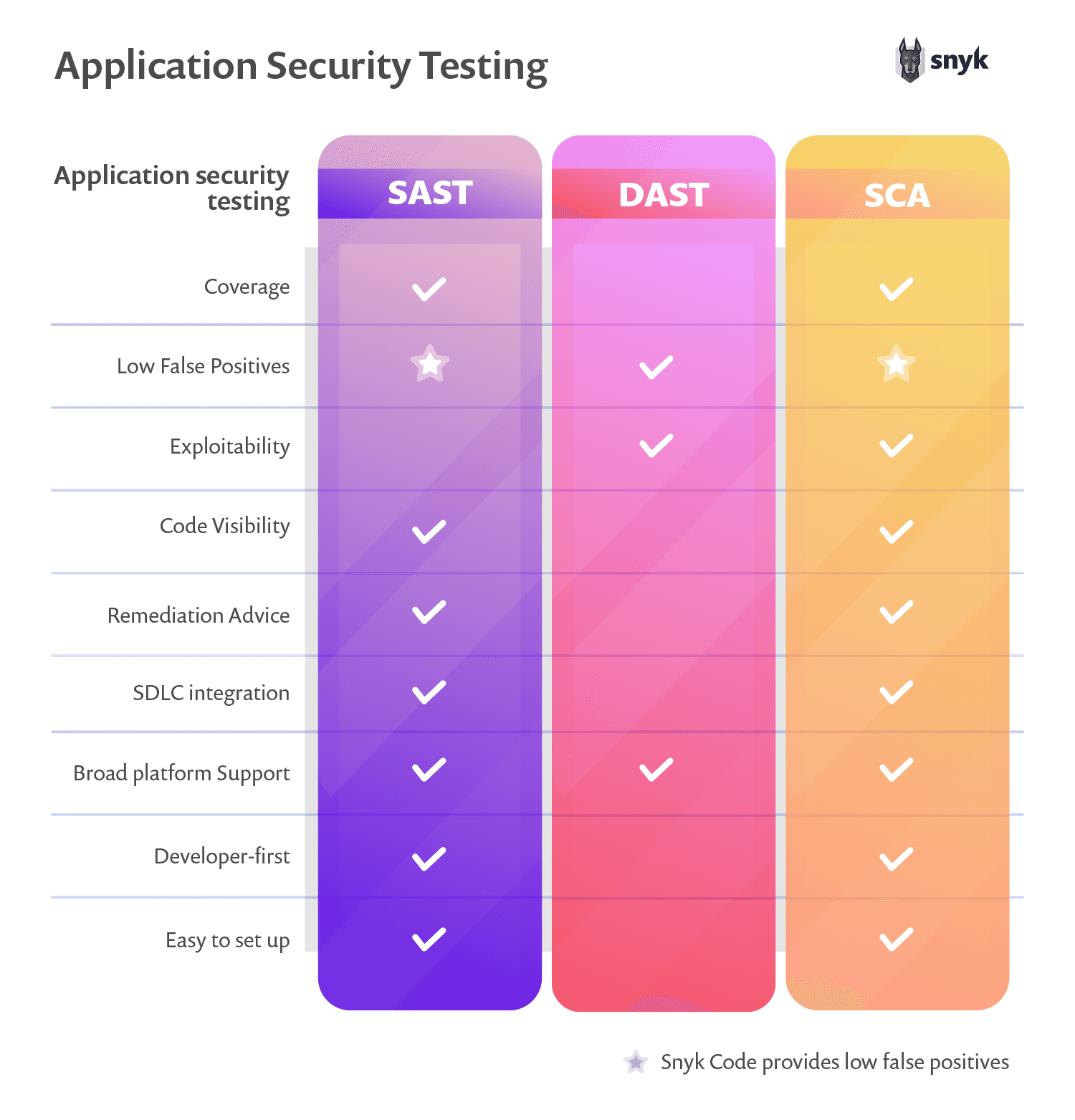

Testes estáticos de segurança de aplicativo (SAST): SAST é um método de teste de caixa branca com acesso ao código-fonte em repouso, que identifica fraquezas que podem levar a uma vulnerabilidade e gera um relatório.

Testes interativos de segurança de aplicativo (IAST): este tipo de teste de segurança de aplicativo verifica o código-fonte em busca de vulnerabilidades enquanto executa o aplicativo e simula as maneiras como um usuário interage com ele.

Análise de composição de software (SCA): também conhecido como análise de origem, este método ajuda a analisar todos os componentes e bibliotecas obtidos de um software. Este tipo de ferramentas ajuda a identificar vulnerabilidades conhecidas e notificar o usuário sobre patches ou atualizações disponíveis.

Testes dinâmicos de segurança de aplicativo (DAST): o DAST testa a postura de segurança de um aplicativo ao aplicar diferentes tipos de ataque ao aplicativo em execução. Ele não requer acesso ao código-fonte do aplicativo, ou seja, é um método de teste de caixa preta.

Teste de segurança de aplicativo como serviço (ASTaaS): neste cenário, a organização contrata uma empresa externa para realizar todos os testes de seus aplicativos. O ASTaaS geralmente combina métodos de segurança estáticos e dinâmicos, incluindo testes de penetração e avaliação das interfaces de programação dos aplicativos (APIs).

Fuzzing: o fuzzing testa um aplicativo inserindo dados aleatórios para descobrir possíveis bugs e complementa o IAST, DAST, SAST e outros tipos de testes.

Como a Snyk contribui para a segurança dos aplicativos

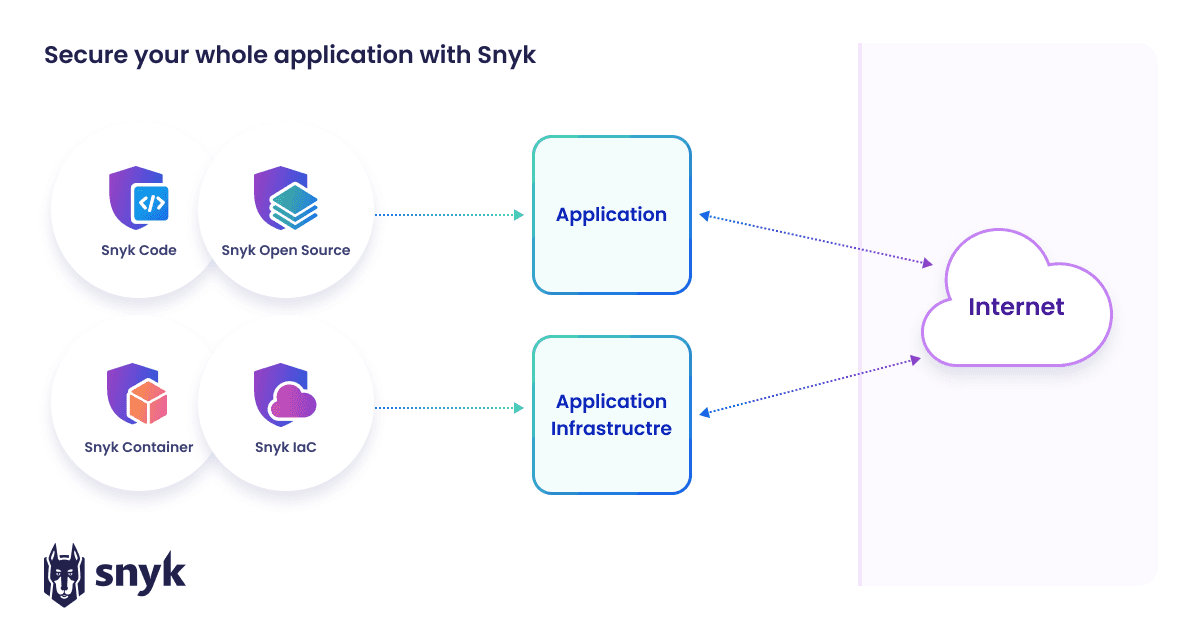

A Snyk é uma tecnologia essencial para a segurança de aplicativos porque fornece monitoramento de ponta a ponta e instruções de mitigação que se integram aos fluxos existentes dos desenvolvedores. Nossas ferramentas incluem:

Snyk Code: ferramenta de SAST voltada aos desenvolvedores que torna as correções fáceis e eficientes.

Snyk Open Source: ferramenta de análise de composição de software (SCA) que descobre e prioriza vulnerabilidades em código aberto.

Snyk Container: ferramenta que ajuda a proteger os contêineres, da imagem de base ao runtime.

Snyk IaC: ajuda os desenvolvedores a escrever configurações seguras da IaC.

Snyk Cloud: ajuda os desenvolvedores a gerenciar a segurança da nuvem usando política como código.

Veja uma demonstração visual de como as ferramentas da Snyk se encaixam na segurança de aplicativos:

As ferramentas da Snyk representam o próximo passo na automação completa da segurança dos desenvolvedores. A empresa continua evoluindo para proteger aplicativos em runtime com sua parceria com a Sysdig e a recente aquisição da Fugue. Em conjunto, essas ferramentas ajudam os desenvolvedores a garantir a segurança dos aplicativos durante todo seu ciclo de vida.

Exemplos de segurança de aplicativos

Confira nossos estudos de caso para ver exemplos de organizações que já usaram a Snyk para melhorar seu processo e postura de segurança de aplicativos com fluxos voltados para os desenvolvedores.

“A Glovo observou uma redução de 78% nas vulnerabilidades críticas nas dependências e no código usando a Snyk. Além disso, a equipe obteve uma redução de 40% no tempo médio de correção, demonstrando que agora pode criar códigos com mais segurança e rapidez.”

Glovo

Leitura sugerida

15 práticas recomendadas para a segurança de aplicativos em 2022 | Snyk

O que é a vulnerabilidade de aplicativos? | Snyk

10 principais acrônimos na segurança de aplicativos | Snyk

Perguntas frequentes

O que é o ciclo de vida da segurança de aplicativos?

O ciclo de vida da segurança de aplicativos existe paralelamente ao ciclo de vida do desenvolvimento de software (SDLC). Os métodos tradicionais de segurança envolvem a espera até os últimos estágios de desenvolvimento de um aplicativo, ou até mesmo a fase de produção, para protegê-lo. As práticas modernas de desenvolvimento antecipam essas atividades, fazendo com que as equipes de segurança e desenvolvimento tenham que incorporar a segurança desde os primeiros estágios do SDLC até o ambiente de runtime.

Como se protege um aplicativo?

A segurança de aplicativos começa nos primeiros estágios do planejamento, em que a modelagem de ameaças e os princípios de security by design podem assegurar que a segurança seja incorporada ao aplicativo. O processo segue nas etapas de desenvolvimento e teste, quando as ferramentas de verificação podem se integrar aos fluxos dos desenvolvedores para automatizar os testes de segurança. Como os desenvolvedores são cada vez mais responsáveis pelos contêineres e a infraestrutura usada para executar o aplicativo, esse ambiente também precisa ser protegido.

O que são as ferramentas de segurança de aplicativos?

As ferramentas de segurança de aplicativos procuram vulnerabilidades conhecidas e classificam os resultados. Como as violações costumam explorar a camada do aplicativo para acessar sistemas, as ferramentas de segurança são críticas para aperfeiçoar a segurança. Junto com pessoas e processos, essas ferramentas são essenciais para uma postura de segurança abrangente.

O que são os controles de segurança de aplicativos?

Os controles de segurança de aplicativos são etapas específicas instauradas para implementar padrões de segurança. Na hierarquia da segurança, as políticas são definidas para criar limites em toda a organização, enquanto os padrões são regras específicas baseadas nessas políticas. Em seguida, os controles colocam os padrões em vigor. Por exemplo, a política de uma empresa pode exigir que só sejam adotados algoritmos baseados na curva de criptografia elíptica. Os padrões, por sua vez, definem regras relacionadas ao local de aplicação da política nos aplicativos, e os controles (idealmente) automatizam sua implementação.

O que é a segurança de dados de aplicativos?

A segurança de dados de aplicativos é definida como a proteção de informações confidenciais de uma empresa e de dados de clientes que são processados e armazenados por aplicativos contra ameaças como acesso não autorizado, modificação ou exclusão, fazendo deste um elemento crucial na estratégia mais ampla de segurança de aplicativos.

Encontre e corrija automaticamente as vulnerabilidades

A Snyk oferece solicitações de pull de correção em um clique e recomendações de correção para seu código, dependências, contêineres e infraestrutura na nuvem.

Up Next

What is ASPM? (Application Security Posture Management)

Application security posture management (ASPM) overview - Learn how to strengthen app security using holistic visibility, automation & robust security measures.

Continuar lendo