Vous voulez l’essayer par vous-même ?

Sécurité du cloud - Un maillon incontournable de la cybersécurité

Qu’est-ce que la sécurité du cloud ?

Les organisations de toutes tailles adoptent massivement le cloud computing en raison de ses avantages en termes d’extensibilité, de flexibilité et de rapidité de déploiement. Les clouds publics et privés leur permettent de déployer des logiciels, et notamment des applications cloud natives, sans subir les coûts et la complexité associés aux infrastructures sur site.

Les fournisseurs de clouds publics donnent la priorité à la sécurité, car leur modèle économique leur impose de conserver la confiance du grand public. Pour autant, le cloud signe aussi la disparition du périmètre de l’infrastructure informatique sur site traditionnelle. De plus, les environnements cloud sont interconnectés et offrent donc aux hackers de nombreux points d’entrée potentiels leur permettant de passer d’un réseau à un autre. Par ailleurs, il est difficile de garder de la visibilité et le contrôle sur les applications et données cloud natives en raison de l’évolution rapide et du caractère distribué de ces environnements.

Par conséquent, les développeurs ont besoin de nouvelles méthodes pour sécuriser leurs applications cloud natives basées sur des approches modernes, comme le modèle CI/CD, les applications sans serveur et les conteneurs. Il n’est plus possible de se contenter de sécuriser les applications une fois qu’elles sont en production.

Dans cet article, nous allons nous plonger dans la sécurité du cloud et ses conséquences pour les développeurs modernes.

Qu’est-ce que la sécurité du cloud ?

La sécurité du cloud regroupe l’ensemble des techniques et outils utilisés pour sécuriser l’infrastructure cloud, ses applications et ses données. Traditionnellement, on abordait la sécurité par la protection des réseaux internes contre les menaces externes. Malheureusement, le périmètre du cloud est bien moins clair. De plus, l’infrastructure du cloud fonctionne différemment de celle d’un centre de données sur bien des points. Avec la sécurité du cloud, les organisations peuvent s’assurer de la confidentialité des données, gérer les accès aux réseaux et ressources, préserver la conformité et alléger la charge des équipes informatiques pour qu’elles se consacrent à d’autres tâches.

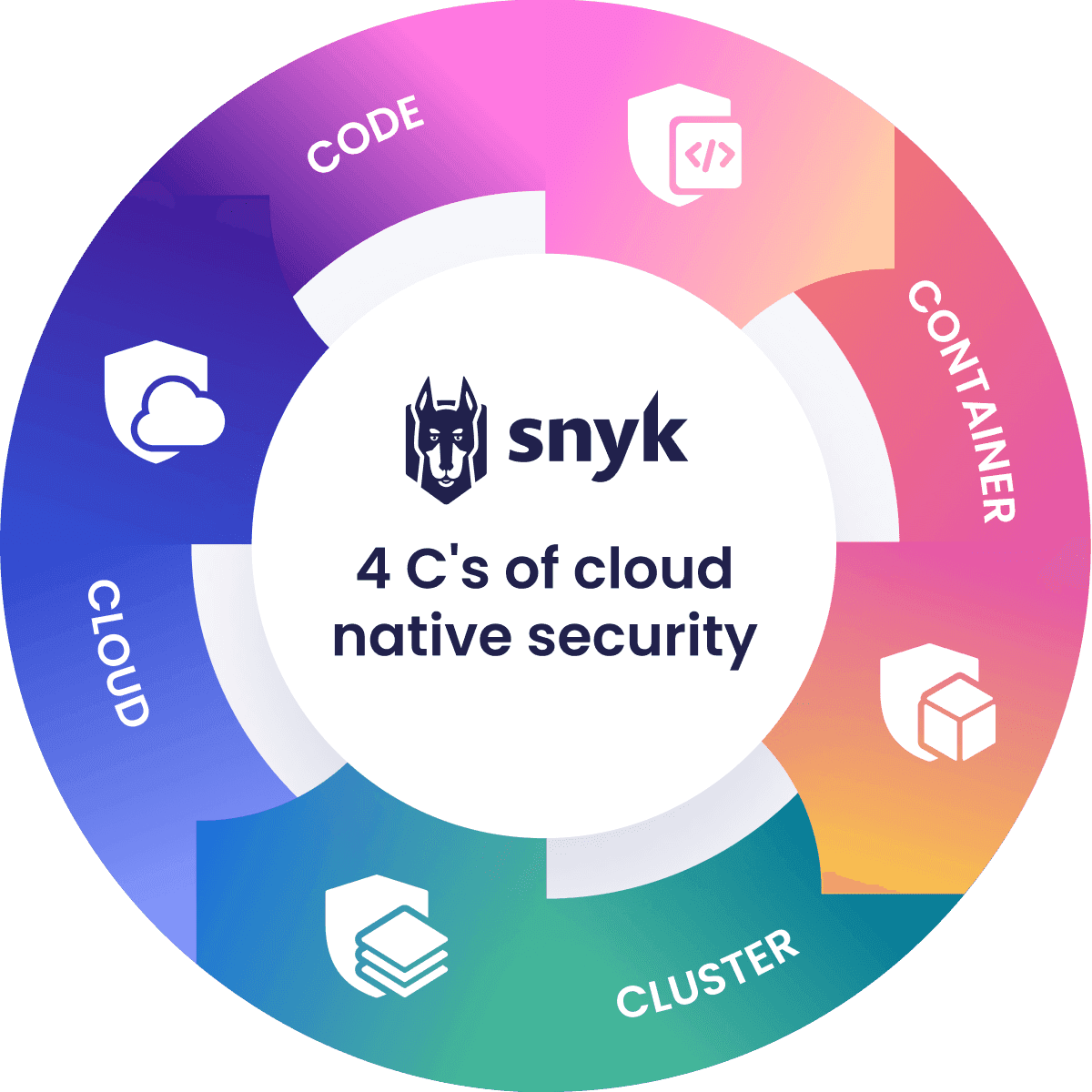

D’après Kubernetes, la sécurité cloud-native est axée autour de « 4 C » :

Cloud

Clusters

Conteneurs

Code

Cinq avantages de la sécurité du cloud

Confiance des clients préservée

Administration simplifiée

Sécurité unifiée

Confidentialité et conformité

Résilience

Les modèles cloud constituent un moyen efficace d’exécuter des applications et de stocker des données sans supporter les coûts et les délais associés au déploiement et à la maintenance de systèmes sur site. En revanche, ils peuvent aussi limiter la visibilité et le contrôle sur des processus stratégiques. La création d’un programme de sécurité du cloud solide peut ainsi offrir de nombreux avantages aux organisations :

Confiance des clients préservée : les utilisateurs peuvent accéder aux données et applications où qu’ils soient et depuis n’importe quel appareil avec la certitude que leurs données ne risquent ni cyberattaque ni suppression involontaire.

Administration simplifiée : les infrastructures informatiques traditionnelles imposaient des configurations manuelles et de fréquentes mises à jour de sécurité. La sécurité du cloud adopte une approche proactive assurant une protection permanente avec un nombre limité d’interventions manuelles, voire aucune.

Sécurité unifiée : le cloud computing permet aux utilisateurs d’accéder aux workflows depuis n’importe quel appareil ou point de terminaison, une possibilité difficile à mettre en place avec les approches classiques. La sécurité du cloud centralise la surveillance réseau et fluidifie la mise à jour des logiciels et politiques. L’ensemble de l’administration de la sécurité se déroule au sein d’une seule interface.

Confidentialité et conformité : la sécurité du cloud permet aux développeurs d’écrire et d’appliquer automatiquement des politiques visant à assurer la confidentialité des données et la conformité réglementaire.

Résilience : la sécurité du cloud simplifie la mise en place de plans de reprise après sinistre, car l’administration intervient dans une seule interface.

Quels sont les différents types de sécurité du cloud ?

La sécurité du cloud peut se décomposer en plusieurs modules :

La sécurité des données cherche à protéger les données au repos et en transit.

La gestion des identités et des accès (IAM) supervise le trafic entre chaque zone de l’architecture cloud à l’aide de contrôles d’identification et d’accès.

La gouvernance et la conformité cherchent à s’assurer que l’architecture cloud est conforme aux règles organisationnelles ou gouvernementales.

La continuité des données et de l’activité mise sur la redondance pour garantir la reprise des systèmes en cas de panne réseau ou de perte de données.

Analysons maintenant chacun de ces éléments plus en détail :

Sécurité des données

Les données sensibles doivent être sécurisées lorsqu’elles sont au repos dans les ressources du cloud public, mais aussi en transit pour éviter tout accès non autorisé et toute fuite. Les utilisateurs peuvent accéder aux données du cloud depuis n’importe quel endroit ou appareil connecté à Internet. Par conséquent, les équipes informatiques doivent adopter de nouvelles approches pour les sécuriser.

Différents outils et techniques sont à leur disposition :

Chiffrement : utilisation d’un algorithme pour coder les informations au repos et en transit. Si des hackers parviennent à outrepasser les sécurités et accéder aux données, ils seront contraints de décrypter les données pour pouvoir les visualiser sous leur forme d’origine. Pour y parvenir, ils devront mobiliser une puissance de traitement économiquement irréalisable dans la plupart des cas. À ce titre, le chiffrement constitue un maillon majeur de la sécurité des données.

VPN : les réseaux privés virtuels (VPN) vous permettent d’envoyer de manière sécurisée des données sur des connexions qui ne le sont peut-être pas en les chiffrant et les routant par le biais d’un serveur distant exécuté par l’hôte VPN. Les données sont ainsi protégées, et votre identité et votre localisation camouflées.

Architecture de sécurité du cloud : les violations cloud natives découlent souvent de l’exploitation d’erreurs ou de vulnérabilités des déploiements cloud. Les hackers accèdent aux données via des interfaces mal configurées ou non sécurisées, puis les exfiltrent vers leur réseau. Il est ainsi recommandé d’isoler les composants de l’architecture cloud que sont les applications, les conteneurs, les machines virtuelles et les données. Des outils comme les clouds privés virtuels et les réseaux virtuels Azure permettent de le faire en partitionnant les charges de travail en différents sous-réseaux. Des politiques de sécurité fines, des configurations IAM, des règles de pare-feu et des configurations de routage peuvent ensuite être appliquées aux contrôles des accès.

Surveillance du service cloud : les services cloud n’étant pas confinés à des réseaux et appareils internes, les équipes informatiques doivent disposer d’une visibilité sur le service cloud lui-même pour surveiller les données. Cela revient donc à utiliser les méthodes classiques de surveillance du trafic réseau interne, à ceci près que la gestion multicloud implique de pouvoir intégrer différents fournisseurs de cloud et de gérer la complexité sans cesse plus forte des déploiements cloud. Par ailleurs, les clients qui ne font appel qu’à un seul fournisseur cloud doivent tout de même établir et maintenir une visibilité sur leur trafic réseau pour assurer la sécurité.

Il convient de noter que chacun de ces outils et techniques vous protège à la fois des hackers, mais aussi des erreurs humaines qui entraînent des fuites ou corruptions de données. Leur mise en œuvre constitue une première étape vers l’atténuation de l’impact d’une éventuelle violation.

Gestion des identités et des accès (IAM)

Les modèles de cloud computing incluent une série de technologies, et notamment des services de stockage d’objets et de bases de données, des logiciels comme des systèmes d’exploitation et des machines virtuelles, ainsi que le matériel côté utilisateurs, souvent des appareils du BYOD. Le contrôle du trafic entre ces zones est un axe central de la sécurité du cloud. L’IAM vous permet de gagner en visibilité et en contrôle sur tous ces utilisateurs et points de terminaison.

Elle inclut les éléments suivants :

Authentification et autorisation : les contrôles d’accès sont un moyen clé pour empêcher les utilisateurs, légitimes ou malveillants, de compromettre des informations et systèmes. Une gestion solide des mots de passe et l’activation de l’authentification multifacteur constituent en outre deux outils d’authentification et d’autorisation appropriés.

Contrôles des accès basés sur les rôles : utilisation de contrôles d’accès basés sur des rôles plutôt que sur des utilisateurs. Ces contrôles sont plus faciles à modifier lorsqu’un utilisateur change de rôle. Les privilèges doivent toujours être accordés selon l’approche du « moindre privilège ». De plus, l’attribution des privilèges les plus élevés doit être conditionnée à une authentification plus forte. Avec un modèle de « moindre privilège », si un attaquant parvient à accéder à un compte, il ne pourra pas aller plus loin dans le système ni accéder à des données importantes, comme des clés d’API.

Sécurité interzone : cette catégorie regroupe le blocage de ports, la demande d’autorisations, une application granulaire de la sécurité et d’autres éléments.

Dans l’idéal, les équipes de sécurité devraient superviser chaque identification et chaque authentification. En vérité, leurs ressources sont limitées, et chaque utilisateur doit donc maîtriser les notions de base qui limiteront le risque d’utilisation malveillante de ses identifiants. Ils doivent notamment être formés à l’utilisation de mots de passe forts et de l’authentification multifacteur. Les principes de l’IAM renforcent l’importance de disposer d’une architecture cloud sécurisée et d’un rôle dédié, par exemple un architecte de la sécurité du cloud, pour veiller à ce qu’elle soit configurée et gérée correctement.

Gouvernance et conformité

Les environnements cloud transforment la mise en conformité aux obligations réglementaires relatives à la confidentialité des utilisateurs, comme SOC 2, PCI et HIPAA, mais aussi aux obligations internes. Les processus de conformité doivent concerner l’infrastructure à proprement parler, ainsi que les interfaces entre les systèmes internes, l’infrastructure cloud et Internet.

L’automatisation des politiques et contrôles, par exemple, permet d’assurer la conformité dans les environnements cloud. Ces politiques doivent inclure des politiques de suivi, de hiérarchisation et d’atténuation des menaces contre les systèmes essentiels, des politiques de sécurisation des données, d’utilisation du chiffrement et de la journalisation, et des politiques assurant un comportement sécurisé des utilisateurs, notamment en matière de mots de passe.

Résilience des données et continuité de l’activité

Cet aspect de la sécurité du cloud vise à mettre en place des mécanismes de redondance permettant d’assurer la continuité des données et de l’activité en cas de sinistre ou de perte imprévue de données. Le déploiement de sauvegardes pour les données et les systèmes contribuent par exemple au maintien des opérations. Cette catégorie inclut également les étapes de test des sauvegardes et les instructions de récupération des données. En sauvegardant comme il se doit les données dans le cloud, vous pouvez par ailleurs vous protéger des attaques de ransomwares. En effet, si un attaquant chiffre vos fichiers en production, il vous suffit alors de les récupérer depuis vos sauvegardes, ce qui vous éviter de vous acquitter d’une rançon !

Pourquoi la sécurité du cloud est-elle importante ?

L’importance de la sécurité du cloud est liée à l’interconnexion des architectures cloud. Même si les fournisseurs de cloud proposent des programmes de sécurité complets (leur modèle économique en dépend), les hackers savent contourner les contrôles de sécurité, souvent en recourant à des identités compromises. C’est par exemple ce qu’il s’est passé lors d’une attaque contre des entreprises et agences fédérales américaines, passée par les services cloud de Microsoft.

Sans sécurité du cloud robuste, il suffit à un attaquant de trouver un appareil fragile ou une ressource cloud mal configurée pour infiltrer les systèmes. Il ne lui reste ensuite plus qu’à passer via les interfaces d’un système cloud à l’autre pour mettre au jour des données qu’il peut ensuite répliquer sur son propre compte cloud ou ses propres serveurs.

Vous l’aurez compris, les fournisseurs et utilisateurs du cloud doivent sécuriser les accès à chaque interface entre les appareils de l’utilisateur, les applications, les ressources cloud et les réseaux.

L’importance de la sécurité du cloud n’est pas seulement liée à son rôle dans la protection contre les cybermenaces : elle assure aussi la continuité de l’activité en cas de panne réseau ou électrique dans un centre de données. De telles interruptions peuvent entraîner des dégâts à court terme, comme l’incapacité à accéder aux données à des moments cruciaux, mais également avoir des conséquences plus durables, par exemple la perte définitive des données. Ainsi, un programme de sécurité du cloud doit prévoir des plans de sauvegarde des applications et des données, ainsi que de gestion des pannes réseau.

Sécurité du cloud, sécurité des applications et sécurité des applications natives du cloud

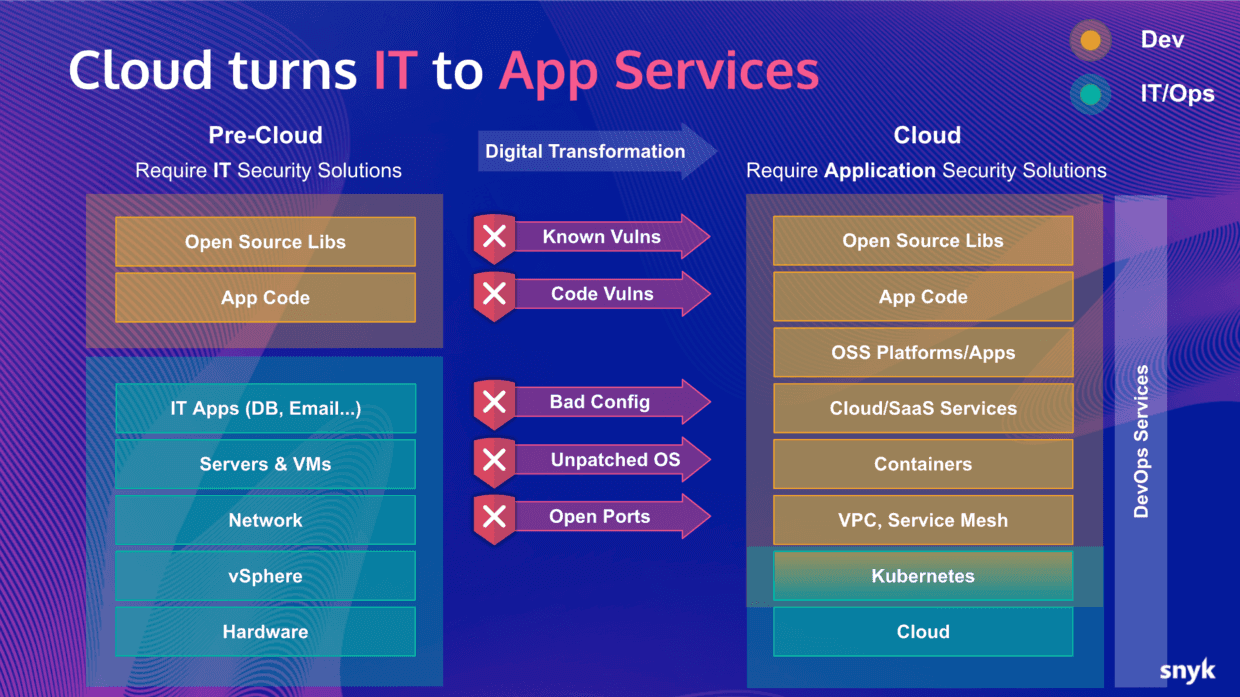

La frontière entre sécurité des applications et sécurité du cloud se fait de plus en plus floue, en particulier dans les architectures cloud natives, par exemple les architectures sans serveur ou basées sur des conteneurs. En effet, des approches comme la politique en tant que code (PaC) et l’infrastructure en tant que code (IaC) donnent aux développeurs la possibilité d’intervenir davantage dans le cloud en remplaçant des procédures manuelles par des méthodes normalisées et reproductibles sous forme de code.

Cette évolution signifie que les développeurs sont de plus en plus responsables de la sécurité des applications qu’ils codent, mais aussi de l’infrastructure sur laquelle ces applications s’exécutent. Par conséquent, les développeurs sont de plus en plus sensibilités à la sécurité. Aujourd’hui, 61 % affirment que le passage aux technologies cloud natives les a poussés à s’intéresser davantage à ce sujet.

Dans ces conditions, une question se pose : qui est responsable de la sécurisation du cloud, avec les équipes de sécurité, des opérations et de développement côté client, et le fournisseur de cloud de l’autre ?

À qui incombe la sécurisation du cloud ?

En matière de sécurité du cloud, les fournisseurs de clouds publics suivent un modèle de responsabilité partagée : la sécurisation de chaque facette du cloud est ainsi portée par la partie responsable de cette dernière.

Les fournisseurs sont généralement chargés de la sécurisation des réseaux, de l’infrastructure cloud et des serveurs utilisés pour l’hébergement physique des données et charges de travail. Les clients sont quant à eux responsables du choix d’un fournisseur sécurisé, de la gouvernance des accès utilisateurs, de la conformité aux règles organisationnelles et gouvernementales, ainsi que de la configuration et de la gestion sécurisées des systèmes.

Les responsabilités liées à la sécurité dépendent du type de service cloud

Les obligations en matière de sécurité sont variables selon le type de service cloud utilisé :

Logiciel en tant que service (SaaS)

La principale responsabilité des clients de services SaaS réside dans l’utilisation de protocoles d’accès sécurisés. Les fournisseurs doivent quant à eux assurer la sécurité du back-end. De nombreuses attaques tirent profit de l’intégration d’applications SaaS à d’autres plateformes : il est donc important de disposer d’une visibilité sur les workflows et données des utilisateurs.

Plateforme en tant que service (PaaS)

Les fournisseurs PaaS louent des « sandboxes » hébergées sur leur infrastructure pour permettre à leur client d’y développer des applications. Les fournisseurs sont chargés de sécuriser le système d’exploitation, le middleware et l’environnement d’exécution. Les clients doivent eux sécuriser les appareils et réseaux des utilisateurs finaux, les applications, les données et les accès utilisateurs. Le développement d’applications dans des environnements PaaS implique une perte de visibilité : il est plus difficile de détecter les déplacements et actions non autorisées d’attaquants dans l’environnement cloud. Des contrôles de sécurité systématiques et des outils générant de la visibilité doivent par conséquent être déployés pour repérer et éviter toute activité suspecte.

Infrastructure en tant que service (IaaS)

Les fournisseurs IaaS constituent une alternative à la mise en place d’une infrastructure sur site coûteuse. Ils permettent à leurs clients de louer du matériel et une infrastructure informatique en fonction de leurs besoins. Les fournisseurs sont responsables de la sécurisation des serveurs physiques, des réseaux et des données, tandis que les clients prennent en charge tout ce qui s’exécute sur l’infrastructure du fournisseur : système d’exploitation, applications, middleware, mais aussi accès des utilisateurs, configuration des ressources, et appareils et réseaux des utilisateurs finaux.

Environnements de la sécurité du cloud

Le terme « cloud » est souvent utilisé pour désigner un espace, mais il faudrait en vérité le voir comme un modèle de stockage des données et d’exécution de charges de travail dans un environnement distribué. Il existe divers types d’environnements cloud, notamment :

Clouds publics

Il s’agit de services tiers proposant aux clients des ressources partagées. L’accès à ce type de cloud se fait généralement depuis un navigateur Web. Les clouds publics investissent fortement dans la sécurité. La majorité des violations qui leur sont liées proviennent d’erreurs de configuration (ou autres) des clients. D’après Gartner, 99 % des violations de la sécurité du cloud seront de la faute du client d’ici 2025.

Clouds privés

Les clouds privés offrent aux clients un environnement exclusif, géré de manière externe par un tiers, ou en interne selon une approche modernisée de la gestion de centre de données classique. Ces clouds sont parfois considérés comme mieux sécurisés que les clouds publics, car ils sont derrière le pare-feu de l’utilisateur. Néanmoins, ils restent vulnérables à certaines menaces, comme les violations basées sur l’identité.

Clouds gouvernementaux

Les clouds gouvernementaux sont conçus spécifiquement pour offrir des environnements isolés aux clients du secteur public manipulant des données sensibles ou classées et devant se conformer à des réglementations de sécurité strictes.

Multicloud

Ce type de configuration mêle plusieurs services cloud du même type, mais de différents fournisseurs (par exemple, clouds publics ou clouds privés). Cette architecture se retrouve souvent dans les entreprises dont les équipes distribuées travaillent sur différents projets, chacune ayant ses propres délais et exigences techniques. En fonction des besoins de leurs projets, ces équipes peuvent opter pour des fournisseurs différents. Le multicloud peut aussi survenir après des fusions et acquisitions, chaque entreprise partie de la transaction faisant appel à ses propres fournisseurs. Le multicloud est source de complexité en matière de sécurité, car il est nécessaire de disposer d’une expertise et d’outils spécifiques pour chaque cloud utilisé.

Cloud hybride

Les clouds hybrides mêlent centres de données de clouds privés sur site ou tiers et clouds publics. Certaines entreprises optent pour ce que Gartner appelle une utilisation « bimodale » en plaçant des charges de travail à la fois dans le cloud et le centre de données, en particulier lors des migrations et des initiatives de transformation digitale.

Clouds sur site et hors site

Les clients peuvent accéder aux environnements cloud gérés hors site, par le biais d’un fournisseur externe, ou sur site en interne, ce qui permet alors l’application d’une configuration personnalisée à chaque ressource. Les services cloud hors site sont livrés à distance et permettent aux clients de se décharger des coûts associés au matériel, à la maintenance et à la sécurité. A contrario, les clouds sur site imposent au client de gérer les réseaux, le stockage, les serveurs et la sécurité de l’environnement cloud.

Comment Snyk peut vous aider à sécuriser vos environnements cloud

Le processus de développement logiciel a changé. Les questions de sécurité doivent par conséquent être intégrées à chaque étape du cycle du développement logiciel et non pas seulement une fois que l’application est en production. L’infrastructure traditionnelle a été remplacée par du code qui définit l’infrastructure, les services et les conteneurs d’applications. Les applications elles-mêmes sont désormais composées d’une grande partie de code open source. Elles sont conçues pour s’exécuter dans des conteneurs, des machines virtuelles et une architecture sans serveur, et incluent des instructions pour déployer et configurer à l’aide d’outils comme Kubernetes et Terraform l’infrastructure dans laquelle elles s’exécuteront.

La sécurité du cloud doit venir en soutien des développeurs pendant la conception et le codage d’applications cloud natives tout au long du pipeline de CI/CD. C’est pour cette raison que Snyk propose différents outils leur permettant d’intégrer la sécurité du cloud dans leurs applications et workflows :

Sécurité au service des développeurs

Les outils de sécurité des développeurs de Snyk permettent aux développeurs d’intégrer la sécurité dès les premières lignes de code. Snyk inclut dans sa plateforme des outils d’analyse des dépendances open source, de sécurité des conteneurs et de sécurité de l’infrastructure.

Sécurité de l’infrastructure en tant que code (IaC)

Les modèles IaC définissent l’état dans lequel doit s’exécuter l’infrastructure cloud. Il s’agit de véritables guides automatisés qui tiennent compte de toute la complexité des déploiements manuels et la convertissent en étapes reproductibles pouvant être testées avant leur exécution. L’IaC vous permet d’introduire les meilleures pratiques du développement logiciel dans les définitions de l’infrastructure. Snyk IaC est un outil qui vous offre la possibilité de tester la conformité aux normes et politiques de sécurité et de l’architecture dès que le code est modifié. Il est compatible avec les infrastructures AWS, Azure et GCP, ainsi qu’avec les outils IaC Kubernetes et Terraform.

Sécurité des conteneurs - et de l’environnement d’exécution, grâce à Sysdig

Snyk Container aide les développeurs à sécuriser les applications et les conteneurs sans délai. Ses outils pour les images de base vous permettent de résoudre rapidement les vulnérabilités en passant à des images plus sécurisées. Ses fonctions d’analyse détectent et corrigent automatiquement les vulnérabilités des conteneurs depuis l’environnement de l’IDE et d’exécution. Le partenariat de Snyk avec Sysdig étend les capacités de Snyk Container en vous permettant de protéger l’environnement d’exécution Kubernetes et de fournir des informations et de la visibilité aux développeurs.

Principes « shift-left » et DevSecOps

La sécurité des applications traditionnelle mise principalement sur l’analyse et la correction des vulnérabilités en production. Mais la complexité des environnements cloud modernes et la rapidité du déploiement des nouvelles versions des applications rendent désormais cette approche caduque. Le modèle DevSecOps, plus moderne, intègre la sécurité au processus de développement dès les premiers instants. Cette approche de la sécurité shift left est un axe central du développement d’applications cloud natives et des outils correspondants.

Bientôt des nouveautés avec Fugue

Snyk a racheté Fugue pour intégrer à sa plateforme la capacité de Fugue à faire le lien entre la posture du cloud et le code de configuration. Ce partenariat permettra de proposer le premier outil de gestion de la posture de sécurité dans le cloud (CSPM) au service des développeurs, qui portent la responsabilité du maintien de la sécurité des applications déployées en production.

Sécurisez vos applications gratuitement

Sécurisez votre code, vos dépendances, vos conteneurs et votre infrastructure en tant que code avec Snyk

Prochain de la série

The shared responsibility model for cloud security

Cloud security is a shared responsibility between cloud providers and customers.

Poursuivre la lecture