Vous voulez l’essayer par vous-même ?

Outil d’analyse des vulnérabilités : présentation et fonctionnement

Les outils d’analyse des vulnérabilités sont en première ligne dans la gestion des vulnérabilités. Ils sont indispensables pour identifier les failles de sécurité que des acteurs malveillants pourraient exploiter pour compromettre des systèmes et des données.

À l’époque des applications monolithiques sur site, on les déployait essentiellement dans l’environnement de production pour surveiller les infrastructures et recevoir des alertes en cas de menaces survenant à l’exécution de l’application. Toutefois, ce paradigme a perdu de sa pertinence avec l’émergence d’applications cloud natives bénéficiant de l’extensibilité et de l’agilité considérables offertes par les infrastructures cloud modernes.

Les pipelines de CI/CD sont aujourd’hui très automatisés et n’autorisent pas la survenue de ralentissements causés par les tests de sécurité. Par conséquent, la détection et la correction des vulnérabilités doivent s’adapter au rythme intense imposé par les pratiques de DevOps établies.

Autre difficulté posée aux anciens paradigmes de sécurité : l’architecture fortement distribuée des applications cloud natives, qui reposent sur des composants dynamiques, comme des bibliothèques open source, des fonctions sans serveur, de l’infrastructure en tant que code (IaC) et des conteneurs. Vous l’aurez compris, les applications cloud natives obligent à suivre une nouvelle stratégie, bien spécifique : s’assurer que les vulnérabilités sont détectées et corrigées pendant le développement, en optant pour une approche holistique qui fait de la sécurité un maillon à part entière du cycle de développement logiciel.

Dans cet article, nous nous penchons sur les différents types d’outils d’analyse des vulnérabilités qui, ensemble, assurent une sécurité cloud native pour les sites et applications Web, les réseaux, le code open source, le contenu WordPress et les conteneurs (comme notre outil d’analyse des vulnérabilités pour Docker).

Cap sur la capture du drapeau

Découvrez comment résoudre les défis de capture du drapeau en regardant notre atelier virtuel à la demande.

Qu’est-ce qu’une vulnérabilité ?

Une vulnérabilité, ou faille de sécurité, est une anomalie de codage dans un logiciel ou une erreur de configuration d’un système permettant à des attaquants d’obtenir un accès non autorisé et avec privilèges à un système ou un réseau. Toutes les vulnérabilités ne posent pas le même risque. Celles que l’on qualifie d’exploits présentent un risque élevé, et leur correction doit donc être considérée comme prioritaire.

Fonctionnement des outils d’analyse des vulnérabilités

Qu’est-ce qu’un outil d’analyse des vulnérabilités ?

Un outil d’analyse des vulnérabilités est un système de test automatisé qui recherche les erreurs de configuration ou anomalies de codage mettant en danger votre cybersécurité. Ces outils peuvent détecter les vulnérabilités connues à l’aide d’une base de données et les vulnérabilités inconnues en repérant des types d’anomalies fréquents. Ensuite, ils les enregistrent et leur attribuent parfois un score de risque.

Les outils d’analyse des vulnérabilités peuvent être classés selon leurs modalités de fonctionnement :

Les trois types d’outils d’analyses des vulnérabilités les plus courants

Outil d’analyse des vulnérabilités réseau

Outil d’analyse des vulnérabilités des applications Web

Outils d’analyse des vulnérabilités open source

1. Outil d’analyse des vulnérabilités réseau

Ces outils surveillent les serveurs Web, leurs systèmes d’exploitation, leurs démons et tous leurs autres services accessibles depuis Internet, par exemple les services de bases de données.

Ils s’appuient sur une base de données de vulnérabilités connues. Beaucoup de ces bases de données sont alimentées par le catalogue complet et gratuit des vulnérabilités et expositions courantes des logiciels et des micrologiciels Common Vulnerabilities and Exposures (CVE). Chaque entrée est normalisée et comporte un identifiant CVE unique, une brève description et au moins une référence publique.

Le système Common Vulnerability Scoring System (CVSS) va plus loin en enrichissant la liste CVE d’un score numérique correspondant à la gravité technique de chaque vulnérabilité. Néanmoins, pour une analyse optimale, il est préférable d’opter pour des bases de données des vulnérabilités propriétaires qui agrègent et étudient en continu des informations issues de nombreuses sources différentes. La base de données des vulnérabilités Snyk en constitue un bon exemple. Elle bénéficie d’une intégration rapprochée avec d’autres bases de données, des systèmes d’ informations sur les menaces, des sources communautaires et des études universitaires. Alimentée manuellement par une équipe de sécurité dédiée, elle optimise les données des outils d’analyse des vulnérabilités réseau pour qu’ils puissent fournir des informations précises et utiles.

Cette capacité à générer des informations complètes sur les failles de sécurité réseau présente aussi un intérêt opérationnel. L’organisation à but non lucratif Center for Internet Security (CIS) propose un ensemble de contrôles destinés à aider les entreprises à suivre les meilleures pratiques de cybersécurité. Un de ces contrôles de base est la gestion continue des vulnérabilités, qui inclut notamment leur analyse. Toutefois, les analyses des vulnérabilités réseau peuvent générer un trafic trop important et sont donc généralement réalisées une fois par semaine seulement, et non en continu. Par conséquent, il est essentiel qu’elles s’appuient sur une base de données enrichie qui couvre de manière complète vulnérabilités connues et inconnues.

2. Outil d’analyse des vulnérabilités des applications/sites Web

Les outils d’analyse des vulnérabilités Web se penchent sur le code des applications/sites Web pour repérer des failles de sécurité susceptibles de compromettre le site ou l’application à proprement parler, mais aussi ses services back-end. Il s’agit d’un maillon essentiel des tests de sécurité des applications.

Ces outils tirent parti d’une liste d’exploits fréquents gérée par l’OWASP et d’autres organismes. Ces exploits utilisent diverses techniques d’injection et d’évasion pour détourner des applications et sites Web et exfiltrer des données, pousser les utilisateurs ou systèmes à communiquer des informations sensibles ou dégrader les performances de l’application. Parmi les plus connus, citons l’injection SQL, le cross-site scripting (XSS), l’attaque de l’homme du milieu et le recours à du code malveillant.

La seule stratégie efficace de gestion des vulnérabilités pour les applications Web consiste à adopter une approche de DevSecOps « shift-left » et de déployer des outils d’analyse des vulnérabilités à chaque étape d’un SDLC sécurisé. Ces outils incluent des outils de test de sécurité des applications statiques (SAST) qui analysent automatiquement le code non compilé, mais aussi des outils de test de sécurité des applications dynamiques (DAST) qui analysent automatiquement le code compilé, que ce soit dans l’environnement de test ou celui de production.

Autre outil important, les tests d’intrusion, qui consistent à simuler une attaque pour déterminer si une application ou un site peut être victime d’un exploit. Il existe même des services en ligne permettant de réaliser ces tests via des tiers.

La solution SAST de Snyk a été conçue dès le départ pour résoudre les difficultés que les anciens outils de ce type posaient aux développeurs et aux hackers éthiques, notamment la durée des analyses (plusieurs heures, voire plusieurs jours), un taux élevé de faux positifs et la nécessité de disposer de connaissances approfondies en sécurité pour pouvoir résoudre les problèmes détectés. Avec Snyk Code, les outils SAST s’intègrent de manière transparente à votre processus de développement : vos développeurs et équipes de sécurité bénéficient d’une visibilité totale et en temps réel sur les vulnérabilités du code et de conseils permettant de les corriger.

3. Outils d’analyse des vulnérabilités open source

Les outils d’analyse des vulnérabilités open source sont des outils d’analysede la compositiondes logiciels (SCA) qui détectent tous les frameworks et bibliothèques open source inclus dans les applications, y compris les dépendances directes et indirectes, et en identifient les failles. Certains de ces outils aident également les développeurs à réaliser une tâche complexe : localiser précisément le code vulnérable de leur base de code.

L’utilisation de composants touchés par des vulnérabilités connues fait partie des 10 principales vulnérabilités OWASP : les entreprises ont donc tout intérêt à utiliser un outil d’analyse des vulnérabilités open source de pointe. La solution de Snyk présente les avantages suivants :

Détection précoce des vulnérabilités du code open source, avant que des applications ou sites Web ne soient compromis

Détection sans délai de toutes les instances touchées par une vulnérabilité repérée dans du code open source afin de bloquer les hackers et de corriger les problèmes plus rapidement

Documentation claire de tous les frameworks et bibliothèques open source utilisés dans les applications

Conformité garantie aux exigences des licences open source

Comment évaluer un outil d’analyse des vulnérabilités ?

La bonne nouvelle, c’est qu’il existe désormais de nombreux outils d’analyse des vulnérabilités payants et gratuits sur le marché. Revers de la médaille, la multiplicité des options rend difficile le choix des outils adaptés à vos besoins.

Pour commencer, vous devez vous renseigner sur l’offre disponible. L’OWASP tient une liste complète de ces différentes options, sans toutefois les classer. D’autres influenceurs de confiance publient des « top des X meilleurs outils d’analyse des vulnérabilités ».

Une fois que vous avez fait une première sélection, vous pouvez commencer vos tests. Même les outils d’analyse des vulnérabilités payants proposent des essais gratuits vous permettant de les évaluer avant de prendre votre décision. Vous allez devoir déployer plusieurs de ces outils pour bénéficier d’une couverture totale de vos environnements. Par conséquent, vous pouvez aussi opter pour une plateforme de gestion des ailles de sécurité capable de s’intégrer à tous ces outils et d’agréger leurs informations au sein d’un référentiel unique dédié à l’analyse des vulnérabilités.

Détecter et corriger automatiquement les vulnérabilités

Snyk fournit des PR de correction en un clic et des conseils de remédiation pour votre code, vos dépendances, vos conteneurs et votre infrastructure de cloud.

FAQ sur les outils d’analyse des vulnérabilités

Pourquoi l’analyse des vulnérabilités est-elle importante ?

L’analyse des vulnérabilités est une activité essentielle de tout programme de gestion des vulnérabilités. Pour les entreprises proposant des applications Web ou des sites Web interactifs, la gestion des vulnérabilités n’est plus seulement un avantage, mais un impératif. Ces actifs accessibles au public sont en effet des vecteurs d’attaque fréquemment utilisés par les acteurs malveillants cherchant à accéder aux systèmes et données.

Quels sont les différents types d’analyses des vulnérabilités ?

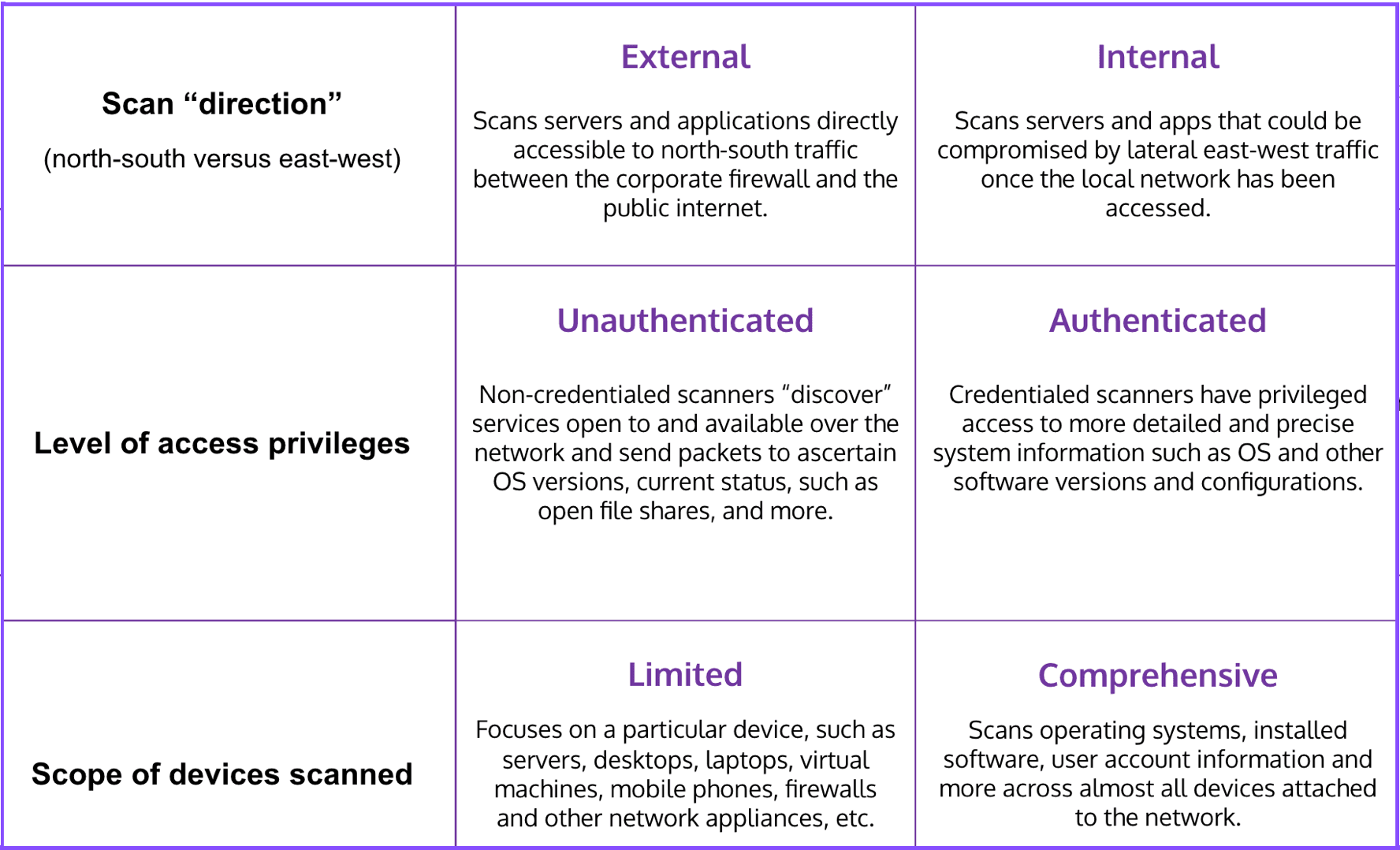

Les analyses des vulnérabilités différent selon leur méthode de déploiement et des éléments analysés. Elles peuvent être internes ou externes, disposer d’informations d’identification ou non, et être complètes ou spécifiques à un appareil. La modalité optimale dépend de ce qui est analysé : réseaux, applications web tout au long du cycle de vie du développement logiciel, ou encore codes et bibliothèques open source.

Existe-t-il un outil d’analyse des vulnérabilités gratuit ?

Les outils d’analyse des vulnérabilités open source n’imposent pas de frais de licence. La quasi-totalité des outils commerciaux proposent également une édition communautaire gratuite disposant d’un ensemble de fonctions d’analyse de base. Pour plus d’informations sur la solution de sécurité des applications natives du cloud de Snyk pensée pour les développeurs, cliquez ici.

Up Next

Vulnerability Assessment: Tools and Steps to Improve Security Posture

Learn more about vulnerability assessment to stay secure and efficiently evaluate the state of security weaknesses and flaws in your systems and environments.

Poursuivre la lecture