Vous voulez l’essayer par vous-même ?

Tests SAST et SCA : quelle différence ? | Snyk Peuvent-ils être associés?

Les développeurs auront beau respecter à la lettre les directives de codage sécurisé les plus récentes et faire de leur mieux, le code en production contiendra toujours des vulnérabilités. En effet, ils sont avant tout des êtres humains. Avec d’un côté une liste de vulnérabilités logicielles potentielles toujours plus longue et de l’autre des pressions visant à raccourcir les cycles de développement, les erreurs sont inévitables.

Intéressons-nous de plus près aux tests de sécurité des applications statiques (SAST) et à l’analyse de la composition des logiciels (SCA), aux idées de base sous-tendant ces approches, à leurs avantages et à leurs différences. Nous allons également voir comment utiliser les tests SAST et SCA, mais aussi comment les combiner pour produire des logiciels et des applications véritablement sécurisés.

SAST et SCA : de quoi parle-t-on ?

Les tests statiques de sécurité des applications statiques (SAST) suivent une méthodologie structurelle permettant d’évaluer toute une palette d’entrées statiques, comme la documentation (configuration requise, conception et spécifications) et le code source d’une application, pour y rechercher diverses vulnérabilités de sécurité connues. Dit plus simplement, les outils SAST permettent d’analyser le code que vous écrivez pour y détecter d’éventuelles failles de sécurité.

L’analyse de la composition des logiciels (SCA) est quant à elle une méthodologie de contrôle de la sécurité des applications permettant aux équipes de développement de suivre et d’analyser rapidement les composants open source importés dans un projet. Autrement dit, les outils SCA permettent d’analyser vos dépendances pour y détecter d’éventuelles vulnérabilités de sécurité.

Pourquoi les tests SAST sont-ils si importants ?

Les tests SAST ont de nombreux intérêts, mais le principal réside dans leur capacité à détecter les vulnérabilités de sécurité et à les localiser avec précision en indiquant le nom du fichier concerné et le numéro de ligne. Pour chaque vulnérabilité détectée, l’outil SAST indique sa gravité et en fournit une brève description. Cette capacité à localiser les problèmes avec précision est essentielle, car il s’agit de l’un des aspects les plus chronophages du travail des développeurs.

Cap sur la capture du drapeau

Découvrez comment résoudre les défis de capture du drapeau en regardant notre atelier virtuel à la demande.

Pourquoi les tests SCA sont-ils importants ?

Le code open source est de plus en plus présent dans les applications modernes. Il représenterait désormais jusqu’à 80 ou 90 % de leur composition. La disponibilité de ce code open source fiable a permis aux équipes de développement de travailler plus vite que jamais.

Bien entendu, les applications ne contiennent pas que du code créé en interne. C’est justement l’une des difficultés auxquelles font face les entreprises qui cherchent à sécuriser leur base de code. En effet, leurs applications se composent de différents blocs qui doivent chacun être sécurisés pour permettre une gestion et une limitation efficaces du risque.

Cap sur la capture du drapeau

Découvrez comment résoudre les défis de capture du drapeau en regardant notre atelier virtuel à la demande.

Différences entre SAST et SCA

Maintenant que nous avons vu l’intérêt des tests SAST et SCA, étudions les différences de fonctionnement entre ces deux technologies pour déterminer laquelle pourrait être la plus adaptée à votre entreprise.

Points clés des tests SAST

Comme nous l’avons dit, le principal avantage des tests SAST réside dans leur caractère statique. Ils n’imposent pas d’exécuter l’application, un simple accès aux lignes de code suffit. Par conséquent, vous pouvez commencer à les utiliser dès le début du développement. Voici leurs points forts :

Ils analysent les applications de fond en comble.

Ils peuvent être lancés à n’importe quelle étape du cycle de développement logiciel.

Ils imposent souvent de créer un modèle que l’outil comprend.

Leur analyse repose sur une série de règles.

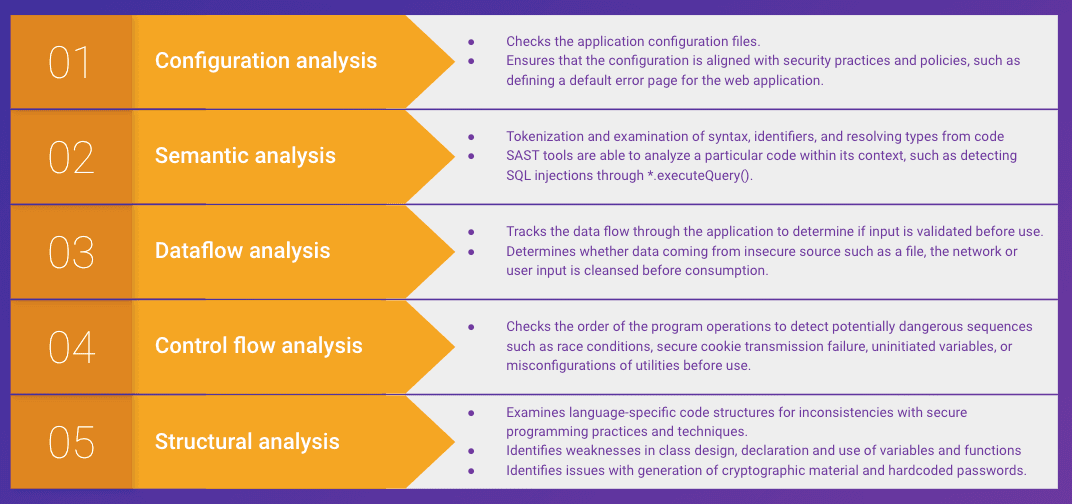

Il existe de nombreux types d’analyses, chacune se concentrant sur des domaines bien précis.

Points clés des tests SCA

Comme vu précédemment, les entreprises déployant des méthodologies et outils SCA s’appuient sur des logiciels open source. Voici leurs points forts :

Identification des composants open source : ils analysent les applications et déterminent si elles dépendent de packages open source, que ce soit par l’intermédiaire de dépendances directes ou transitives. D’après une étude menée par Snyk, 80 % des vulnérabilités sont introduites par des dépendances transitives. L’identification de ces dernières est donc une étape essentielle pour limiter efficacement le risque.

Gestion de la conformité aux licences : ils identifient les licences open source utilisées pour limiter les risques juridiques associés aux logiciels open source. Les entreprises peuvent utiliser les outils SCA pour mettre en place des politiques d’utilisation des licences et éviter tout risque juridique dès le début du développement.

Vulnérabilités de sécurité : ils consultent les bases de données des vulnérabilités et mettent en avant les failles de sécurité des dépendances open source. Après cette identification, certains fournissent des informations simplifiant la correction de ces vulnérabilités. Snyk, par exemple, fournit des conseils de correction contextuels et complets, et indique précisément les correctifs de sécurité à appliquer pour aider les équipes à résoudre rapidement les vulnérabilités.

Gouvernance et contrôle : ils appliquent automatiquement des politiques de sécurité et de gestion des licences aux différentes étapes du cycle de développement logiciel. De nombreux outils SCA prennent en charge l’intégration de tests de la sécurité open source aux processus de CI/CD, ce qui permet d’éviter que des vulnérabilités n’avancent plus loin dans le pipeline de livraison.

Rapports et analyse : ils génèrent des nomenclatures des logiciels, des listes détaillées des différentes dépendances utilisées dans le code et leur emplacement dans le code. Vous pouvez ensuite vous appuyer sur ces rapports pour évaluer votre exposition à de futurs risques de sécurité, les partager avec les autres parties prenantes et favoriser la normalisation de votre code.

Quel rôle joue l’analyse SCA dans la sécurité des applications ?

La SCA à proprement parler n’a rien de nouveau, mais l’adoption croissante de l’open source ces dernières années en a fait un pilier de la sécurité des applications. Les outils SCA se sont ainsi multipliés, mais tous ne se valent pas. Les pratiques de développement logiciel modernes, notamment le DevSecOps, imposent à ces outils d’être au service des développeurs, en leur fournissant des outils pratiques et en fournissant aux équipes de sécurité des fonctions permettant de guider les développeurs. Autre facteur de différenciation potentiel entre tous ces outils, la présence de fonctionnalités d’audit de la conformité ou l’intégration de l’IA et du machine learning.

SAST et SCA : une approche combinée de la sécurité des applications

Il suffit de comparer ces deux technologies pour comprendre qu’elles sont toutes deux nécessaires à l’adoption d’une approche de développement véritablement sécurisée. Les tests SAST sont particulièrement utiles pour le code que vous écrivez, tandis que les tests SCA permettent d’analyser les logiciels open source utilisés par votre organisation, ainsi que leurs dépendances. Ces deux approches permettent aux entreprises de gérer les problèmes de sécurité précocement et régulièrement dans le cycle de développement.

Avec une approche combinée, vous pourrez détecter davantage de vulnérabilités et de faiblesses exploitables, et profiterez des avantages de ces deux approches dynamiques. Vous bénéficierez également d’une couverture complète de votre code natif et du code open source plus facilement.

Détecter et corriger automatiquement les vulnérabilités

Snyk fournit des PR de correction en un clic et des conseils de remédiation pour votre code, vos dépendances, vos conteneurs et votre infrastructure de cloud.

Up Next

SAST vs. DAST: what is the difference and how to combine the two?

Dynamic security testing (DAST) uses the opposite approach of SAST. Whereas SAST tools rely on white-box testing, DAST uses a black-box approach.

Poursuivre la lecture