En 2022, Snyk a transformé la sécurité du cloud en dévoilant une solution au service des développeurs.

Lauren Place

11 janvier 2023

0 minutes de lecture2022 a marqué une véritable révolution dans l’approche de sécurité du cloud de Snyk.

Chez Snyk, nous avons été les premiers à défendre la sécurité des applications au service des développeurs en permettant à ces derniers d’identifier et de corriger les vulnérabilités de leur code dès le début du cycle de développement logiciel. Nous avons révolutionné le marché de la sécurité des applications en éliminant les silos que formaient les outils, les personnes et les processus entre les équipes de sécurité et de développement en permettant de réaliser des contrôles de sécurité dès l’écriture du code. Cette stratégie prend le contrepied du modèle « déployer, détecter et répondre » suivi par bon nombre d’outils de sécurité.

Nous avons constaté que ce paradigme imparfait s’appliquait encore à la sécurité du cloud. La génération actuelle de ces outils répond avant tout aux besoins des équipes de sécurité informatique et suit encore ce modèle, plus adapté aux charges de travail et infrastructures gérées par le service informatique. Il en résulte des silos entre l’infrastructure en tant que code (IaC), les applications et les outils de sécurité du cloud. Le déploiement des correctifs est souvent lent et les frustrations nombreuses, car ces outils n’interceptent les problèmes que tardivement dans le cycle de vie de l’infrastructure et ne permettent pas de faire le lien entre les problèmes du cloud et le code.

Chez Snyk, nous sommes persuadés que les applications sur mesure les plus modernes doivent considérer le cloud comme du code contrôlant les services de plateforme qu’elles intègrent. Par conséquent, la sécurité doit être pilotée par les développeurs. Pour ce faire, il est nécessaire de sécuriser l’infrastructure programmable (IaC et conteneurs) avant son déploiement en production et de permettre aux développeurs de déployer des correctifs massivement en leur permettant d’implémenter les corrections du cloud dans l’IaC, le tout dans le contexte des environnements cloud déployés.

En 2022, nous avons finalisé l’acquisition de Fugue et nous sommes appuyés sur ses collaborateurs et sa technologie pour créer un nouvel outil intégré à la plateforme Snyk, Snyk Cloud, la première solution de sécurité du cloud au service des développeurs. Avec cet outil, la détection et la correction des vulnérabilités de l’infrastructure cloud sont axées sur les applications et actives du moment où l’infrastructure est définie dans le code à l’exécution des ressources dans le cloud. Examinons de plus près les nouveautés incroyables que nous avons mises au point l’année passée...

Sécurisation de l’infrastructure cloud à la source

La vision de la sécurité du cloud de Snyk repose sur un principe important : permettre aux développeurs de sécuriser le cloud de manière proactive par le biais du code (IaC). Pour y parvenir, nous devions sécuriser l’IaC dès l’écriture du code, directement dans l’IDE.

En 2022, nous avons introduit la prise en charge de contrôles de sécurité IaC dans nos plugins Visual Studio Code, Jetbrains et Eclipse. Le but ? Offrir aux développeurs des recommandations rapides, gratuites et concrètes leur permettant de sécuriser leur code, leurs dépendances open source et leurs configurations IaC directement depuis leur IDE. Les extensions pour IDE Snyk prennent en charge tous les formats IaC Snyk, y compris Terraform, CloudFormation, les modèles ARM et Kubernetes.

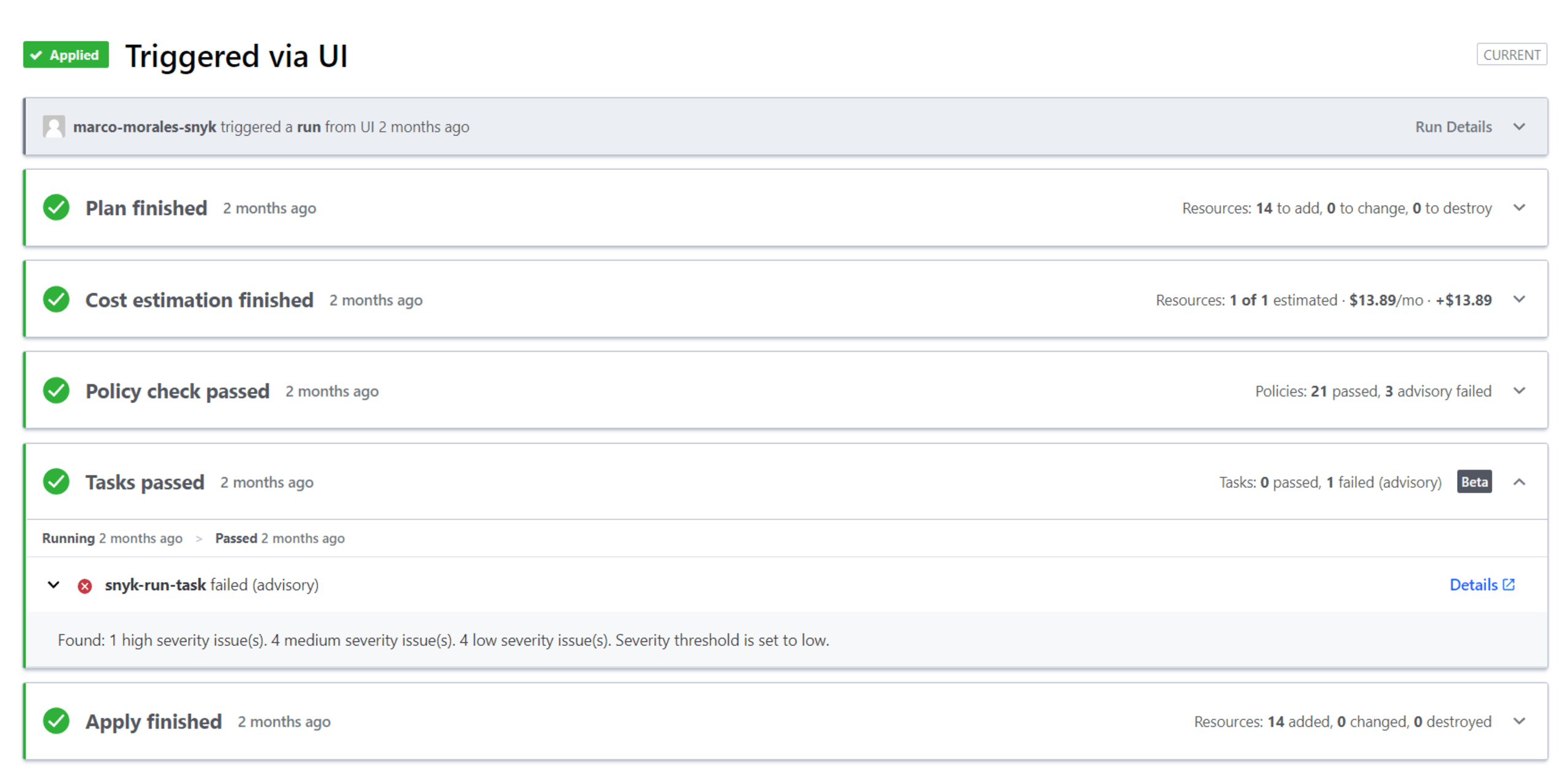

Dans l’optique d’aider les développeurs à sécuriser l’infrastructure plus en amont du cycle du développement logiciel, nous avons également dévoilé notre intégration Terraform Cloud et Enterprise, qui permet d’automatiser les contrôles de sécurité IaC et les implémentations avec des tâches d’exécution Terraform.

Unification de la sécurité dans le cycle du développement logiciel, du code au cloud

Jusqu’à présent, de nombreuses organisations disposaient d’outils et de processus distincts pour sécuriser le cloud, les applications et l’IaC. Ce fonctionnement pose des problèmes aux développeurs et aux équipes de sécurité pour plusieurs raisons : il génère des résultats contradictoires, nécessite de reprendre certaines tâches pour les gérer et empêche la création d’une vue unique et cohérente de la stratégie de sécurité sur l’ensemble du cycle du développement logiciel.

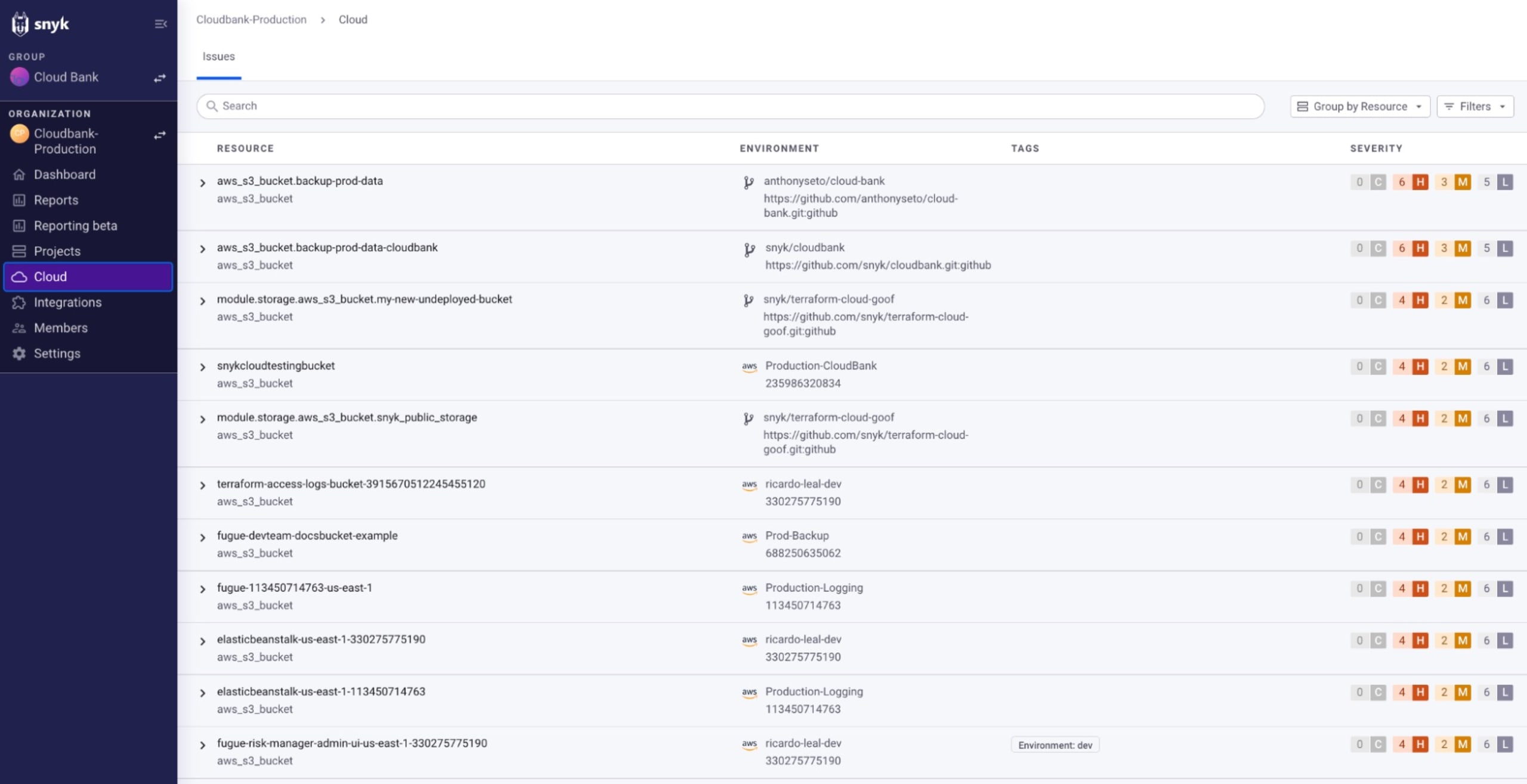

Snyk Cloud repose sur un moteur de politiques unifiées qui gère l’ensemble des workflows IaC et cloud Snyk. Les ingénieurs en sécurité n’ont ainsi qu’à appliquer les règles de sécurité Snyk une seule fois pour les faire respecter partout. Ce moteur est basé sur Open Policy Agent (OPA) et procède à des contrôles réguliers des configurations IaC et cloud à chaque stade des tests : développement local dans la CLI/l’IDE, analyse automatique des référentiels Git, tests, gating du pipeline de CI/CD ou contrôles dans vos environnements cloud d’exécution. Pour les environnements cloud, Snyk fournit une intégration avec AWS et les environnements Google Cloud à la fois simple, rapide et sans agent, prise en charge dans l’interface graphique et l’API. La prise en charge d’Azure arrivera quant à elle très bientôt.

Snyk Cloud propose également des interfaces unifiées et homogènes pour visualiser les problèmes, les ressources et les environnements. Des filtres permettent de prioriser les corrections et efforts de développement liés aux problèmes les plus critiques, par exemple en affichant uniquement les problèmes d’un environnement de production spécifique ou de gravité critique et élevée.

Rétablissement du lien entre le cloud et le code pour donner du contexte aux développeurs

La visibilité sur le cloud est un maillon important de la sécurité du cloud, mais au final, cette sécurité dépend entièrement des corrections que vous avez apportées dans le code. En 2022, nous avons donc axé nos efforts sur le retour du contexte du cloud dans le code pour aider les développeurs à prioriser et mettre en contexte les problèmes.

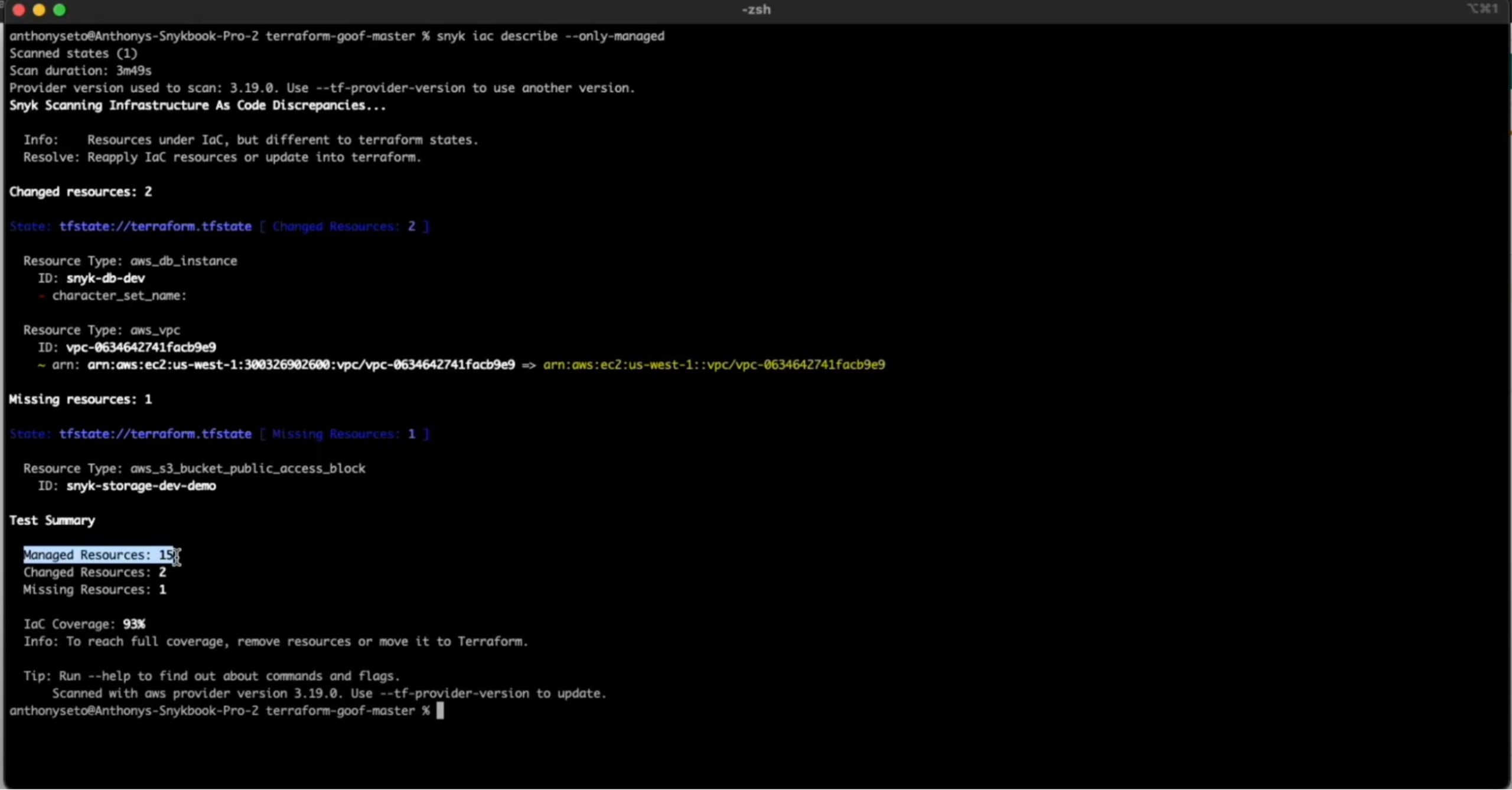

En mai de la même année, nous avons annoncé des fonctions de détection des dérives pour Snyk IaC, qui permettent aux développeurs d’identifier les dérives de configuration dans leurs environnements cloud. À partir de la CLI, Snyk IaC utilise des droits de lecture seule pour comparer les définitions de l’IaC aux configurations des ressources dans le cloud. Snyk génère des rapports sur les éléments suivants :

Dérive de configuration : des ressources cloud à l’origine configurées et déployées via l’IaC ont ensuite dévié de leur état attendu (par exemple, un acteur malveillant ou une personne disposant des accès a procédé à des modifications)

Ressources non gérées : des ressources cloud non définies dans le code et donc non soumises au même niveau de retours de sécurité pendant le processus de développement.

% de couverture IaC dans votre environnement cloud :pourcentage total des ressources gérées par l’IaC (et donc soumises aux normes de sécurité et de conformité)

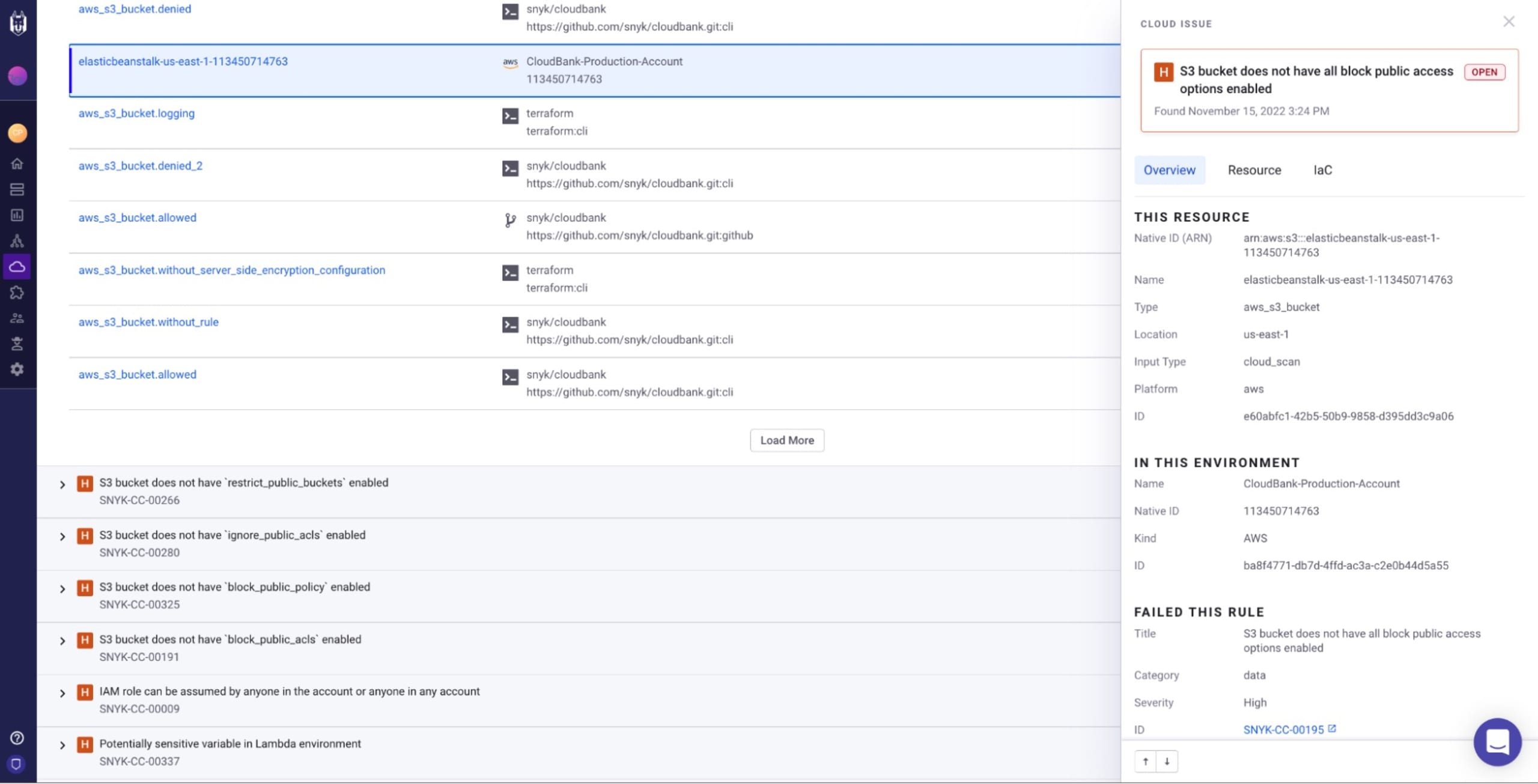

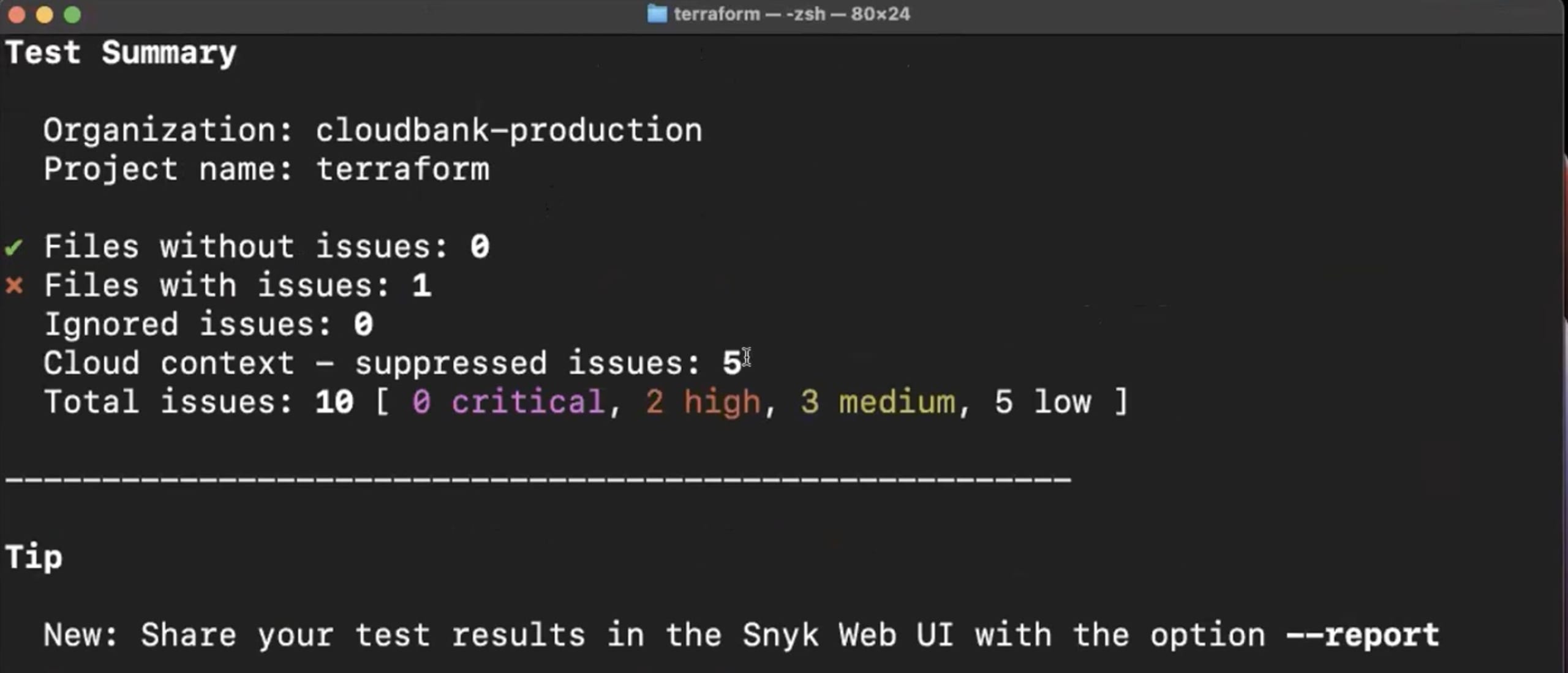

Les outils SAST et d’analyse statique classiques pour l’IaC génèrent de nombreux faux positifs, ce qui pousse les équipes de sécurité et de développement de la plateforme à ignorer leurs alertes. Avec le lancement de Snyk Cloud en novembre 2022, nous avons également intégré le contexte cloud aux problèmes IaC afin de réduire les faux positifs en lien avec ces derniers.

En faisant le lien entre le cloud et le code, le moteur de politiques unifiées de Snyk Cloud est capable de reconnaître et de supprimer automatiquement les erreurs de configuration IaC déjà corrigées par les paramètres du compte cloud. Il peut par exemple s’agir d’un problème de « compartiment S3 accessible publiquement » signalé pour un compte de cloud AWS paramétré pour interdire l’accès public. Snyk reconnaîtra le contexte et supprimera automatiquement le problème IaC pour éviter la génération d’un faux positif.

Perspectives 2023

Cette année a été riche en événements, mais nous comptons bien poursuivre la concrétisation de notre vision d’une sécurité du cloud pilotée par les développeurs. Nous avons d’ailleurs reçu de multiples marques de soutien et retours positifs de la part de clients comme Tealium et Global Giving. La plateforme Snyk de demain combinera une visibilité totale sur les applications, l’infrastructure et le cloud d’exécution à chaque étape du cycle du développement logiciel. Les utilisateurs pourront ainsi identifier les zones du cloud les plus exposées à une vulnérabilité et apporter le correctif du code à la bonne équipe de développement, le tout depuis une seule plateforme.

Au 1 semestre 2023, nous prévoyons d’améliorer la capacité de Snyk Cloud à faire le lien entre problèmes du cloud et ressources du code qui en sont à l’origine pour permettre d’apporter des correctifs directement dans l’IaC, mais aussi d’améliorer les rapports de détection des dérives.

Nous continuerons à travailler sur les vues et rapports de sécurité et de conformité pour aider les équipes de sécurité, ainsi que sur l’application des politiques de sécurité tout au long du cycle du développement logiciel à l’aide de règles personnalisées.

En ce qui concerne plus spécifiquement l’infrastructure en tant que code, nous allons continuer à renforcer notre ensemble de règles et les capacités de filtrage du moteur en prenant mieux en charge les workflows Terraform, de nouveaux formats IaC et les problèmes du cloud en contexte pour minimiser les faux positifs afin que les efforts de développement puissent se concentrer sur les seules alertes critiques.

Merci de votre intérêt pour Snyk et très belle année à vous.