Nesta seção

Segurança da nuvem – essencial para sua cibersegurança

O que é a segurança da nuvem?

A computação em nuvem tem sido amplamente adotada por organizações de todos os portes graças à escalabilidade, flexibilidade e velocidade de implantação que oferece. Ao usar nuvens públicas e/ou privadas, as organizações podem implantar software, incluindo aplicativos nativos da nuvem, sem o custo e a complexidade associados a infraestruturas de TI locais.

Os provedores de nuvens públicas priorizam a segurança porque o modelo de negócio requer a manutenção da confiança do público. Ainda assim, os parâmetros que delimitam a tradicional infraestrutura local de TI desaparecem na nuvem. Os ambientes de nuvem são interconectados, oferecendo aos invasores muitos pontos em potencial para entrar e percorrer as redes. Além disso, é difícil manter visibilidade e controle sobre aplicativos e dados nativos da nuvem devido à rápida evolução e à natureza distribuída dos ambientes de nuvem.

Os desenvolvedores precisam de novos métodos para proteger aplicativos nativos da nuvem desenvolvidos com abordagens modernas como CI/CD, aplicativos sem servidor e contêineres. Não é mais possível proteger aplicativos depois que eles entram no modo de produção.

Nesta postagem, vamos explorar a segurança da computação em nuvem e suas ramificações para os desenvolvedores atuais.

O que significa “segurança da nuvem”?

Segurança da nuvem é o conjunto de técnicas e ferramentas usadas para proteger a infraestrutura, os aplicativos e os dados das nuvens. As abordagens de segurança tradicionais focavam na proteção das redes internas contra ameaças externas, mas o perímetro da nuvem não pode ser definido rigidamente e, em muitos aspectos, a infraestrutura da nuvem opera de forma diferente da infraestrutura dos centros de dados. Ao implementar a segurança da nuvem, as organizações podem garantir a privacidade de dados, controlar o acesso a redes e recursos, manter a conformidade e liberar as equipes de TI para que se concentrem em outras tarefas.

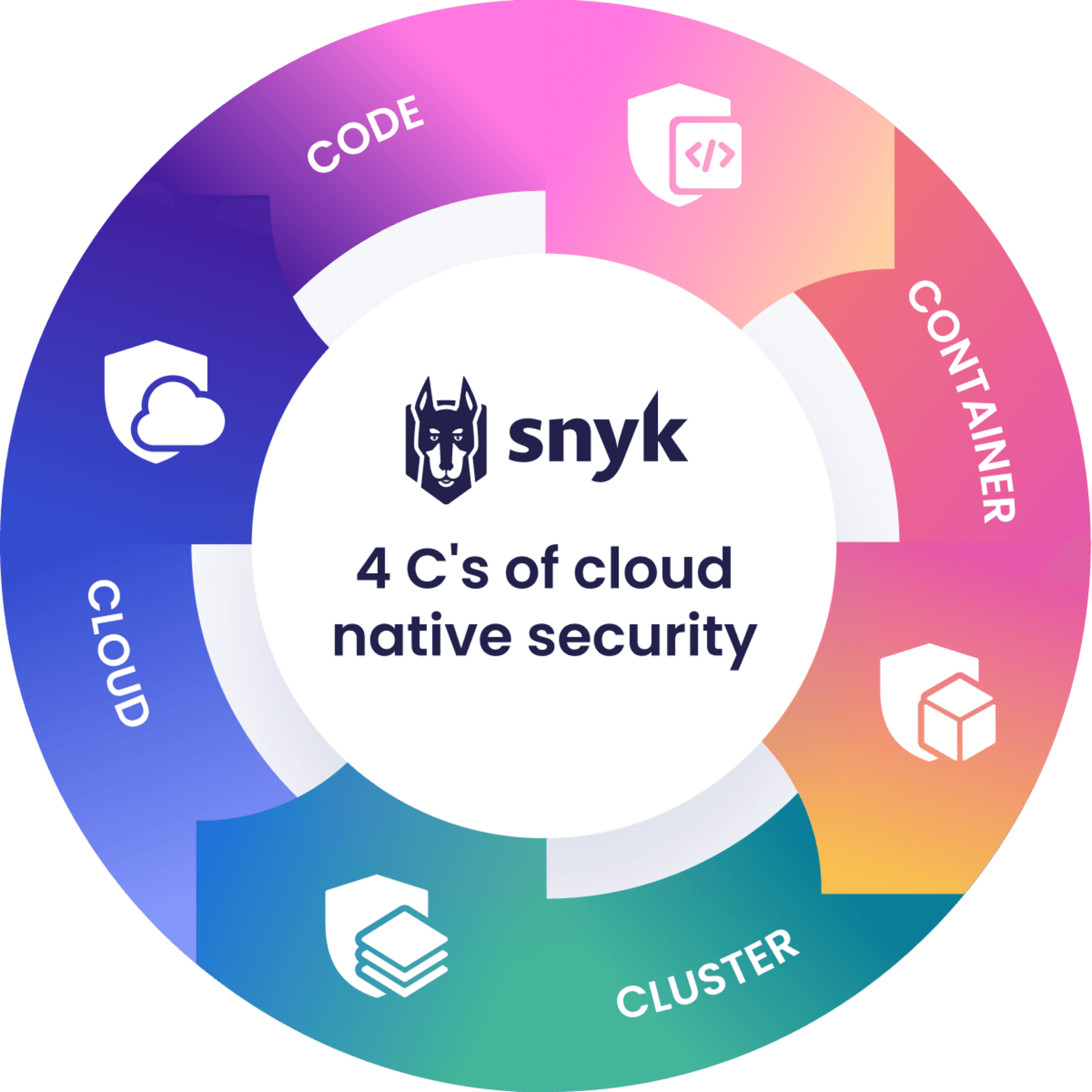

De acordo com o Kubernetes, os 4 elementos da segurança nativa da nuvem são:

Nuvem

Clusters

Contêineres

Código

Cinco benefícios da segurança da nuvem

Manter a confiança dos clientes

Simplificar a administração

Segurança unificada

Privacidade e conformidade

Resiliência

Os modelos de nuvem são um modo eficiente de executar aplicativos e armazenar dados sem os custos e os longos períodos associados à implantação e manutenção de sistemas locais. Eles também podem limitar a visibilidade e o controle de processos críticos. Ao criar um robusto programa de segurança da nuvem, as organizações podem obter vários benefícios:

Manter a confiança dos clientes: os usuários podem acessar dados e aplicativos de qualquer lugar e em qualquer dispositivo, sabendo que seus recursos estão seguros contra ameaças de cibersegurança ou exclusão acidental.

Administração simplificada: os antigos recursos de segurança em TI exigiam configurações manuais e atualizações frequentes. A segurança da nuvem usa uma abordagem proativa que oferece proteção em tempo integral com pouca ou nenhuma intervenção exigida após sua implantação.

Segurança unificada: a computação em nuvem permite que os usuários acessem fluxos de trabalho em qualquer dispositivo ou ponto de extremidade, algo difícil de gerenciar usando abordagens tradicionais. A segurança da nuvem centraliza o monitoramento de rede e simplifica o processo de atualizar softwares e políticas. Toda a administração da segurança ocorre em um único lugar.

Privacidade e conformidade: a segurança da nuvem permite que os desenvolvedores criem e implementem automaticamente políticas para garantir a privacidade de dados e a conformidade regulatória.

Resiliência: a segurança da nuvem simplifica a implementação de planos de recuperação de desastres, já que a administração ocorre em um local unificado.

Quais são os tipos de segurança da nuvem?

Existem vários aspectos da segurança da nuvem:

A segurança de dados foca na proteção de dados em repouso e em trânsito.

O gerenciamento de identidade e acesso(IAM) controla o tráfego entre cada zona de arquitetura da nuvem usando controles de identificação e acesso.

A governança e a conformidade se dedicam a garantir que a arquitetura da nuvem obedeça a regulamentações organizacionais e governamentais.

A continuidade de dados e negócios gera redundância para garantir que os sistemas possam ser recuperados em caso de interrupção da rede ou perda de dados.

Com isso em mente, vamos ver em detalhes cada tipo de segurança de computação em nuvem.

Segurança de dados

Dados confidenciais precisam ser protegidos tanto em repouso em nuvens públicas quanto em trânsito para impedir o acesso ou vazamento não autorizados. Como os usuários podem acessar dados pela internet de qualquer local ou dispositivo, as equipes de TI devem adotar novas abordagens para proteger os dados.

Diversas ferramentas e técnicas estão disponíveis para proteger os dados na nuvem:

Criptografia: usa um algoritmo para codificar informações em repouso e em trânsito. Se os invasores conseguirem violar barreiras e acessar dados, terão que descriptografá-los para vê-los na forma original. Isso requer um nível de capacidade computacional que é economicamente impraticável para a maioria dos invasores, o que faz da criptografia uma ferramenta importante na segurança de dados.

VPNs: as redes privadas virtuais (VPNs) permitem usar conexões possivelmente inseguras para realizar o envio seguro de dados, criptografando-os e direcionando-os por um servidor remoto operado pelo host da VPN. Isso protege os dados e disfarça sua identidade e localização.

Arquitetura de segurança da nuvem: as violações nativas da nuvem costumam explorar erros ou vulnerabilidades em implantações da nuvem, acessar dados em interfaces mal configuradas ou inseguras e, depois, extrair esses dados para a rede do invasor. Por esse motivo, é uma prática recomendada isolar os componentes da arquitetura da nuvem como aplicativos, contêineres, máquinas virtuais e dados. Ferramentas como nuvens privadas virtuais e Azure VNet conseguem fazer isso particionando os conteúdos em sub-redes. Políticas de segurança granulares, configurações de IAM, firewalls e configurações de direcionamento podem ser aplicadas ao controle de acesso.

Monitoramento de serviços na nuvem: como os serviços na nuvem existem fora de redes e dispositivos internos, as equipes de TI precisam de uma maneira de obter visibilidade do próprio serviço na nuvem para monitorar os dados. Isso corresponde aos métodos tradicionais de monitoramento de tráfego da rede interna, mas a gestão de múltiplas nuvens precisa se integrar a diferentes provedores de nuvem e abordar a elevada complexidade associada às implantações de nuvem. Os clientes que usam um único provedor de nuvem também precisam estabelecer e manter visibilidade do tráfego de suas redes para garantir a segurança.

Vale a pena observar que cada uma dessas ferramentas e técnicas protege tanto contra invasores maliciosos quanto contra erros humanos que levam a vazamentos e corrupção de dados. A implementação delas é o primeiro passo para reduzir o impacto de um possível comprometimento.

Gerenciamento de identidade e acesso (IAM)

Os modelos de computação em nuvem abrangem inúmeras tecnologias, como serviços de armazenamento de bancos de dados e objetos, software (como sistemas operacionais e máquinas virtuais) e hardware no lado do usuário, que muitas vezes são opções BYOD (traga seu próprio dispositivo). Controlar o tráfego entre essas zonas é um aspecto crucial da segurança da nuvem. O IAM permite obter visibilidade e controle de todos esses usuários e pontos de extremidade.

O IAM inclui:

Autenticação e autorização: controles de acesso são um método fundamental para impedir que usuários, tanto legítimos quanto maliciosos, comprometam informações e sistemas. Um forte gerenciamento de senhas e a autenticação de múltiplos fatores são dois exemplos de boas ferramentas de autenticação e autorização.

Controles de acesso com base em função: referem-se ao uso de controles de acesso baseado em funções, e não em nível individual. Esses controles são mais fáceis de alterar quando um usuário muda de função. Os privilégios devem sempre ser concedidos com abordagem “privilégio mínimo”, de forma que privilégios mais extensivos exijam uma forte autenticação. Ao conceder acesso do tipo “privilégio mínimo”, você garante que, se um invasor conseguir acesso a uma conta, não poderá avançar mais no sistema nem acessar dados importantes como chaves de API.

Segurança em diferentes zonas: inclui bloqueio de porta, exigência de permissões, implementação de segurança granular e outros recursos.

O ideal seria as equipes de segurança supervisionarem cada instância de identificação e autenticação. No entanto, devido às limitações dos recursos, cada usuário precisa ter uma compreensão básica de como reduzir o risco de violação com suas credenciais. Isso inclui treinamento sobre o uso de senhas fortes e autenticação multifatorial. Os princípios do IAM reforçam a importância da arquitetura de nuvem segura, e ter um cargo específico como o arquiteto de segurança da nuvem garante a correta configuração e gestão.

Governança e conformidade

Os ambientes de nuvem adicionam novas dimensões à conformidade com requisitos regulatórios associados à privacidade dos usuários, como SOC 2, PCI e HIPAA, além de requisitos internos. Os processos de conformidade precisam abordar a própria infraestrutura, bem como interfaces que vinculam os sistemas internos, a infraestrutura da nuvem e a internet.

A automatização de políticas e controles é uma abordagem usada para garantir a conformidade com ambientes de nuvem. Deve-se incluir políticas para rastrear, priorizar e mitigar ameaças contra sistemas essenciais, políticas para proteger dados, controles de acesso com base em função, uso de criptografia e registros e políticas de comportamento seguro dos usuários, como em relação ao uso de senhas.

Resiliência de dados e continuidade dos negócios

Esse aspecto da segurança da nuvem cria medidas de redundância para que os dados e as operações comerciais permaneçam ativas em caso de desastre ou perda imprevista de dados. Backups de dados e sistemas ajudam a garantir operações ininterruptas. Essa abordagem também inclui etapas para testar backups e instruções para recuperar dados. Os dados que são armazenados em backup corretamente na nuvem também podem proteger você contra ataques de ransomware. Caso um invasor criptografe todos os seus arquivos ativos, você pode recuperá-los nos backups sem pagar a recompensa.

Por que a segurança da nuvem é importante?

A segurança da nuvem é importante por causa da natureza interconectada das arquiteturas de nuvem. Ainda que os provedores de nuvem tenham programas de segurança abrangentes porque seu modelo de negócio depende disso, os hackers podem contornar as verificações de segurança através do comprometimento de identidades, como aconteceu no ataque a empresas e agências federais norte-americanas que usam serviços em nuvem da Microsoft.

Sem uma segurança de nuvem robusta, basta que um invasor viole um dispositivo frágil ou recurso de nuvem mal configurado. Ele pode percorrer as interfaces com outros sistemas de nuvem para encontrar dados que podem ser replicados para sua própria conta de nuvem ou servidor.

Por esse motivo, provedores e usuários de nuvem devem proteger o acesso em cada interface que conecta dispositivos, aplicativos, recursos de nuvem e redes.

Além de seu papel na proteção contra ameaças cibernéticas, a segurança da nuvem é importante porque oferece continuidade em caso de interrupção da rede ou falta de energia em um data center. Essas interrupções podem provocar danos em curto prazo, como a incapacidade de acessar dados em momentos de necessidade, ou consequências de longo prazo como a perda de dados permanente. Um programa de segurança da nuvem deve incluir planos para backup de aplicativos e dados e interrupções da rede.

Segurança da nuvem, segurança de aplicativos e segurança de aplicativos nativos da nuvem

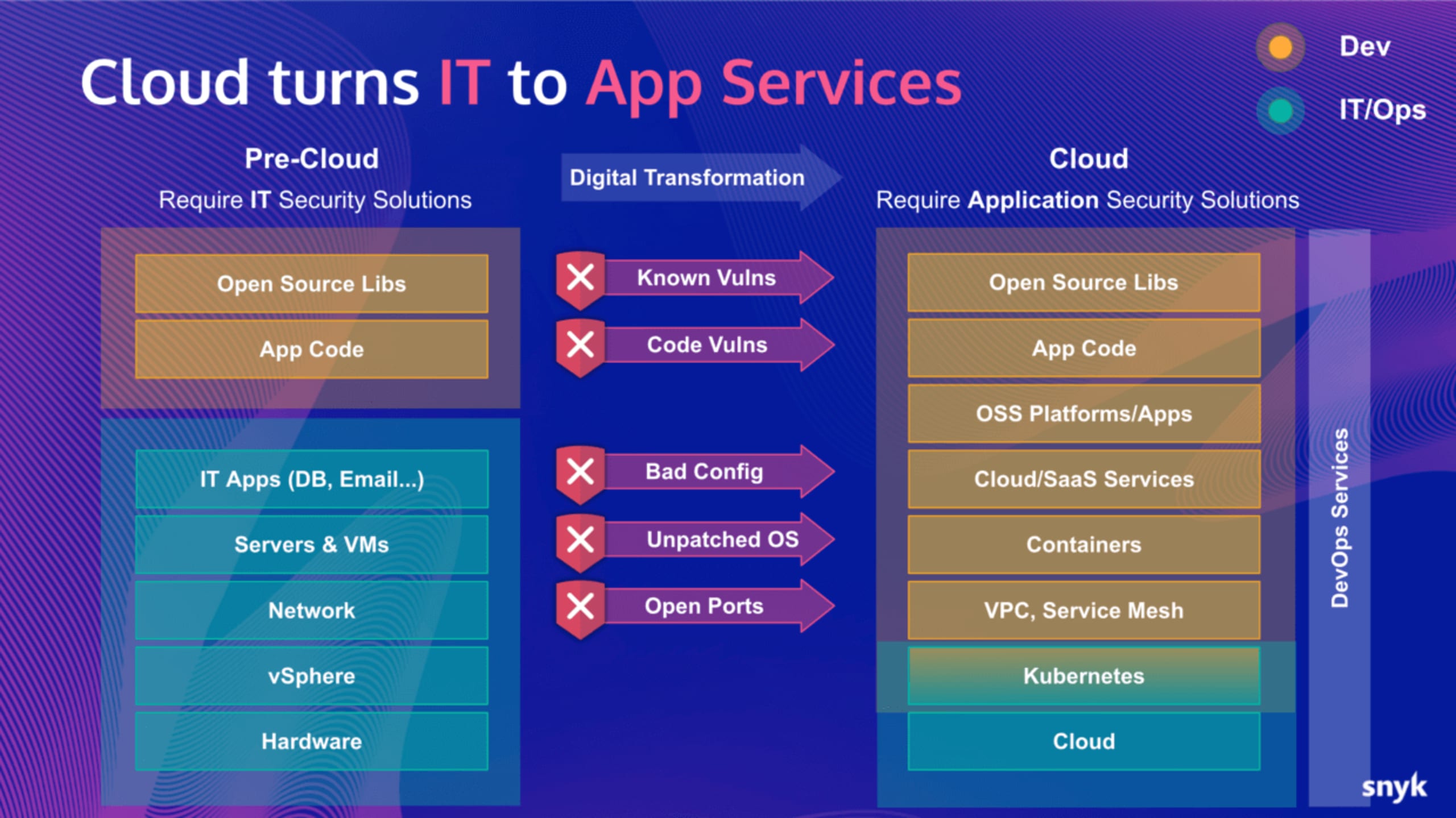

A linha entre a segurança de aplicativos e a segurança da nuvem está cada vez mais tênue, em especial quando se usam arquiteturas nativas da nuvem como contêineres e recursos sem servidor. Os desenvolvedores têm maior participação na nuvem quando abordagens do tipo política como código (PaC) e infraestrutura como código (IaC) substituem procedimentos manuais com métodos padronizados e repetíveis que são escritos como código.

Em outras palavras, os desenvolvedores são cada vez mais responsáveis pela segurança dos aplicativos que escrevem e da infraestrutura onde esses aplicativos são executados. Os desenvolvedores estão cada vez mais sensíveis às preocupações com a segurança, e 61% dizem que a troca para as tecnologias nativas da nuvem aumentou as preocupações com segurança.

Isso nos leva a questionar quem é responsável pela segurança da nuvem, pois são várias as partes envolvidas nesse processo, como as equipes de segurança, operações e desenvolvimento na organização do cliente e o provedor da nuvem do outro lado.

Quem é responsável por proteger a nuvem?

Os provedores de nuvens públicas seguem um modelo de responsabilidade compartilhada sobre a segurança da nuvem, que atribui as incumbências ao envolvido que controla cada aspecto da nuvem.

Os provedores geralmente são responsáveis pela proteção de redes, infraestrutura da nuvem e servidores usados na hospedagem física de dados e cargas de trabalho. Os clientes são responsáveis por escolher um provedor seguro, controlar o acesso de usuários, garantir a conformidade com regulamentações organizacionais e governamentais e configurar e manter os sistemas em segurança.

As responsabilidades de segurança dependem do tipo de serviço de nuvem

Os requisitos de segurança podem variar de acordo com o tipo de serviço de nuvem oferecido Alguns exemplos:

Software como serviço (SaaS)

A principal responsabilidade dos clientes de SaaS é garantir o uso de protocolos de acesso seguro, e os provedores ficam responsáveis por proteger o back-end. Muitos ataques se aproveitam de integrações de aplicativos SaaS com outras plataformas, então é importante ter visibilidade sobre fluxos e dados de usuários.

Plataforma como serviço (PaaS)

As empresas de PaaS oferecem aos clientes uma “área restrita” que podem alugar para desenvolver aplicativos na infraestrutura do provedor. Os provedores são responsáveis por proteger o sistema operacional, o middleware e o ambiente de runtime, enquanto os clientes são responsáveis pelos dispositivos do usuário final, redes, aplicativos, dados e acessos dos usuários. O desenvolvimento de aplicativos em ambientes PaaS envolve uma perda de visibilidade que dificulta a detecção de movimentos ou uso não autorizado por invasores em um ambiente de nuvem. É preciso usar controles de segurança sistemáticos e ferramentas de visibilidade para detectar e impedir atividades suspeitas.

Infraestrutura como serviço (IaaS)

A IaaS oferece alternativas à criação dispendiosa de uma infraestrutura local, permitindo que os clientes aluguem hardware e infraestrutura computacional sempre que necessário. Os provedores são responsáveis por proteger os servidores físicos, as redes e os dados, enquanto os clientes se responsabilizam por tudo que é executado na infraestrutura do provedor, incluindo sistema operacional, aplicativos e middleware, além de acesso de usuários, configurações de recursos e dispositivos e redes de usuários finais.

Ambientes de segurança da nuvem

A “nuvem” geralmente é considerada um local, mas é mais útil pensarmos nela como um modelo para armazenar dados e executar cargas de trabalho em um ambiente distribuído. Existem diversos tipos de ambientes de nuvem, como:

Nuvens públicas

São serviços de terceiros em que os clientes compartilham os recursos do provedor com outros clientes. Os clientes costumam acessar as nuvens públicas em navegadores. Elas investem pesado em segurança, e a maioria das violações de nuvens públicas surgem de erros de configuração de clientes ou outros erros. Até 2025, 99% das falhas de segurança das nuvens serão causadas por erros dos clientes, de acordo com a Gartner.

Nuvens privadas

Oferecem aos clientes um ambiente exclusivo que é gerenciado externamente por um provedor terceirizado, ou internamente, como uma abordagem moderna ao data center tradicional. Elas podem ser consideradas mais seguras do que as nuvens públicas, já que são isoladas pelo firewall do usuário, mas também estão suscetíveis a desafios de segurança, como violações baseadas em identidade.

Nuvens governamentais

São criadas especificamente para oferecer ambientes de nuvem isolados para clientes de um governo que podem estar lidando com dados sensíveis ou confidenciais e devem seguir normas rígidas de segurança.

Multinuvem

Mescla vários serviços de nuvem de diferentes provedores do mesmo tipo (por exemplo, nuvens públicas ou privadas). As configurações de multinuvem costumam ser utilizadas em empresas com equipes distribuídas trabalhando em diferentes projetos, com cronogramas e requisitos técnicos próprios. As equipes podem escolher provedores de nuvem diferentes com base nas necessidades dos projetos. Esses modelos também podem ser usados após fusões e aquisições, com cada empresa envolvida usando provedores de nuvem diferentes. O uso de uma multinuvem aumenta a complexidade dos esforços de segurança devido à necessidade de ter ferramentas e conhecimentos específicos de segurança para cada nuvem usada.

Nuvem híbrida

As nuvens híbridas mesclam data centers em nuvem privados locais ou de terceiros com nuvens públicas. Algumas empresas usam o que a Gartner chama de uso “bimodal”, com as duas cargas de trabalho na nuvem e no data center, principalmente durante períodos de migração e em meio a esforços de transformação digital.

Nuvens locais e externas

Os clientes têm a opção de acessar ambientes de nuvem gerenciadas fora do local por um provedor externo ou uma nuvem local interna que permite criar configurações personalizadas para cada recurso. Os serviços de nuvem externos são fornecidos remotamente e permitem que os clientes reduzam os custos com hardware, manutenção e segurança, enquanto as nuvens locais exigem que os clientes gerenciem redes, armazenamento, servidores e a segurança do ambiente da nuvem.

Como a Snyk pode ajudar a proteger seus ambientes de nuvem

O processo de desenvolvimento de software mudou. A segurança precisa ser incorporada em cada estágio do ciclo de vida, em vez de só ser considerada após o aplicativo estar em modo de produção. As infraestruturas tradicionais foram substituídas por código que define a infraestrutura, os serviços e contêineres dos aplicativos. Os próprios aplicativos agora utilizam código aberto em grande parte da sua base. Eles são criados em contêineres, máquinas virtuais e arquitetura sem servidor, e incluem instruções de implantação e configuração da infraestrutura onde serão executados, usando ferramentas como Kubernetes e Terraform.

A segurança da nuvem precisa dar suporte aos desenvolvedores durante o processo de design e criação de aplicativos nativos da nuvem ao longo do pipeline de CI/CD. A Snyk oferece diversas ferramentas para ajudar os desenvolvedores a incorporar a segurança da nuvem nos aplicativos e fluxos de trabalho.

Segurança focada no desenvolvedor

As ferramentas de segurança para desenvolvedores da Snyk permitem que os desenvolvedores incorporem a segurança desde as primeiras linhas de código. A Snyk inclui scanners de dependência de código aberto e segurança de contêiner e de infraestrutura como parte da plataforma.

Segurança da infraestrutura como código (IaC)

Os modelos de IaC definem o estado em que você deseja executar a infraestrutura da nuvem, como runbooks automatizados que capturam as complexidades das implantações manuais e as transformam em etapas repetíveis que podem ser testadas antes de serem executadas. A IaC permite introduzir práticas recomendadas de desenvolvimento de software nas definições da infraestrutura. O Snyk IaC disponibiliza uma ferramenta para testar a conformidade com políticas e padrões de segurança e arquitetura sempre que há alterações no código. Ele funciona com a infraestrutura da AWS, Azure e GCP e com as ferramentas de IaC do Kubernetes e do Terraform.

Segurança de contêineres – incluindo runtime com a Sysdig

O Snyk Container ajuda os desenvolvedores a proteger aplicativos e contêineres ao mesmo tempo. Sua imagem de base permite resolver vulnerabilidades em pouco tempo, fazendo upgrade para imagens de base mais seguras. Os recursos de verificação permitem encontrar e remediar automaticamente vulnerabilidades em contêineres nos ambientes de desenvolvimento e execução. A parceria da Snyk com a Sysdig expande o Snyk Container, permitindo que você proteja o ambiente de Kubernetes em runtime, além de fornecer feedback e visibilidade aos desenvolvedores.

Segurança desde o início e princípios de DevSecOps

A segurança de aplicativos tradicional focava em verificar e corrigir vulnerabilidades no modo de produção. Devido à complexidade dos ambientes de nuvem atuais e à velocidade dos lançamentos de aplicativos, essa abordagem deixou de ser eficaz. A abordagem moderna de DevSecOps incorpora a segurança desde o início do processo de desenvolvimento e é um aspecto fundamental do desenvolvimento de aplicativos nativos da nuvem e das ferramentas correspondentes.

Mais novidades em breve com a Fugue

A Snyk adquiriu a Fugue para ampliar sua plataforma com a capacidade de conectar a postura da nuvem ao código de configuração. Essa parceria fornecerá a primeira ferramenta de gerenciamento de postura da segurança da nuvem (CSPM) voltada aos desenvolvedores, permitindo que assumam a responsabilidade pela segurança continuada de aplicativos após implantação no modo de produção.

Proteja seus aplicativos gratuitamente

Conte com a Snyk para proteger seu código, dependências, contêineres e infraestrutura como código.