Roteiro de dicas: Atender aos padrões de conformidade de segurança

15 de setembro de 2022

0 minutos de leituraA segurança e a conformidade desempenham um papel importante em todas as organizações. Sem a confiança e a lealdade dos clientes, as empresas não são nada. Para muitas delas, desde startups em estágio inicial até grandes corporações multinacionais, o primeiro passo para conquistar essa confiança é demonstrar que estão com os controles de segurança corretos em vigor.

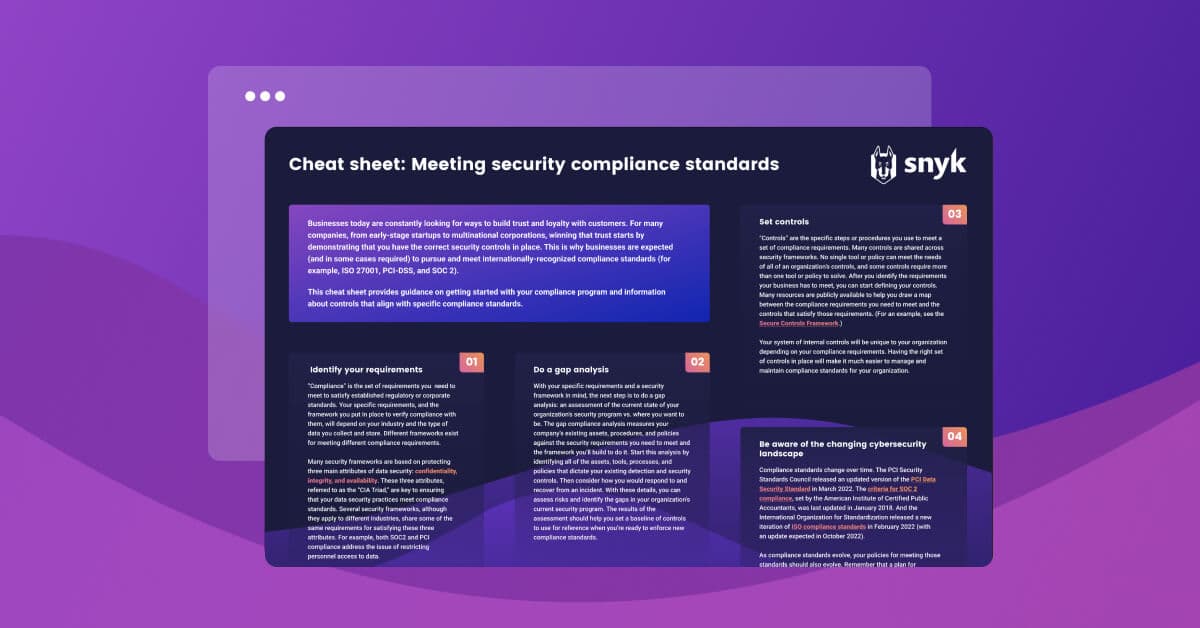

Os padrões de conformidade reconhecidos internacionalmente, como o ISO 27001, o PCI-DSS e o SOC 2, constituem as metas padrão do setor que a maioria das empresas e organizações busca alcançar. Este roteiro de dicas orienta sobre como iniciar seu programa de conformidade e contém informações a respeito de controles que se alinham a padrões de conformidade específicos.

Use as etapas a seguir como um guia para estabelecer seu próprio programa de conformidade. Você também pode conferir o roteiro de dicas acima para saber como a Snyk pode ajudar a estabelecer controles para atender aos requisitos de conformidade do SOC 2, ISO e PCI.

1) Identifique seus requisitos

A conformidade de segurança começa com a determinação dos requisitos que sua organização deve cumprir para atender aos padrões regulamentares ou corporativos estabelecidos. A lista de requisitos, e a maneira como são implementados, dependem do seu setor de atuação, das prioridades da organização, dos tipos de dados coletados e de como eles são armazenados. Não existem soluções quando se trata de conformidade de segurança, e é por isso que existem vários frameworks.

Embora não haja uma fórmula exata para um framework de segurança, os três principais atributos da segurança de dados (confidencialidade, integridade e disponibilidade) são um ótimo ponto de partida. Esses três atributos, chamados de “Tríade CIA” (do inglês confidentiality, integrity, availability), são essenciais para garantir que as suas práticas de segurança de dados atendam aos padrões de conformidade. Os frameworks de segurança comuns geralmente compartilham alguns dos mesmos requisitos para atender aos padrões de confidencialidade, integridade e disponibilidade. Por exemplo, a conformidade com o SOC2 e o PCI aborda a questão de restringir o acesso aos dados pelo pessoal da empresa.

2) Faça uma análise de lacunas

Agora que você conhece seus requisitos específicos e escolheu um framework de segurança para trabalhar, é hora de fazer uma análise de lacunas. Uma análise de lacunas é uma avaliação do estado atual do programa de segurança da sua organização em comparação ao ponto em que você deseja estar. A análise de lacunas de conformidade mede os ativos, os procedimentos e as políticas existentes da sua empresa em relação aos requisitos de segurança que precisam ser cumpridos e a framework que você criará para fazer isso. Isso permite determinar quais etapas já foram concluídas e o que ainda precisa ser estabelecido.

Comece sua análise de lacunas identificando todos os ativos, ferramentas, processos e políticas que determinam seus controles atuais de segurança e detecção de vulnerabilidades. Em seguida, use essas informações para avaliar como a sua organização reagiria a um incidente de segurança hipotético. Essas informações ajudarão a realizar uma avaliação de riscos precisa e a identificar as lacunas no programa de segurança atual da sua organização. Essa medida de base atuará como um ponto de referência para aplicar e avaliar novos padrões de conformidade.

3) Defina controles

Controles são as etapas ou procedimentos específicos que você utiliza para atender a um conjunto de requisitos de conformidade. Muitos controles comuns, como a restrição do acesso a dados pessoais, são compartilhados entre os frameworks de segurança dominantes. É importante observar que nenhuma ferramenta ou política isolada pode atender às necessidades de todos os controles de uma organização, em especial porque a solução de alguns controles exige várias ferramentas ou políticas.

Agora que determinou seus requisitos e concluiu a análise de lacunas, você pode começar a definir seus controles para englobar as áreas necessárias. Felizmente, não faltam recursos para ajudar a combinar os requisitos de conformidade que precisam ser cumpridos com os controles que os satisfazem. Nossa recomendação é o Secure Controls Framework.

4) Esteja ciente do cenário de segurança cibernética em constante mudança

Como acontece com a maioria das coisas no espaço de segurança cibernética e desenvolvimento de software, os padrões de conformidade estão em constante evolução. O PCI Security Standards Council lançou uma versão atualizada do Padrão de Segurança de Dados do PCI em março de 2022. Os critérios para conformidade com o SOC 2, definido pelo American Institute of Certified Public Accountants, foi atualizado pela última vez em janeiro de 2018. E a Organização Internacional para Padronização lançou uma nova versão dos padrões de conformidade ISO em fevereiro de 2022 (com uma atualização prevista para outubro de 2022).

À medida que os padrões de conformidade evoluem, as políticas que você implementa para atender a eles também devem evoluir. Lembre-se de que um plano de conformidade precisa ser dinâmico e atualizado.

Definição de padrões de segurança e conformidade com a Snyk

Esperamos que este guia tenha ajudado a simplificar a definição de um programa de conformidade. Os auditores de conformidade desejam ver provas do gerenciamento de riscos no seu SDLC. Para obter mais informações sobre como os recursos da Snyk podem ajudar a estabelecer controles para atender aos requisitos de conformidade do SOC 2, ISO e PCI, baixe o roteiro de dicas de conformidade agora mesmo e agende uma demonstração para ver a Snyk em ação.

Amado por desenvolvedores, confiável por segurança

As ferramentas da Snyk com foco nos desenvolvedores oferecem segurança integrada e automatizada que atende aos seus requisitos de governança e conformidade.