Vous voulez l’essayer par vous-même ?

Présentation de l’analyse du code statique

Qu’est-ce que l’analyse du code statique et quand l’utiliser ?

La qualité du code est une caractéristique essentielle d’un logiciel. Meilleur est le code, meilleur est le logiciel. De la qualité de votre code dépend la sécurité, la stabilité et la fiabilité de votre application. Pour maintenir cette qualité, de nombreuses équipes de développement ont recours à des techniques comme la révision de code, les tests automatiques et les tests manuels.

La révision de code et les tests automatiques sont indispensables pour produire du code de qualité, mais ils ne permettent pas à eux seuls de mettre au jour tous les problèmes des logiciels. En effet, ils sont respectivement réalisés et créés par des êtres humains, ce qui entraîne inévitablement la présence de bugs et de vulnérabilités de sécurité dans l’environnement de production.

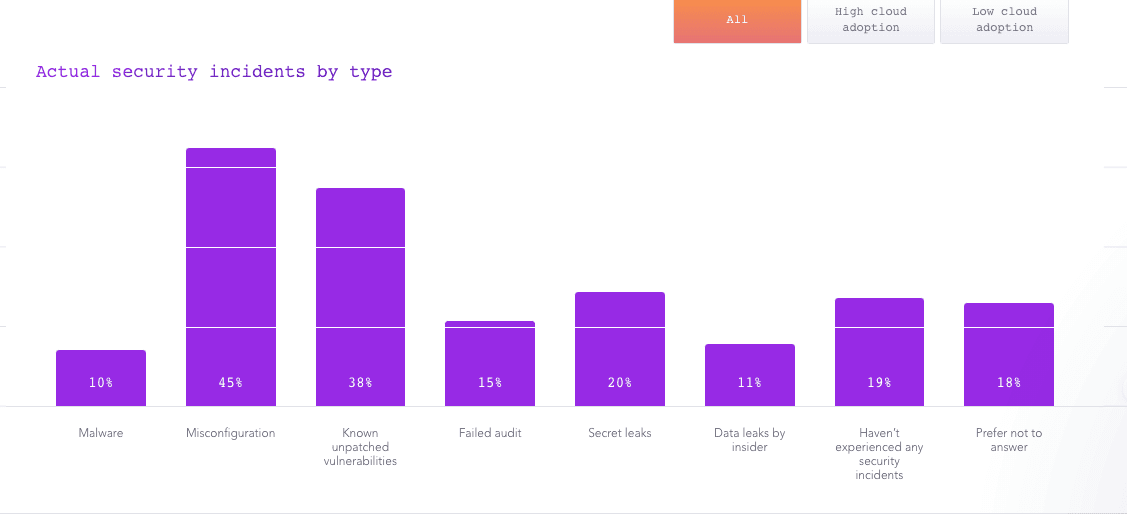

D’après le rapport State of Cloud Native Application Security, les erreurs de configuration et les vulnérabilités connues, mais non corrigées, sont responsables de la majorité des incidents de sécurité survenant dans les environnements cloud natifs.

L’analyse du code source pourrait permettre d’éviter la moitié des problèmes que l’on retrouve en production. Plutôt que de corriger ces problèmes après coup, il est préférable d’intégrer une assurance qualité et de faire appliquer des normes de codage tôt dans le cycle de développement logiciel à l’aide d’une analyse du code statique.

Qu’est-ce que l’analyse du code statique ?

L’analyse du code statique, appelée aussi analyse du code source ou révision du code statique, est le processus consistant à détecter les mauvaises habitudes de codage, les vulnérabilités potentielles et les défauts de sécurité dans le code source d’un logiciel, sans pour autant exécuter ce dernier. Il s’agit d’une forme de testing en boîte blanche.

Ce type d’analyse permet à vos équipes de repérer les bugs ou vulnérabilités que les autres outils et méthodes de test, par exemple les révisions de code manuelles et les compilateurs, ne relèvent généralement pas.

La mise en place d’une boucle de rétroaction rapide est un principe clé du mouvement DevOps. L’analyse du code statique vous permet d’automatiser ce mécanisme afin de détecter des défauts qui, non corrigés pourraient aboutir à des problèmes plus graves.

Elle offre l’opportunité de vérifier les habitudes de codage, mais aussi de réaliser des tests de sécurité des applications statiques (SAST).

De manière générale, un outil d’analyse du code statique contrôle les éléments suivants dans le code source :

Problèmes de code et vulnérabilités de sécurité

Qualité de la documentation

Cohérence de la mise en forme par rapport à la conception globale du logiciel

Conformité aux exigences du projet, aux normes de codage et aux meilleures pratiques de programmation

Violations des règles et conventions qui affectent l’exécution du programme et de critères de qualité non fonctionnels d’un logiciel, comme la complexité et la maintenabilité

Nous allons maintenant voir pourquoi vous devriez intégrer l’analyse du code statique dans votre processus de développement logiciel.

Comparaison entre analyse du code statique (SCA) et tests de sécurité des applications statiques (SAST)

Les tests de sécurité des applications statiques utilisent l’analyse du code statique pour détecter les problèmes de sécurité. De manière générale, l’analyse du code statique permet de détecter différents types de problèmes, notamment en lien avec le style, la mise en forme, la qualité, la performance ou la sécurité. Les outils SAST sont conçus spécifiquement pour détecter les problèmes de sécurité avec une grande efficacité. Ils visent un nombre limité de faux positifs et de faux négatifs, et fournissent des informations détaillées sur les causes sous-jacents des vulnérabilités, ainsi que sur les solutions à apporter.

6 raisons de recourir à l’analyse du code source

L’intégration de l’analyse du code statique au sein d’un processus DevOps offre divers avantages aux équipes de développement.

1\. Gains de temps et d’argent

L’analyse du code source se distingue des autres techniques de test en ce qu’elle vous permet de repérer les erreurs du code sans pour autant exécuter ce dernier. Le coût de la correction des erreurs augmente de manière exponentielle avec les phases de développement. La révision du code statique permet à votre équipe de gagner du temps et de se simplifier la tâche, que ce soit pour le développement, la révision de code ou les tests. Elle peut aussi vous faire économiser des millions d’euros de coûts imprévus en détectant des problèmes de code et des bugs tôt dans le cycle de développement, lorsque leur correction est encore bon marché.

2\. Amélioration de la sécurité du code

La sécurité du code est une problématique centrale pour les développeurs. Les logiciels étant omniprésents, ils doivent en permanence analyser leur code pour y détecter des vulnérabilités potentielles que l’on retrouve fréquemment dans les applications modernes (chiffrement insuffisant, fuites de ressources, interfaces non sécurisées, dépassements de mémoire tampon, etc.). L’analyse du code statique vérifie si votre code contient des anomalies à mesure que vous l’écrivez et contribue ainsi à éviter les failles de sécurité. En intégrant la sécurité dès les premières étapes du développement, vous pouvez considérablement limiter le coût des menaces et le risque qu’elles apparaissent par la suite.

3\. Taux de défauts inférieur

Les outils d’analyse du code statique réduisent le nombre de défauts des logiciels en détectant les problèmes de code et les bugs avant qu’ils ne se propagent jusqu’aux versions publiées. L’analyse du code source est aussi utile pour éviter la répétition de problèmes structurels à l’avenir. Elle peut vous permettre de mettre en place une politique de prévention qui finira par réduire les défauts du code dans l’ensemble du cycle de développement logiciel. Lors du développement de systèmes complexes, essentiels pour la sécurité et stratégiques, la capacité à détecter les défauts rapidement est capitale, car la moindre anomalie peut avoir des conséquences considérables et entraîner des décès, blessures ou pannes de systèmes.

4\. Processus simplifiés

Les workflows de CI/CD automatisés intègrent l’analyse du code statique dans le processus DevOps, ce qui permet de réduire la charge générée par les révisions de code. Les développeurs sont ainsi libres de se consacrer à d’autres tâches importantes. Ils peuvent également obtenir des retours précis et rapides qui les aideront à adopter des habitudes de programmation plus saines, à écrire du code de meilleure qualité, à apprendre de leurs erreurs et à éviter les problèmes de code similaires à l’avenir.

5\. Réduction du risque associé aux bases de code volumineuses et complexes

Alors que les systèmes logiciels deviennent incontournables pour générer de la valeur métier, les bases de code sont de plus en plus volumineuses et complexes. Habituellement, une base de code contient à la fois du code récent et du code hérité mis à jour. Si la modification et la réutilisation de code peuvent abaisser les coûts de développement, elles accroissent aussi le risque de bugs. Par ailleurs, le transfert de code d’un emplacement à un autre est une opération complexe.

De nombreux ingénieurs débutants, par exemple, copient du code issu de différents sites Web, comme StackOverflow, sans bien l’évaluer. L’analyse du code statique permet de gérer cette complexité et le risque associé. C’est en effet un moyen d’étudier le code récent et le code hérité avant leur ajout à un projet, mais aussi d’appliquer des normes de développement pour les équipes de développement internes et externes.

6\. Amélioration continue

L’analyse du code statique permet de repérer rapidement les erreurs de code et les améliorations possibles dans un workflow de développement classique. Elle contribue à réduire le nombre de défauts et à améliorer la qualité des modifications apportées par un développeur avant l’intégration du code au référentiel. De plus, elle vous permet de repérer directement pendant l’écriture du code des défauts difficiles à détecter manuellement. En bref, elle aide les développeurs à créer des logiciels sans faire de compromis entre qualité, rapidité et précision.

Elle offre un moyen efficace d’améliorer la qualité du code et la sécurité des applications tout en limitant les défauts du code et en apportant des gains de temps et d’argent liés à leur correction anticipée.

Dans les sections suivantes, nous allons vous aider à déterminer les questions à se poser pour choisir un outil d’analyse de code statique.

Choisir un outil d’analyse du code statique

Les tests de sécurité des applications statiques ont beaucoup progressé. De nombreux outils SCA modernes s’intègrent dans les workflows DevOps et agiles, et sont en mesure d’analyser des bases de code complexes et volumineuses. Toutes ces caractéristiques améliorent la couverture du code, simplifient le processus, limitent les interruptions et sécurisent les applications.

Pour autant, tous les outils n’offrent pas des fonctions puissantes. Par exemple, certains ne sont compatibles qu’avec des environnements et plateformes spécifiques, ou ne prennent en charge qu’un nombre limité de frameworks et de langages. Dans cette section, nous allons vous aider à choisir des outils d’analyse du code statique (principalement de type SAST) permettant de sécuriser votre application.

Le choix d’un outil SAST dépend de différents facteurs, notamment l’environnement de développement, le budget alloué à la sécurité, les outils en place, les frameworks, la taille de la base de code, les langages et le workflow de développement. Il est crucial de choisir le bon outil pour stimuler la productivité tout en minimisant la friction avec les développeurs et les coûts supplémentaires.

Voici quelques questions à se poser lors du choix d’un outil open source ou commercial :

L’outil est-il au service des développeurs ?

Prend-il en charge les normes de codage du secteur ?

Est-il payant ou gratuit ?

Est-il difficile à configurer et utiliser ?

Ses signalements sont-ils exacts ?

Permet-il de générer des rapports et des alertes ?

Prend-il en charge les langages de programmation que vous utilisez ?

Les résultats de ses analyses sont-ils utilisables et fiables ?

L’outil fournit-il des résumés du code et des vulnérabilités de sécurité ?

S’intègre-t-il efficacement à vos processus de développement logiciel en place ?

Outils d’analyse du code open source statique 2023 :

Voici quelques-uns des meilleurs outils d’analyse du code open source statique. Les outils de cette liste sont entièrement open source ou proposent une version gratuite.

Snyk Code : disponible dans une version gratuite, Snyk Code est un outil SAST au service des développeurs compatible avec de nombreux langages dont Python, Java, JavaScript et C++. Snyk accompagne les développeurs pendant qu’ils codent en leur fournissant les informations dont ils ont besoin pour éviter d’introduire des vulnérabilités dans leur base de code.

Bandit : Bandit est un outil open source conçu pour localiser les problèmes de sécurité du code Python.

Brakeman : cet outil d’analyse des vulnérabilités gratuit se destine aux applications codées en Ruby.

Spotbugs : précédemment appelé « FindBugs », Spotbugs est un outil d’analyse du code open source très connu qui permet de localiser les bugs et vulnérabilités dans le code Java.

Graudit : Graudit est un ensemble de scripts et de signatures qui vous permet de détecter les problèmes de sécurité dans votre code source à l’aide de l’utilitaire GNU Grep.

Voyons maintenant comment intégrer vos outils SAST dans le pipeline DevSecOps.

Adapter l’analyse du code statique à vos besoins

La plupart des équipes de développement commencent par une analyse statique du code en local et selon un processus manuel. Mais avec le temps, des goulots d’étranglement font leur apparition, notamment en matière de conformité, et en particulier si le projet est open source et alimenté par des contributeurs distants.

L’intégration de tests de sécurité des applications statiques dans l’ensemble de votre pipeline DevSecOps peut vous permettre d’assurer la conformité. Des outils SAST comme Snyk Code offrent une intégration solide tout au long du cycle DevSecOps et les niveaux de couverture élevés nécessaires pour identifier les risques de sécurité touchant les conteneurs, bibliothèques, logiciels et autres artefacts open source potentiellement touchés par des failles de sécurité ouvertes.

Prenons l’exemple de l’équipe de MongoDB :

« Avant de déployer Snyk, notre gestion de l’open source prenait un temps fou. Nous multipliions les contrôles manuels avant de sortir certains de nos produits, et utilisions divers petits outils pour les autres.

Notre équipe de sécurité a évalué plusieurs solutions SAST du marché avant d’opter pour Snyk Code. Ce sont sa fonction de correction automatique, son approche au service des développeurs, sa simplicité d’utilisation, son déploiement rapide et son intégration directe aux outils et workflows des développeurs comme Github qui l’ont convaincue. »

Vérifier le code de manière statique en local ne suffit pas : vous devez aussi intégrer votre outil SAST à votre pipeline de CI/CD. Vous serez ainsi en mesure de procéder à des révisions automatiques du code pour l’ensemble de vos applications tout au long du pipeline afin de créer des applications durables, sécurisées et sûres.

Ensuite, vous devez choisir le bon outil. La plupart des outils SAST n’offrent qu’une précision médiocre, et leurs analyses prennent beaucoup de temps. Inefficaces, ils ralentissent les processus et nuisent à l’agilité. Lorsque les faux positifs sont trop nombreux, les alertes sont moins scrutées par les équipes.

Un outil SAST moderne et fiable doit être pensé pour les développeurs, générer moins de faux positifs et être rapide.

Snyk Code est le vérificateur d’orthographe des développeurs. Cet outil d’analyse du code statique est 10 à 50 fois plus rapidement que ses concurrents, utilise une analyse sémantique pour mettre au jour les problèmes de performances du code et les bugs de sécurité, réduit les faux positifs jusqu’à les faire quasiment disparaître et rend les efforts des développeurs plus utiles et efficaces.

Le choix du bon outil SAST et son intégration dans votre pipeline vous aideront à intégrer la sécurité dans vos pipelines et vous prémunir contre les vulnérabilités et problèmes que l’on retrouve fréquemment dans les environnements de production.

Cap sur la capture du drapeau

Découvrez comment résoudre les défis de capture du drapeau en regardant notre atelier virtuel à la demande.

Up Next

How to perform static code analysis

Top tips and workflows to help you get started with static analysis to find and fix vulnerabilities in your applications.

Poursuivre la lecture