Aide-mémoire : respecter les normes de sécurité et de conformité

15 septembre 2022

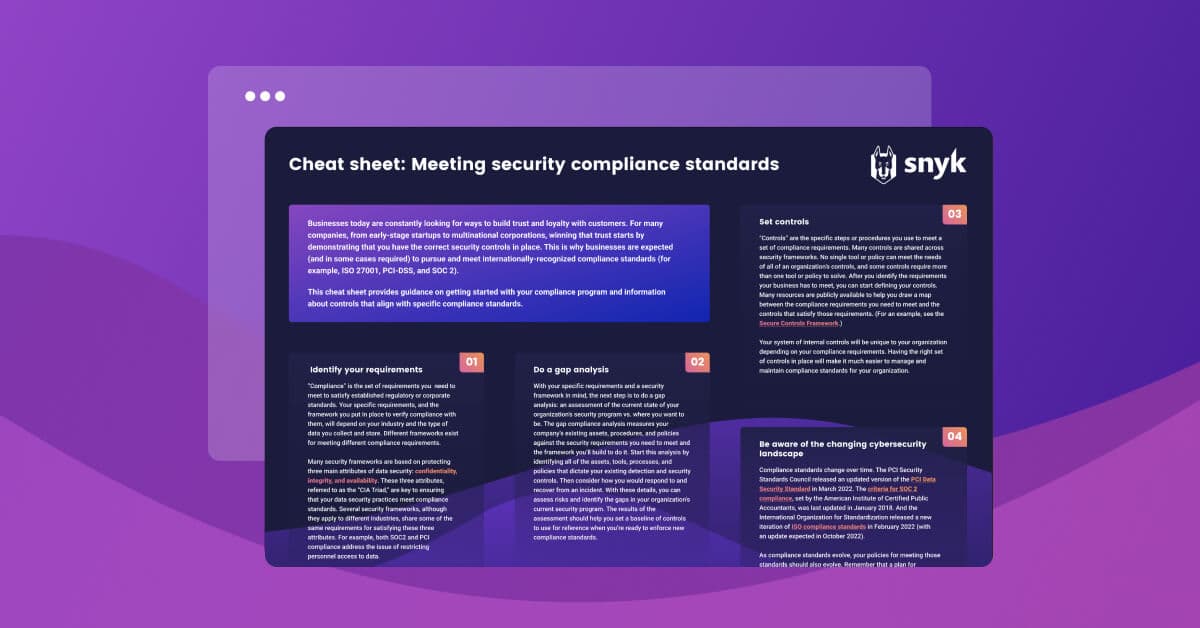

0 minutes de lectureLa sécurité et la conformité jouent un rôle majeur dans toutes les organisations. La confiance et la fidélité des clients sont en effet la clé de leur succès, et pour nombre d’entreprises, jeunes start-ups ou grandes multinationales, gagner cette confiance implique de prouver la mise en place des bons contrôles de sécurité.

Des normes de conformité reconnues dans le monde entier, comme ISO 27001, PCI-DSS et SOC 2, sont devenues des références que la plupart des entreprises et organisations cherchent à atteindre. Cet aide-mémoire explique comment lancer votre programme de conformité et présente les contrôles associés à certaines normes de conformité spécifiques.

Suivez les étapes ci-dessous pour mettre en place votre propre programme de conformité. Snyk peut vous aider à mettre en place des contrôles permettant de vous conformer aux obligations des normes SOC 2, ISO et PCI. Pour en savoir plus, consultez l’aide-mémoire dont le lien est fourni plus haut.

1) Identifiez vos obligations

Le respect des normes de sécurité et de conformité commence par la définition des obligations réglementaires et d’entreprise que votre organisation doit honorer. Cette liste d’obligations, et la façon dont vous vous en acquittez, dépendent de votre secteur, des priorités de votre organisation, des types de données que vous manipulez et de la manière dont vous stockez ces données. Il n’existe pas d’approche universelle de la conformité, ce qui explique pourquoi plusieurs cadres parallèles cohabitent.

Si tous les cadres de sécurité ne suivent pas des règles fixes, les trois principaux attributs de la sécurité des données, à savoir la confidentialité, l’intégrité et la disponibilité constituent un bon point de départ. Ces trois attributs sont essentiels pour s’assurer que vos pratiques en matière de sécurité des données respectent les normes de conformité. Les cadres de sécurité les plus courants partagent souvent certaines obligations de confidentialité, d’intégrité et de disponibilité. Par exemple, les normes de conformité SOC2 et PCI évoquent la limitation de l’accès du personnel aux données.

2) Réalisez une analyse des écarts

Maintenant que vous connaissez vos obligations spécifiques et avez choisi un cadre de sécurité, vous devrez réaliser une analyse des écarts. Cette analyse consiste à évaluer l’état actuel du programme de sécurité de votre organisation par rapport à l’état attendu. Elle mesure les ressources, procédures et politiques en place par rapport aux obligations de sécurité à honorer et au cadre que vous créerez pour y parvenir. Elle vous permet de déterminer quelles étapes vous avez déjà réalisées et lesquelles vous restent encore à accomplir.

Commencez votre analyse des écarts en identifiant l’ensemble des ressources, outils, processus et politiques pilotant votre détection des vulnérabilités et vos contrôles de sécurité actuels. Ensuite, utilisez ces informations pour déterminer comment votre organisation réagirait face à un incident de sécurité. Ces informations vous aideront à former une évaluation précise du risque et à identifier les lacunes du programme de sécurité actuel de votre organisation. Vous obtiendrez ainsi un point de référence pour l’application et l’évaluation de nouvelles normes de conformité.

3) Définissez des contrôles

Les contrôles sont les étapes ou procédures précises que vous suivez pour honorer des obligations de conformité. De nombreux contrôles répandus, comme la limitation de l’accès aux données personnelles, se retrouvent dans tous les grands cadres de sécurité. Il est important de noter qu’il n’existe pas un outil ou une politique unique permettant de réaliser tous les contrôles d’une entreprise, en particulier car certains d’entre eux nécessitent l’association de plusieurs outils ou politiques.

Maintenant que vous avez défini vos obligations et réalisé votre analyse des écarts, vous pouvez commencer à déterminer les contrôles dont vous avez besoin. Par chance, il existe de nombreuses ressources pour faire le lien entre vos obligations de conformité et les contrôles correspondants. Nous vous recommandons à ce titre de consulter le site Secure Controls Framework.

4) Tenez compte des évolutions de la cybersécurité

Comme pour tout ce qui a trait à la cybersécurité et au développement logiciel, les normes de conformité évoluent en permanence. Le PCI Security Standards Council a par exemple mis à jour la norme de sécurité des données PCI en mars 2022. Le critère de conformité à SOC 2, fixé par l’American Institute of Certified Public Accountants, a quant à lui été mis à jour pour la dernière fois en janvier 2018. Enfin, l’International Organization for Standardization a publié une nouvelle itération de ses normes de conformité ISO en février 2022 (avec une mise à jour attendue en octobre 2022).

À mesure que les normes de conformité évoluent, vos politiques permettant de les respecter doivent elles aussi évoluer. Veillez à actualiser régulièrement votre plan de conformité : il doit être dynamique.

Mise en place de normes de sécurité et de conformité avec Snyk

Nous espérons que ce guide vous a aidé à simplifier la mise en place d’un programme de conformité. Les auditeurs de la conformité veulent avoir des preuves que vous gérez le risque au sein de votre cycle du développement logiciel. Snyk peut vous aider à établir des contrôles permettant de respecter les obligations de conformité SOC 2, ISO et PCI. Pour en savoir plus, téléchargez l’aide-mémoire sur la conformité dès maintenant et réservez une démonstration afin de voir Snyk en action.

Plébiscité par les développeurs. Sécurité assurée.

Les outils au service des développeurs de Snyk proposent une sécurité intégrée et automatisée qui répond à vos besoins de gouvernance et de conformité.