Hoja de referencia: cómo cumplir los estándares de seguridad

15 de septiembre de 2022

0 minutos de lecturaLa seguridad y el cumplimiento tienen un rol crucial en todas las organizaciones. Las empresas no son nada sin la confianza y la lealtad de sus clientes; para muchas empresas (desde startups que recién comienzan a corporaciones multinacionales), la confianza se gana demostrando que aplicas los controles de seguridad correctos.

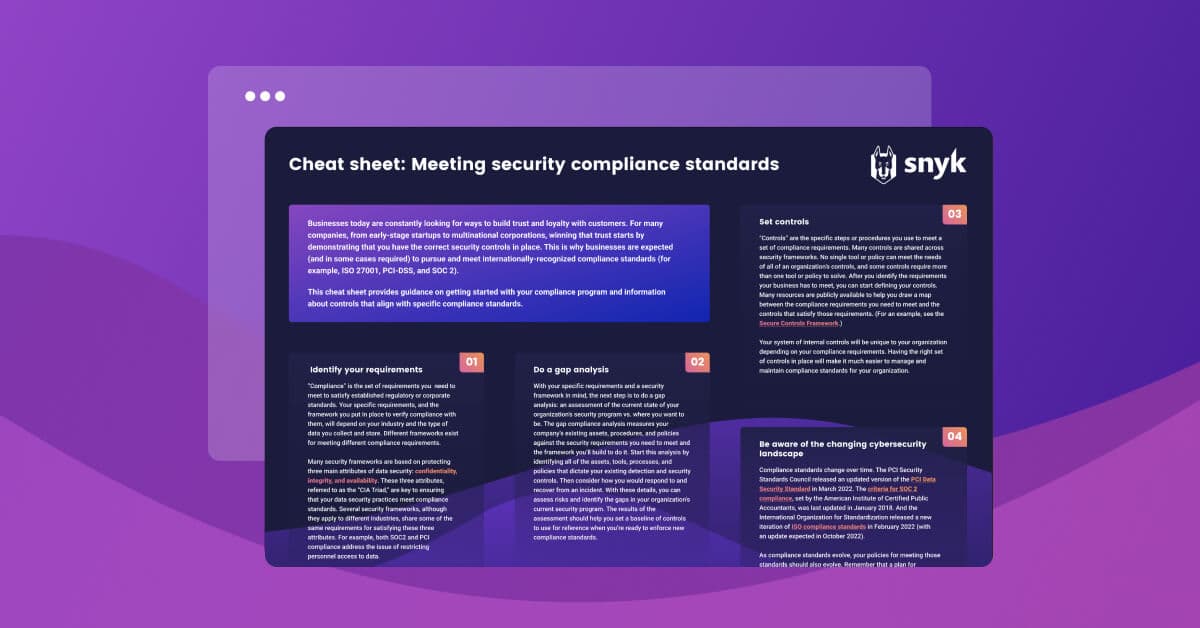

Los estándares de cumplimiento reconocidos a nivel mundial, como ISO 27001, PCI-DSS y SOC 2, son los objetivos que la mayoría de las empresas y organizaciones tienen en lo que refiere a los estándares de la industria. En esta hoja de referencia, encontrarás una guía para comenzar el programa de cumplimiento, e información sobre los controles que se alinean con estándares específicos de cumplimiento.

Descarga la hoja de referencia

Usa los siguientes pasos como guía para crear tu propio programa de cumplimiento y revisa el vínculo anterior a la hoja de referencia para obtener más información sobre cómo Snyk puede ayudarte a establecer controles para satisfacer los requisitos de cumplimiento con PCI, ISO y SOC 2.

1) Identifica los requisitos

En lo que refiere al cumplimiento de la seguridad, primero se deben determinar los requisitos que la organización debe satisfacer para cumplir con los estándares corporativos o normativos establecidos. La lista de requisitos (y cómo se implementan) dependerá de cuál sea tu industria, cuáles sean las prioridades de la organización, qué tipos de datos se recopilan y cómo se almacenan. Cuando se trata del cumplimiento de la seguridad, no existe una solución única y por este motivo es que existen diversos marcos.

Aunque no exista una fórmula perfecta para un marco de seguridad, es ideal comenzar por los tres atributos principales de la seguridad de datos: confidencialidad, integridad y disponibilidad. Estos tres atributos, conocidos como “tríada CIA”, son cruciales para garantizar que las prácticas de seguridad de datos satisfagan los estándares de cumplimiento. Los marcos de seguridad más habituales suelen tener ciertos requisitos en común para satisfacer los estándares de confidencialidad, integridad y disponibilidad. Por ejemplo, tanto el cumplimiento con PCI como el cumplimiento con SOC 2 abordan la restricción de acceso del personal a los datos.

2) Analiza las brechas

Ahora que conoces cuáles son los requisitos específicos que debes cumplir y que elegiste un marco de seguridad hacia donde apuntar, es hora de analizar las brechas existentes; es decir, se evaluará el estado actual del programa de seguridad de la organización en comparación con las expectativas a futuro. Con el análisis de las brechas, se evalúan los recursos, procedimientos y políticas existentes de la empresa en relación con los requisitos de seguridad que debes cumplir y el marco que desarrollarás para hacerlo. De esta forma, podrás determinar qué es lo que ya hiciste y qué es lo que falta establecer.

En el análisis de brechas, primero identifica todos los recursos, herramientas, procesos y políticas que determinan los controles actuales de seguridad y detección de vulnerabilidades. A continuación, debes usar esta información para evaluar cómo reaccionaría la organización a un posible incidente de seguridad. Con esta información, podrás evaluar de forma precisa los riesgos e identificar las brechas en el programa de seguridad actual de la organización. Esta medida servirá como punto de referencia para aplicar y evaluar los nuevos estándares de cumplimiento.

3) Configura controles

Los controles son los procedimientos o pasos específicos que usas para satisfacer una serie de requisitos de cumplimiento. Muchos controles comunes, como restringir el acceso a datos personales, aparecen en los principales marcos de seguridad. Es importante tener en cuenta que no existe una única política o herramienta que satisfaga las necesidades de todos los controles de una organización, en especial dado que, para resolver algunos controles, se necesitan varias herramientas o políticas.

Ahora que ya determinaste los requisitos y completaste el análisis de brechas, puedes comenzar a definir los controles para abarcar las áreas necesarias. Por suerte, abundan los recursos que te permitirán encontrar los controles necesarios que satisfagan cada requisito de cumplimiento. Recomendamos Secure Controls Framework.

4) Sé consciente de que el panorama de la ciberseguridad cambia constantemente

Al igual que sucede con la mayoría de las cuestiones de ciberseguridad y del entorno de desarrollo de software, los estándares de cumplimiento siempre están en evolución. El Consejo sobre Normas de Seguridad de la PCI publicó una versión actualizada del Estándar de Seguridad de Datos PCI en marzo de 2022. Los criterios del cumplimiento con SOC 2, establecidos por el Instituto Estadounidense de Contadores Públicos Certificados, se actualizaron por última vez en enero de 2018. Y la Organización Internacional de Normalización publicó una nueva versión de los estándares de cumplimiento ISO en febrero de 2022 y una actualización en octubre de 2022.

A medida que los estándares de cumplimiento evolucionan, las políticas que implementes para cumplir con dichos estándares deben evolucionar a la par. Recuerda que una planificación de cumplimiento debe ser dinámica y debe estar actualizada.

Cómo establecer estándares de seguridad y cumplimiento con Snyk

Esperamos que esta guía haya sido de ayuda para simplificar el proceso de cómo establecer un programa de cumplimiento. Quienes auditan el cumplimiento buscan evidencia de que gestionas los riesgos en el SDLC. Para obtener más información sobre cómo las funciones de Snyk pueden permitirte establecer controles para satisfacer requisitos de cumplimiento con PCI, ISO y SOC 2, descarga la hoja de referencia de cumplimiento hoy mismo y reserva una demostración para ver a Snyk en acción.

Adorado por desarrolladores. Respaldado por el área de seguridad.

La herramienta de Snyk pensada para desarrolladores ofrece seguridad automatizada e integrada que satisface las necesidades de cumplimiento y gobernanza.