Nueva vulnerabilidad crítica de OpenSSL: lo que debes saber

31 de octubre de 2022

0 minutos de lecturaNota del editor: 1 de noviembre de 2022

Snyk comprobó el uso de OpenSSL v3 en nuestros propios sistemas y herramientas. Identificamos que el Snyk Broker, versiones 4.127.0 a 4.134.0, utiliza una versión afectada de OpenSSL 3.0, y debe actualizarse a la versión 4.135.0 o más reciente. Snyk Broker permite a los clientes integrar plataformas SCM internas compatibles con Snyk.

El 25 de octubre de 2022, el proyecto OpenSSLanunció un próximo lanzamiento de OpenSSL (versión 3.0.7) para abordar una vulnerabilidad de seguridad crítica. Las vulnerabilidades (había dos en lugar de una) se activaron el martes 1 de noviembre de 2022 y el proyecto OpenSSL publicó un blog en el que se detallaban los problemas y las correcciones. Un blog de Snyk también profundiza en las vulnerabilidades y por qué fueron degradadas de críticas a altas. Este blog se centra en cómo utilizar Snyk para prepararse ante vulnerabilidades como esta, y se actualizó en función de la información más reciente.

Snyk publicó un aviso con los detalles conocidos por el momento, y actualizará este aviso si se hacen públicos nuevos detalles.

Acerca de la vulnerabilidad

El proyecto OpenSSL calificó esta vulnerabilidad como crítica, pero afirmó que no afectará a las versiones de OpenSSL anteriores a la 3.0. Esto significa que si estás utilizando una versión de OpenSSL inferior a la 3.0, no deberías verte afectado por ahora.

La security policy (política de seguridad) del proyecto OpenSSL describe lo que se consideran vulnerabilidades críticas:

Esto afecta a configuraciones comunes y que también son susceptibles de ser explotadas. Algunos ejemplos son la divulgación considerable del contenido de la memoria del servidor (que puede revelar datos del usuario), vulnerabilidades que pueden explotarse fácilmente de forma remota para comprometer las claves privadas del servidor o cuando la ejecución remota de código se considera probable en situaciones comunes. Estos problemas se mantendrán en privado y darán lugar a un nuevo lanzamiento de todas las versiones compatibles. Intentaremos abordarlos lo antes posible.

Puedes leer más sobre por qué se decidió rebajar la gravedad de crítica en el blog de OpenSSL.

Las versiones vulnerables de OpenSSL (3.0 y superiores) se utilizan actualmente en sistemas operativos Linux como Ubuntu 22.04 LTS, RHEL 9 y otros. Sin embargo, las distribuciones de Linux como Debian solo incluyen OpenSSL 3.x en sus versiones más recientes, que aún se consideran versiones de prueba, por lo que su uso generalizado en sistemas de producción puede ser limitado. Las imágenes de contenedores creadas con las versiones de Linux afectadas también se verán afectadas. Sin embargo, vale la pena señalar que muchas imágenes populares de Docker Official utilizan Debian Bullseye (11) y Alpine, que todavía utilizan OpenSSL 1.x y no se ven afectadas. Las imágenes de contenedores de Docker Official para proyectos como nginx y httpd, populares para gestionar el tráfico web, también utilizan Bullseye y Alpine y no se ven afectadas.

Node.js 18.x y 19.x también utilizan OpenSSL3 de forma predeterminada, por lo que prevemos actualizaciones para Node.js en los próximos días.

Por último, si tus propios desarrolladores utilizan C/C++, es posible que incorporen paquetes OpenSSL v3 en su código. Deberías comprobar este código en busca de los paquetes OpenSSL pertinentes.

Cómo saber si estás afectado antes de que se publiquen las vulnerabilidades

Una de las cosas interesantes de esta vulnerabilidad es que el proyecto OpenSSL anunció que una importante solución de seguridad estaba en camino una semana antes de su publicación. Como se observó que había al menos una vulnerabilidad crítica, la gente tuvo tiempo de averiguar cómo buscar aplicaciones, contenedores y servidores potencialmente afectados. Una vez publicadas las vulnerabilidades, las herramientas de seguridad como Snyk obviamente detectan su presencia y proporcionan correcciones. Pero antes de que se publique la vulnerabilidad, ¿cómo podemos utilizar Snyk para idear un plan de acción?

Los pasos que siguen son para esta vulnerabilidad de OpenSSL. Pero estos pasos podrían usarse para cualquier vulnerabilidad cuyos detalles se conozcan con antelación, siempre que se disponga de una lista de materiales de software y se realice un análisis SCA completo de todos los paquetes y contenedores de código abierto.

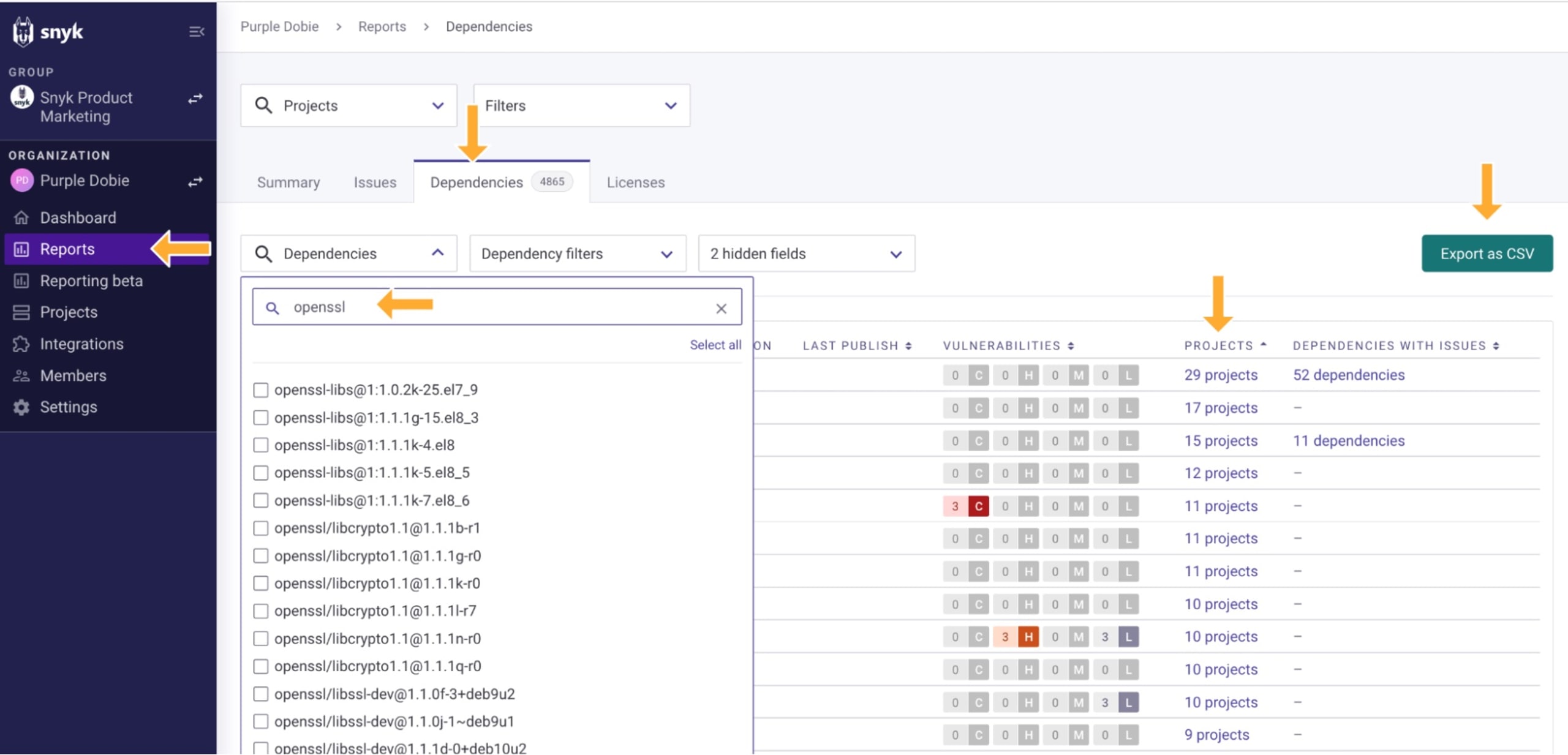

Si eres cliente de Snyk con un plan Comercial o Empresarial, puedes encontrar todos los proyectos que incluyen versiones vulnerables de OpenSSL (3.0.x). Ve a Reports (Informes) y, luego, a Dependencies (Dependencias). En el cuadro de búsqueda, ingresa openssl para ver dónde puedes estar usando versiones 3.0.x. El vínculo Projects (Proyectos) te lleva a los proyectos pertinentes. Si lo prefieres, puedes exportar los datos a un archivo CSV.

Los clientes con acceso a las API de Snyk (planes Comercial y Empresarial) también pueden utilizar la API para extraer estos datos. Por ejemplo, puedes utilizar una utilidad proporcionada por el equipo de Snyk Labs, llamada snyk-deps-to-csv, para extraer dependencias a un CSV. También puedes acceder tú mismo a la API de dependencias.

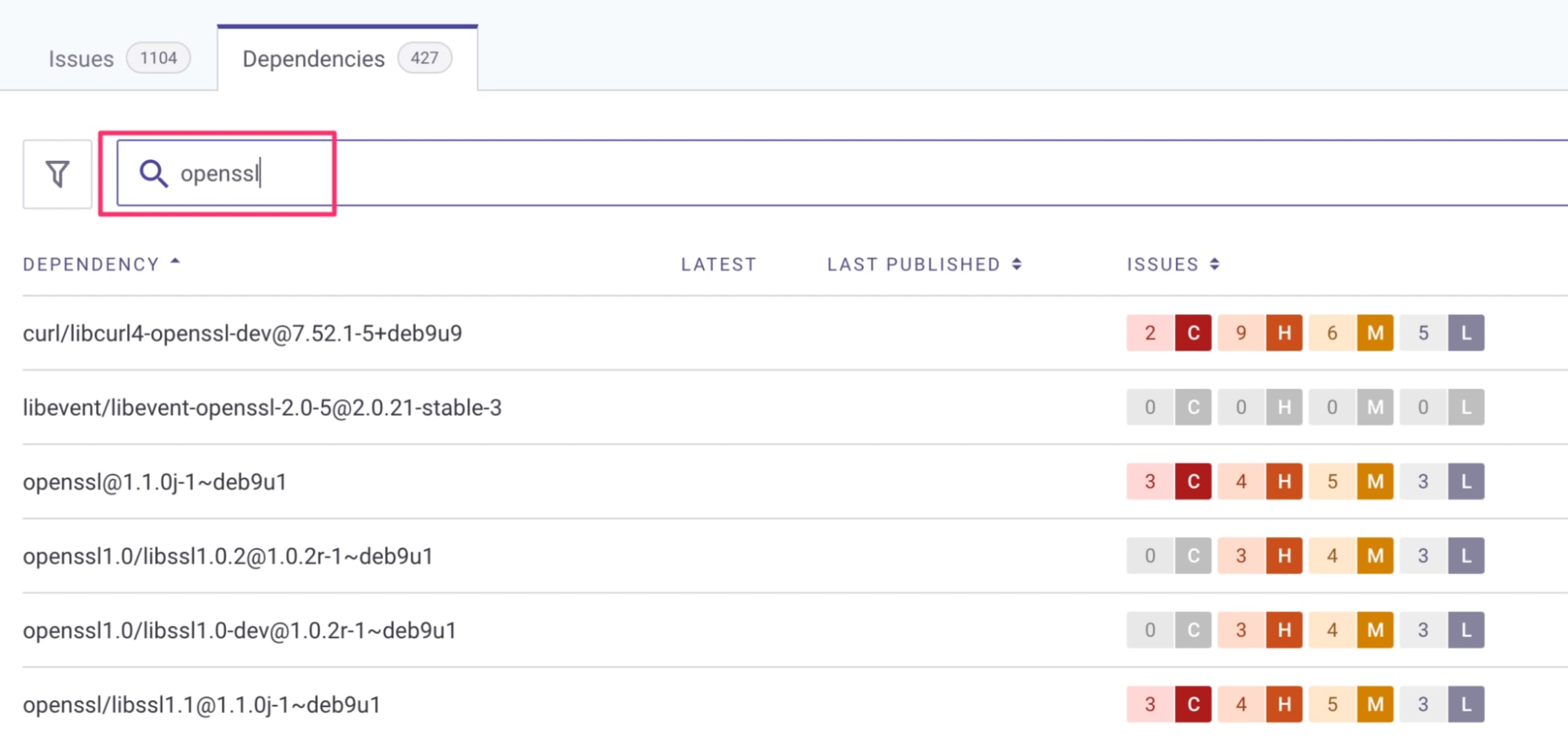

Cualquier usuario de Snyk, incluidos los de cuentas gratuitas, puede escanear en busca de una versión vulnerable de OpenSSL accediendo al panel de control de Snyk, seleccionando un proyecto, haciendo clic en la pestaña Dependencies (Dependencias) y buscando “openssl”. De nuevo, las versiones OpenSSL 3.0.x son las que se verán afectadas.

Si aún no probaste tus proyectos con Snyk, puedes hacerlo con nuestra Snyk CLI:

Para probar tus proyectos de código en busca de paquetes de código abierto como OpenSSL, o dependencias transitivas que utilizan OpenSSL, ejecuta

snyk testpara ver los resultados directamente en la CLI osnyk monitorpara ver los resultados en la interfaz de usuario web de Snyk.Si utilizas C/C++ y quieres saber si tienes OpenSSL incluido en tu proyecto fuera de un gestor de paquetes (es decir, no gestionado), agrega la opción

--unmanagedal ejecutarsnyk test.

Para probar imágenes de contenedores, ejecuta

snyk container testsi quieres ver los resultados directamente en la CLI osnyk container monitorpara enviar los resultados a la interfaz web de Snyk.En el caso de cualquiera de los tipos de

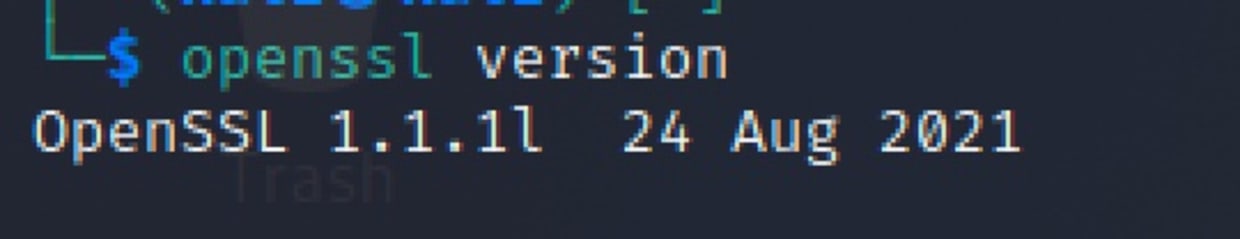

testque se muestran arriba, para ver la lista de dependencias en tu CLI, agrega la opción--print-deps. Si utilizas el comandomonitor, las dependencias se informan automáticamente en la interfaz web de Snyk.Si eres usuario de Linux, puedes verificar qué versión de OpenSSL usas simplemente ejecutando el comando

openssl versionen el terminal:

Cómo mitigar la nueva vulnerabilidad de OpenSSL

Comunica a los miembros del equipo el anuncio de la vulnerabilidad y la próxima publicación de seguridad el próximo martes 1 de noviembre de 2022. La mejor forma de prepararse es asegurarte de que tu equipo esté al tanto del problema y de la próxima publicación.

Evalúa tus aplicaciones e infraestructura para determinar si utilizas OpenSSL 3.0 o superior en algún lugar.

Prepárate para actualizar cualquier instalación vulnerable de OpenSSL el martes 1 de noviembre de 2022.

Si usas Snyk para detectar y corregir vulnerabilidades, tendremos abordada la vulnerabilidad en nuestra base de datos y la detectaremos mientras escaneas proyectos el 1 de noviembre de 2022, cuando se hagan públicos los detalles. Se te solicitará que actualices cualquier versión vulnerable que haya rastreado Snyk cuando las correcciones estén disponibles.

¡No te asustes!

La gestión de vulnerabilidades críticas puede ser estresante, ¡pero no te asustes! El proyecto OpenSSL tiene un largo historial de gestión responsable de incidentes de seguridad y de soluciones oportunas.

Si aún no utilizas una herramienta de detección de vulnerabilidades como Snyk, ahora podría ser un buen momento para probar una: servirán para notificarte de incidentes como este cuando surjan, e incluso te pueden ayudar a implementar correcciones de seguridad cuando estén disponibles.

Aunque es imposible corregir todos los problemas, estar al tanto de los más importantes y hacer actualizaciones rápidamente es una estrategia sólida para reducir riesgos y evitar filtraciones de datos.

Más información

Estos recursos adicionales relacionados con la próxima vulnerabilidad pueden resultarte útiles para prepararte:

Docker DSA 2022-0001\: un aviso temporal en previsión de la CVE pública, pero brinda una lista de paquetes e imágenes de contenedores públicos afectados.

SANS Internet Storm Center: una lista de distribuciones Linux afectadas

DistroWatch: una lista de distribuciones Linux afectadas

Aviso de Node.js\: el comunicado de seguridad de Node.js, en el que se destaca que Node.js v18.x y v19.x utilizan OpenSSL v3

Introducción a Capture the flag

Aprende a resolver los desafíos de Capture the flag viendo nuestro taller virtual 101 bajo demanda.